2016年秋季,黑客招募了數十萬臺嵌入式設備,形成惡意僵尸網絡。他們的Mirai惡意軟件感染了寬帶路由器,讓僵尸網絡的運營商在分布式拒絕服務(DDoS)攻擊中使用它們。這是對新興物聯網(IoT)行業的警醒 - 展示了黑客如何為自己的目的使用網絡智能設備。

雖然Mirai攻擊主要集中在消費設備上,但對工業的影響物聯網是嚴肅的。如果沒有對策,工業工廠就有可能成為類似大規模襲擊的犧牲品。風險從生產損失到連接機械的嚴重損壞。安全專家的分析表明,遭受黑客攻擊的設備制造商犯了相對簡單的錯誤。在Mirai攻擊的情況下,路由器中很少有人防止黑客登錄并向他們上傳新固件。

物聯網安全基金會(IoTSF)等團體發布了旨在保護的建議反對類似的攻擊。 IoTSF確定了可以防范Mirai的措施。它們包括確保訪問代碼或密碼對于每個單元是唯一的并且不在一組設備之間共享的需要。即使黑客能夠發現一個密碼,他們也無法使用相同的訪問憑據登錄其他人。進一步的建議是,設備應該防止加載到沒有受信任提供商進行數字簽名的固件。

雖然答案是擁有每個單元獨有的憑據,但這可能很困難從物流的角度來管理。如果每個設備都需要由專業安裝人員單獨配置,則IIoT系統的部署成本非常高。這也是一種增加風險的策略,因為許多設備可能需要由一小群人配置 - 使其成為工業間諜和社會工程攻擊的主要目標。

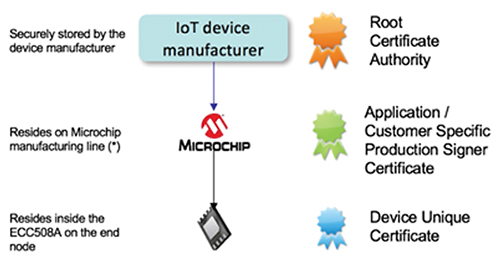

圖1:適用于IIoT實現的證書層次結構。

安裝唯一密鑰的點也是一個問題。該程序應在制造供應鏈的早期進行。這避免了通過網絡傳輸密鑰的需要,這是安全性的主要風險,特別是如果攻擊者知道何時正在建立網絡。鑒于工業項目的性質,不能排除對私鑰傳輸的攻擊。

在將傳感器節點或IIoT設備視為系統的可信部分之前,需要執行幾個步驟。第一步是將其注冊到網絡中。也就是說,它需要自己獨特的網絡地址和與服務器通信的方式 - 很可能是本地網關或路由器,便于訪問更廣泛的物聯網。

為了便于使用,可以支持注冊通過近場通信(NFC) - 使用管理單元(可以是智能手機或平板電腦)輕觸設備,將所需的網絡數據發送到設備。然后,該單元將自己配置為在已被授予訪問權限的網絡上進行通話。但這并不能使它成為值得信賴的設備。在配置和身份驗證完成之前,其他網絡設備不應該信任其數據。

設備需要被網絡上的其他計算機信任,反之亦然。這保證了設備在向服務器或網關發送數據時,它正在處理真實的機器而不是冒名頂替的機器。如果遠程服務器發送固件更新,則需要根據數字證書檢查它們,以確保每次更新都是合法的,而不是黑客企圖破壞設備的目的。

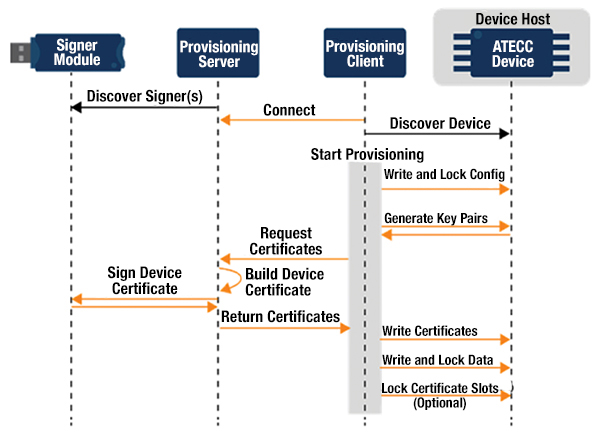

圖2:用于在原型制作和制造過程中存放設備特定證書的協議。

數字證書的交換為建立信任進行提供了基礎。 PKI是一種經過充分驗證的框架,用于執行高效安全的IIoT操作所需的相互認證。它使構建信任供應鏈成為可能,確保當具有適當證書的設備出現在網絡上時,它將被認為是值得信賴的。

例如,X.509標準利用PKI將公鑰與證書所有者的身份相關聯。使用公鑰,訪問證書的任何人都可以檢查它是否與證書中的簽名匹配。如果沒有辦法驗證證書的身份是否合法,證書本身是不夠的。為了被信任,任何聯網設備的身份必須是可由第三方驗證的更大信任鏈的一部分。 X.509可以構建這樣的信任鏈,如Web瀏覽器使用的TLS安全機制所示。

在X.509下,鏈的末尾應該是提供的證書由受信任的根證書頒發機構。從此根證書,可以創建具有自己的公鑰和頒發者簽名的證書,該簽名引用根。然后可以從樹結構中的這些衍生證書生成進一步的證書。通過每個證書上的頒發者的專有名稱,客戶端可以在層次結構的更上方獲取證書的公鑰,以檢查證書的簽名是否合法。

圖3:用于實現分層證書部署的原型設置。

在IIoT設備供應中,三層層次結構是一個合適的選擇。設備信任鏈的根證書頒發機構可以位于制造商中。為設備的每個應用程序或客戶提供基于該根文檔的證書。最后,每個設備的證書都來自應用程序證書。這創建了一個信任鏈,以可管理和安全的方式為所有IIoT設備提供唯一的證書。

然后需要一種在IIoT設備上安裝唯一證書的機制。安全存儲有許多硬件要求,這些要求很難在標準微控制器和存儲器組合上實現。還存在何時以及如何將證書編程到IIoT設備中的問題,特別是在當今使用的復雜制造供應鏈中。外包可能意味著將私鑰交付給沒有強大安全保障的設施。

Microchip ATECC508A提供了解決問題的方法。 ATECC508A加密元件使用Elliptic Curve Diffie-Hellman(ECDH)加密和密鑰交換系統。與傳統的RSA密鑰系統相比,這提供了高安全性和更少的處理開銷,因此延長了電池壽命。除ECDH外,ATECC508A還具有內置的ECDSA符號驗證功能,可提供高度安全的非對稱認證。 ATECC508A采用加密對策來防范黑客可以訪問硬件的攻擊。

除了作為針對受限嵌入式系統優化的安全加密協處理器之外,它還受到制造基礎設施的支持。能夠安全地插入唯一密鑰和證書。創建應用程序或客戶證書并將其存儲在Microchip安全生產線上,并在每個ATECC508A編程時根據需要創建設備證書。編程完成后,ATECC508A只需放置在目標PCB上,通過I 2 C與主機微控制器配合執行認證功能。

使用A的一個重要好處在IIoT設備上預加載的設備(如ATECC508A)是由處理相互身份驗證和配置的基礎架構支持的。 Microchip正在與Amazon Web Services(AWS)合作,為物聯網系統提供服務器端基礎架構。 Microchip使用AWS注冊客戶特定的生產證書,以確保當設備向云宣布其存在時,它將被識別為有效請求。此時發生相互認證握手,允許設備構成IIoT系統的一部分。相反,來自AWS應用程序的更新和請求以及相應的數字簽名可以被認為是合法的。為了便于進行原型設計,ATECC508A的AT88CKECC開發套件提供了USB加密狗,其中包含作為根證書和中間證書頒發機構的自簽名證書。

結論

安全專業人員同意這種獨特的憑證,最好是基于已知的安全方案,如PKI,可以很好地防御大規模攻擊。將云服務和高效硬件(例如ATECC508A和AWS提供的硬件)結合在一起的基礎架構,可以按照IIoT項目所需的規模實施必要的安全性。

-

嵌入式

+關注

關注

5082文章

19107瀏覽量

304835 -

物聯網

+關注

關注

2909文章

44567瀏覽量

372820 -

路由器

+關注

關注

22文章

3728瀏覽量

113706

發布評論請先 登錄

相關推薦

為物聯網系統提供服務器端基礎架構,構建設備安全方案

為物聯網系統提供服務器端基礎架構,構建設備安全方案

評論