我叫防火墻

我們的作用,

大家應(yīng)該都知道。

我們奮戰(zhàn)在安全攻防的第一線,

阻擋威脅的入侵。

但是,

我從最初的包過濾防火墻一步步演變到現(xiàn)在,

一直沒有改變一個(gè)問題,

就是我們總是按照既定的策略,

機(jī)械的工作,

機(jī)械的抵御著入侵。

可是,

現(xiàn)在的黑客狡詐而善于偽裝,

攻擊越來越多,

病毒也不斷變種,

我有些力不從心了,

尤其是面對(duì)未知威脅,

我更是無能為力。

我以前對(duì)于攻擊的過濾僅基于簽名來實(shí)現(xiàn),

為此我需要定期升級(jí)特征庫,

以應(yīng)對(duì)各種最新的威脅,

但是威脅往往是未知的,

道高一尺,魔高一丈。

來了這個(gè)我可以識(shí)別,

突然來了這個(gè)全副武裝的怪獸,

我就無能為力了。

為了改變現(xiàn)狀,

設(shè)計(jì)師讓我進(jìn)化了,

為我增加了基于AI的高級(jí)威脅檢測的大腦,

于是,

我變得那么的與眾不同。

我——有了智慧

設(shè)計(jì)師給我起了個(gè)新名字

AI防火墻

深度學(xué)習(xí)算法讓我有了智慧

設(shè)計(jì)師告訴我,各種入侵行為,都是有跡可循的,一次入侵的行為包括:滲透、C&C、內(nèi)部擴(kuò)散和數(shù)據(jù)外發(fā),這個(gè)稱之為攻擊鏈。

設(shè)計(jì)師給我賦予了機(jī)器學(xué)習(xí)和深度學(xué)習(xí)能力,構(gòu)建威脅模型,用以識(shí)別攻擊鏈路的全過程幫助用戶精確監(jiān)控惡意行為。通過深度神經(jīng)網(wǎng)絡(luò)算法,讓我對(duì)各種偽裝的病毒有了更為完善的認(rèn)識(shí)。卷積神經(jīng)網(wǎng)絡(luò)的基本思想和人類大腦識(shí)別圖像的機(jī)制是一致的。

從此以后我開始用算法真正解析數(shù)據(jù),不斷學(xué)習(xí),然后對(duì)各種已知或未知的威脅做出判斷和預(yù)測。

我不再依賴確定特殊指令集、既定特征來機(jī)械的過濾已經(jīng)認(rèn)識(shí)的攻擊,我的設(shè)計(jì)師會(huì)用大量數(shù)據(jù)和算法“訓(xùn)練”機(jī)器,讓我學(xué)會(huì)如何自主發(fā)現(xiàn)威脅,這就是我的智能。

對(duì),我的強(qiáng)大在于——我學(xué)會(huì)了思考和自主判斷無論你千變?nèi)f化,我都手到擒來。所謂無招勝有招。

任你隱藏再深,我都可以發(fā)現(xiàn),

我有四大必殺技

★必殺技之一:識(shí)別黑客滲透——惡意文件檢測

攻擊者的首次入侵是通過植入的惡意軟件來實(shí)現(xiàn)的,而我通常部署的位置是在網(wǎng)絡(luò)的關(guān)鍵路徑上,實(shí)際上,由我來做惡意軟件的檢測,更為便捷。

從前,因?yàn)榉阑饓Φ膼阂廛浖R(shí)別精準(zhǔn)度不高,我們需要部署沙箱設(shè)備來輔助;現(xiàn)在我有了智能,我也可以承擔(dān)這部分工作了。

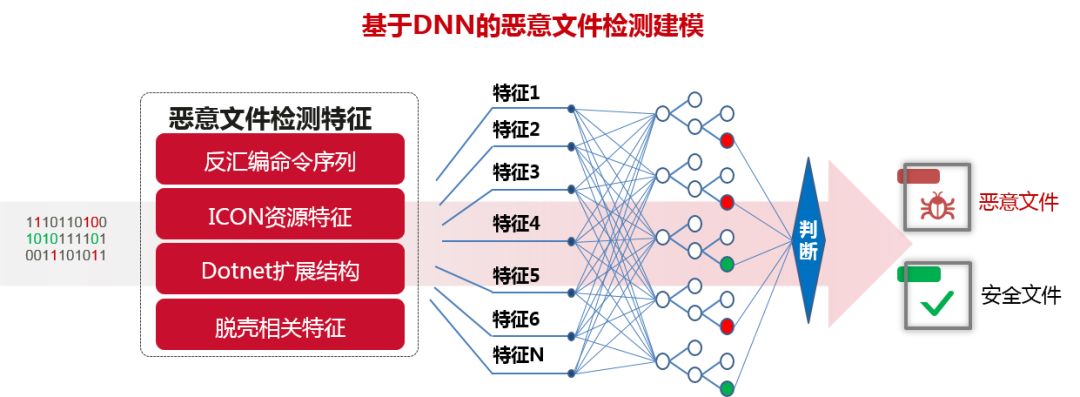

為了在防火墻實(shí)現(xiàn)惡意文件的本地檢測,設(shè)計(jì)師為我安裝了基于DNN的惡意文件檢測能力,并不需惡意文件的運(yùn)行時(shí)行為,通過提取惡意文件的靜態(tài)特征,包括反匯編命令序列、ICON資源特征、脫殼相關(guān)特征等進(jìn)行識(shí)別。

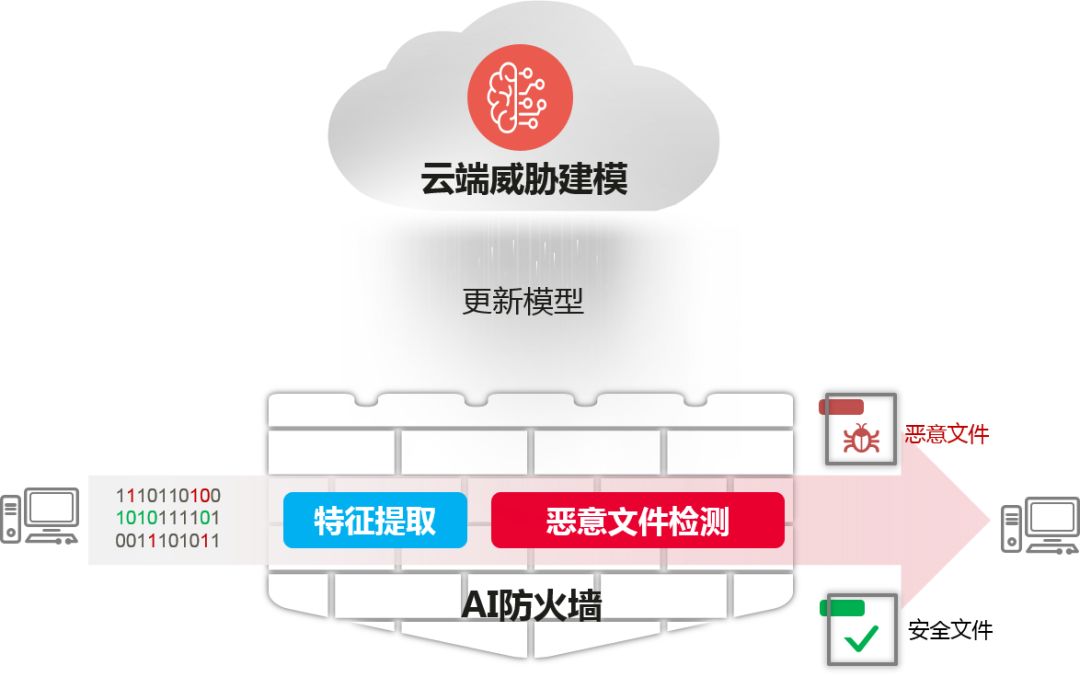

同時(shí),我還能不斷升級(jí)我的檢測模型,設(shè)計(jì)師通過云端收集惡意文件樣本,進(jìn)行威脅建模,生成的惡意文件檢測模型被下發(fā)給我。當(dāng)有新的未知文件到來時(shí),我就可以利用該模型識(shí)別是否為惡意文件。

和傳統(tǒng)的基于規(guī)則的檢測方式比較看來,使用機(jī)器學(xué)習(xí)的惡意文件檢測檢出率在90%以上,誤報(bào)率在0.1%以內(nèi),這是傳統(tǒng)規(guī)則檢測方式很難做到的。有了這一招,就算不借助沙箱等外置設(shè)備也可以高精度的識(shí)別惡意軟件了。

★必殺技之二:識(shí)別C&C——ECA惡意加密流量識(shí)別

攻擊者通過C&C的通訊過程,來操縱通過首次入侵所植入的惡意軟件。只要這個(gè)通訊過程被截?cái)啵@個(gè)已經(jīng)植入的惡意軟件就無法被控制,也就無法繼續(xù)行動(dòng)。為繞過傳統(tǒng)的流量檢測技術(shù),大約10%的惡意軟件通過TLS加密流量進(jìn)行通信。

設(shè)計(jì)師為我裝配了ECA(Encrypted Communication Analytics 加密通訊分析)檢測模型識(shí)別惡意加密的C&C流量。這就好比為我配備了夜視儀,能夠識(shí)別隱藏在黑暗中的攻擊,這個(gè)能力別的防火墻可都沒有哦!是我的獨(dú)家秘技。

★必殺技之三:識(shí)別橫向擴(kuò)散——主動(dòng)誘捕,我比別人更主動(dòng)

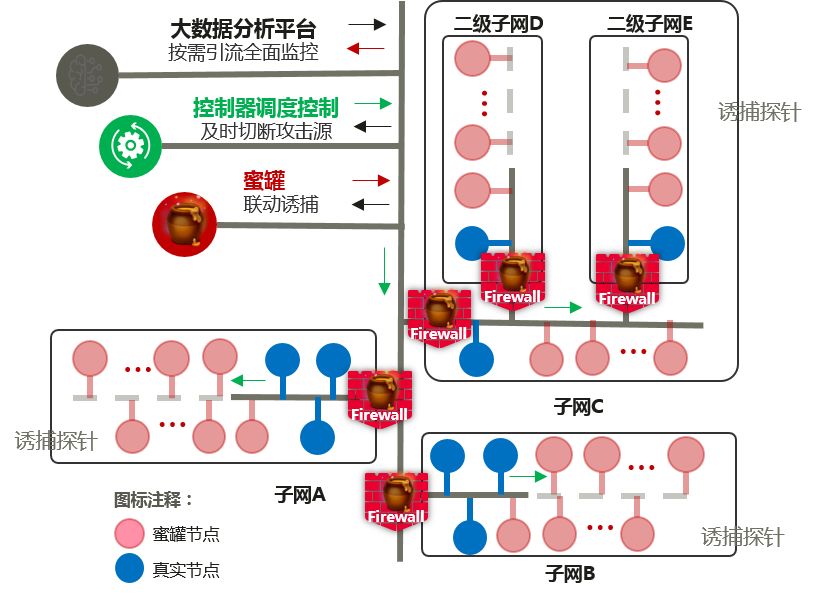

在我的體內(nèi),設(shè)計(jì)師為我設(shè)計(jì)了誘捕探針能力。當(dāng)入侵到網(wǎng)絡(luò)中的攻擊在網(wǎng)絡(luò)中不斷嗅探,試圖擴(kuò)散之時(shí),我的誘捕探針會(huì)主動(dòng)發(fā)現(xiàn)其掃描行為,并將攻擊引入到蜜罐,從而進(jìn)一步捕獲黑客或發(fā)現(xiàn)攻擊源。這極大的降低了誘捕系統(tǒng)的運(yùn)維成本,同時(shí)極大的提升了誘捕系統(tǒng)的覆蓋面。

這也是我的獨(dú)家秘技哦!

★必殺技之四:識(shí)別數(shù)據(jù)外發(fā)——DGA和DNS隱蔽通道檢測

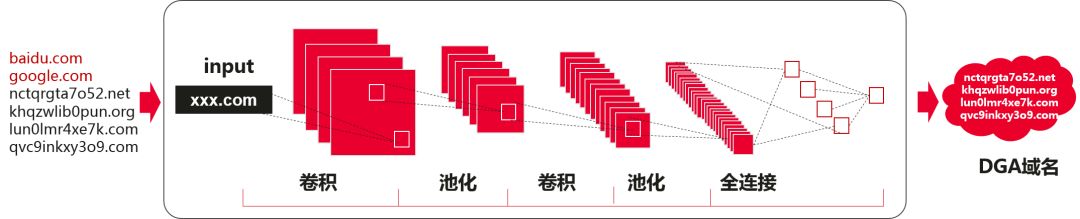

黑客竊取了數(shù)據(jù)后,會(huì)聯(lián)系遠(yuǎn)控服務(wù)器進(jìn)行數(shù)據(jù)外發(fā),那么在這個(gè)過程中,會(huì)使用C&C通訊和隱蔽通道通訊,并伺機(jī)通過隱蔽通道傳送給攻擊者預(yù)先布置的服務(wù)器。

對(duì)于這種情況,防御攻擊者擴(kuò)大其入侵成果的要點(diǎn)是是阻截C&C通訊和隱蔽通道通訊,而C&C通訊,首先是用DGA域名生成算法來來生成由隨機(jī)字符組成的域名,來訪問遠(yuǎn)控服務(wù)器,從而逃避域名黑名單檢測的技術(shù)手段。

我的同行們以前都是通過特征來識(shí)別,但是這種隨機(jī)的動(dòng)態(tài)字符怎么可能能夠發(fā)現(xiàn)呢?

我可以使用了卷積神經(jīng)網(wǎng)絡(luò)(CNN)的模型,識(shí)別準(zhǔn)確率高達(dá)99.9%以上。

另外,被入侵主機(jī)一旦連接上遠(yuǎn)控服務(wù)器,另外,黑客會(huì)利用DNS協(xié)議實(shí)現(xiàn)諸如遠(yuǎn)程控制、文件傳輸?shù)炔僮鳎@就是DNS隱蔽通道。通過卷積神經(jīng)網(wǎng)絡(luò)模型,我可以輕易發(fā)現(xiàn)DNS隱蔽通道,準(zhǔn)確率高達(dá)97%以上。披著羊皮的狼,你逃不掉!

我有了更為強(qiáng)健的體魄

設(shè)計(jì)師為了讓我能夠更快的識(shí)別未知威脅,為我重新設(shè)計(jì)了架構(gòu),讓我有了更高的處理性能。

在1U高的機(jī)框里,我可以實(shí)現(xiàn)160G的轉(zhuǎn)發(fā)性能;在高端設(shè)備上甚至給了我兩顆心。

內(nèi)置加密引擎,加密性能是同類的2倍以上;內(nèi)置了SA加速引擎,應(yīng)用識(shí)別能力是同類的2倍以上;內(nèi)置NP引擎,轉(zhuǎn)發(fā)性能是同類的2倍以上。

我自帶高密度接口,最多可同時(shí)提供100G、40G、10GE、GE等多種接口模塊。

我的未來

最后,我想說的是,

我的能力遠(yuǎn)遠(yuǎn)不止于此,

設(shè)計(jì)師為我規(guī)劃了長遠(yuǎn)的成長路徑

我可以通過不斷的學(xué)習(xí),

發(fā)現(xiàn)各種變異和隱藏的威脅。

不斷打怪升級(jí),

在不遠(yuǎn)的將來,

我的華為大大還會(huì)為我增加能夠進(jìn)行算法加速的CPU。

好期待!

-

模塊

+關(guān)注

關(guān)注

7文章

2761瀏覽量

48513 -

防火墻

+關(guān)注

關(guān)注

0文章

424瀏覽量

35905 -

AI

+關(guān)注

關(guān)注

87文章

32985瀏覽量

272701

原文標(biāo)題:我,AI防火墻 ——論一臺(tái)防火墻的自我修養(yǎng)

文章出處:【微信號(hào):Huawei_Fixed,微信公眾號(hào):華為數(shù)據(jù)通信】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

樹莓派變身防火墻:借助VM搭建pfSense的完整指南!

Linux軟件防火墻iptables詳解

云服務(wù)器防火墻關(guān)閉會(huì)怎么樣?

云防火墻和web應(yīng)用防火墻詳細(xì)介紹

云服務(wù)器防火墻設(shè)置方法

ubuntu防火墻規(guī)則之ufw

Juniper防火墻配置NAT映射的問題分析

物通博聯(lián)工業(yè)智能網(wǎng)關(guān)實(shí)現(xiàn)防火墻配置及應(yīng)用

防火墻和堡壘服務(wù)器的區(qū)別

IR700與SSG5防火墻如何建立VPN模板?

深信服防火墻和IR700建立IPSec VPN的配置說明

防火墻登陸不上的問題排查

評(píng)論