工業4.0涉及工廠的數字化,對工業市場領域的組織領導者來說意味著許多不同的事情,數字化的影響可以有一個隨著工廠設備的智能化和連接,對網絡安全的廣泛影響。例如,這可能意味著改造您的工廠以實現更高級別的自主性和定制,從而提高運營總成本并為客戶帶來更高價值。它還可能意味著系統和子系統的供應商正在使工廠設備更加智能,以實現大型多鏈系統和企業系統內制造單元的實時決策和自主交互。根據您希望如何利用工業4.0解決方案,采用這些解決方案的策略將取決于它們將在價值鏈中的集成位置以及工廠內的集成深度。

數字化工廠正在改變價值鏈的各個方面,直接影響企業的頂線和底線。最常討論的是創新,它可以釋放新的收入,例如新產品,服務或兩者的某種組合。數字化生產,處理的使用以及邊緣數據的分析都需要新的產品創新,而元數據的收集則產生了優化控制,維護和使用的新服務。數字化生產的兩個方面都存在于價值鏈的不同部分,直接影響收入績效。另一方面,降低成本的舉措側重于提高供應鏈效率和優化運營績效。這些改進要求在自己的工廠中采用功能更強大的產品和服務。實現工業4.0的線下優勢是實現新產品創新的必要條件。根據人們如何利用工業4.0解決方案的優勢,網絡安全戰略將發生變化,以確保在工廠中成功采用和擴展數字解決方案。

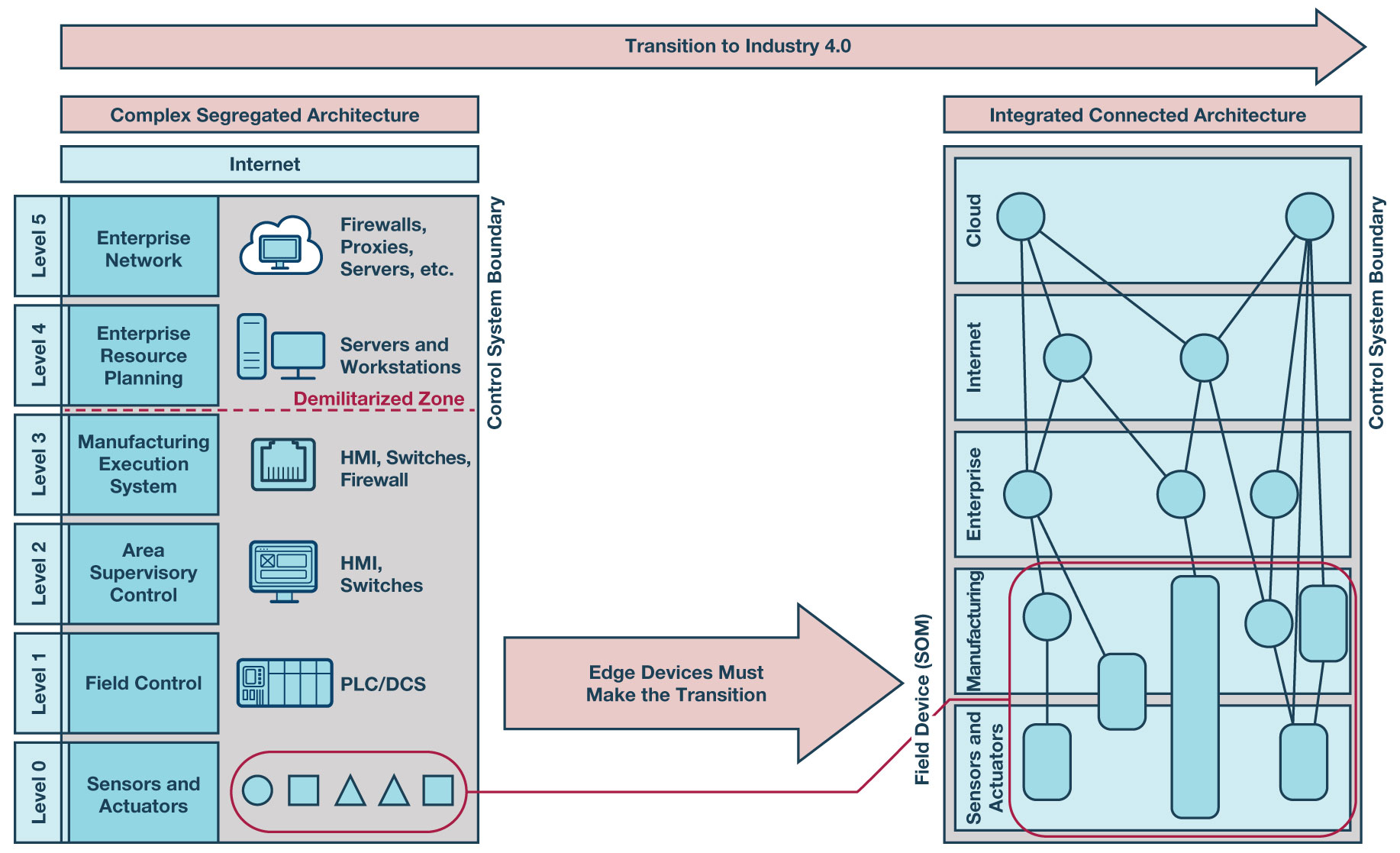

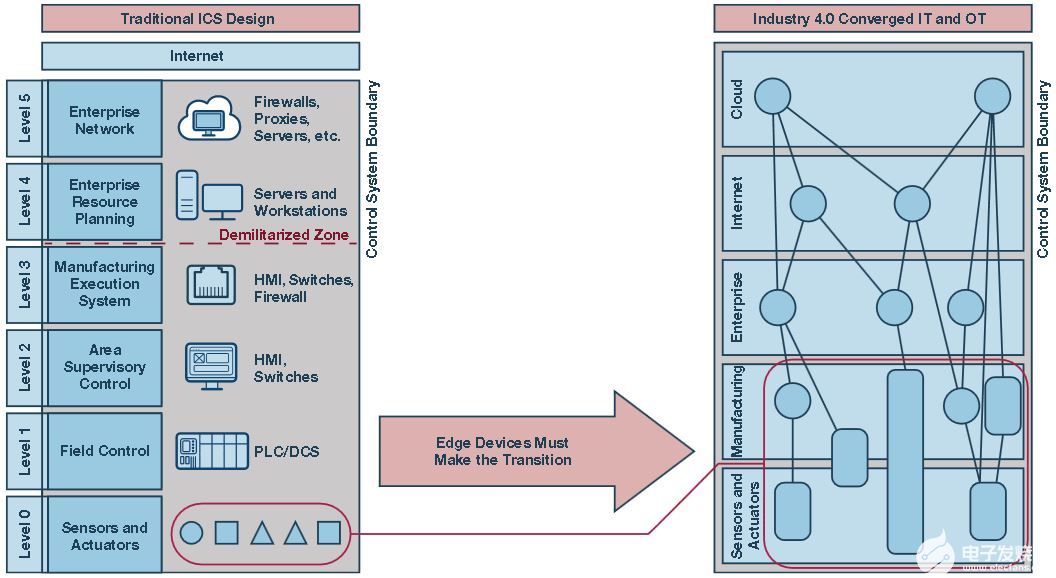

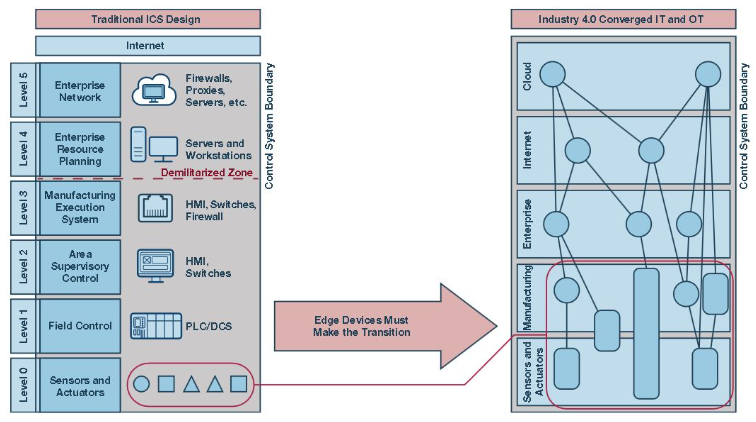

網絡安全戰略也將根據工業控制環路邊緣普及的數字解決方案的變化而變化。傳統的工業自動化架構非常不同,并且依賴于將現場設備的控制與工廠的其他信息系統,服務和應用隔離,以防范網絡安全威脅。此外,實際的現場設備通常是具有有限數據交換和邊緣處理的點對點解決方案,這限制了任何一個設備對系統的貢獻的網絡安全風險。破壞這種典型的架構并非易事,需要采用分階段的方式。工業4.0解決方案的積極采用者將需要確定他們希望在工廠中集成新技術的深度,并推動實現這些愿望的網絡安全戰略。新的工業自動化架構有望顯得與眾不同。傳統上使用普渡模型或類似工廠將工廠劃分為五個不同的級別,未來的工廠架構可能不等同于同一型號。未來的現場設備將感應和執行與制造執行和控制相結合。這些設備不僅將在工廠中聯網成一個集成的連接架構,而且其中一些將直接連接到企業系統,互聯網和云服務,這極大地增加了任何一臺設備對系統的網絡安全風險。無論以何種方式看待未來的工業4.0架構,實現最終目標將采用多階段方法和網絡安全策略,該策略與工廠中集成數字解決方案的期望深度相關聯。

三個步驟網絡安全行業4.0的實現

當解決方案完全集成時,工業4.0將會是什么樣子。有些人認為傳統的工廠設計將基本保持完整,而另一些人則認為新工廠難以被傳統標準認可。每個人都能達成共識的是工廠正在發生變化,而且不會在一夜之間發生。這種轉變有一些明顯的原因,但主要原因是當今現場設備的使用壽命。這些設備的設計運行時間超過20年,可以保持更長時間的運行。可以努力改進這些設備以實現額外的功能和連接,但是它們將受到其硬件設計的限制,并且工廠系統架構將必須補償它們的不足。從網絡安全角度來看,這些設備將始終受到限制并存在網絡風險。安全設備需要安全的架構和系統設計方法。對具有安全功能的設備進行改造是一種間隙方法,它將始終存在網絡安全漏洞。完全過渡到數字化工廠將要求設備達到高水平的安全強化,以抵御網絡攻擊,同時不妨礙他們實時共享信息和做出決策的能力。彈性 - 從困難中快速恢復的能力 - 對網絡安全的實施方式和網絡安全工業4.0的必要步驟產生巨大影響。

要克服的第一個主要障礙是遵守新的網絡安全行業標準和最佳實踐。要在變化的工廠內實現合規,需要采用不同的方法。應用隔離,監視和配置網絡流量的信息技術(IT)安全解決方案的傳統方法無法在工業4.0工廠中提供所需的彈性。隨著設備連接并共享實時信息,將需要硬件安全解決方案來實現自主實時決策,同時保持工廠的彈性。隨著網絡安全方法的變化,組織也需要適應新的挑戰。許多組織正在進行重組,以建立網絡安全能力,既可以從傳統的工程組織單獨管理,也可以整合到整個組織的項目團隊中。建立一個能夠實施網絡安全解決方案戰略以滿足行業標準和最佳實踐的組織是實現工業4.0愿望的第一個重要步驟。

組織在與新興安全標準建立穩固的基礎之后他們能夠管理跨產品生命周期和跨組織邊界的安全要求,他們可以將注意力集中在工廠單元內增加的自主權。只有當工廠中的設備變得足夠智能以根據收到的數據做出決策時,才能實現自治。網絡安全方法是一種系統設計,可構建能夠證實數據生成對數據的信任的邊緣設備。結果是有信心通過網絡安全系統提供實時決策,該系統能夠接受來自現實世界的輸入,評估其可信度并自主行動。

最后一個問題是建立一個不僅與云連接,而且通過云服務與其他工廠系統同步運行的工廠。這需要更廣泛地采用數字解決方案,并且由于完全過渡到數字工廠所需的時間,最終將成為最后的障礙。今天的設備已經連接到云,但在大多數情況下,這只是為了接收數據。分析這些數據并從工廠車間遠程做出決策。這些決定的產物可能是加速或延遲維護或微調自動化過程。今天,由于現場控制在工廠本地并與企業系統隔離,因此很少會從云中執行這些決策。隨著工廠采用更多自主權,通過云服務監控工廠,以及跨企業系統共享實時信息將更為相關。

啟用連接具有硬件安全性的工廠

硬件安全性的需求受到行業標準的推動,這些標準達到了更高的安全級別,以便在工廠中實現連接的解決方案。增加控制的訪問和可訪問性意味著傳統IT安全解決方案無法在不將設備級安全性與硬件信任根相結合的情況下進行防御的新風險。當設備連接到網絡時,這些設備成為整個系統的接入點。這些接入點中的任何一個可能造成的損害擴展到整個網絡,并且可能使關鍵基礎設施易受攻擊。依賴防火墻,惡意軟件檢測和異常檢測的傳統安全方法需要不斷更新和配置,并且容易出現人為錯誤。在今天的環境中,應該假設對手已經在網絡中。為了抵御這些對手,需要采取縱深防御和零信任的方法。為了最大程度地確保連接設備按預期運行,設備中需要硬件信任根。今天在設備中安裝正確的硬件掛鉤對于實現向明天的數字工廠的過渡至關重要。

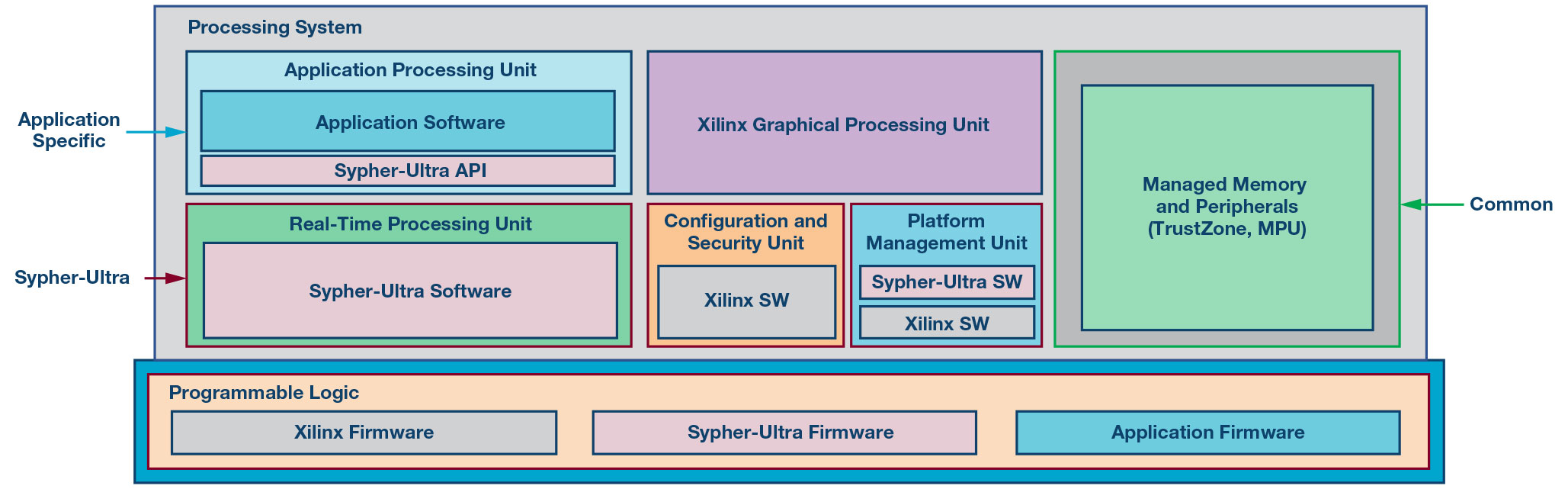

利用Xilinx ? Zinq ? UltraScale + ? MPSoC(ZUS +)系列FPGA,ADI公司開發了Sypher ?< / sup> -Ultra,通過具有多層安全控制的高保證加密系統,為正在生成和處理的數據的完整性提供更高的置信度。它利用了ZUS +的安全基礎以及ADI公司開發的其他安全功能,以促進滿足安全要求的終端產品,如NIST FIPS 140-2,IEC 62443或汽車EVITA HSM。 Sypher-Ultra位于嵌入式ZUS +功能和最終應用之間,為設計團隊提供單芯片解決方案,以實現安全操作。為了提供高度保障的安全性,Sypher-Ultra平臺采用可信執行環境(TEE),為靜止和運動中的安全數據提供基礎。與安全相關的功能主要在實時處理單元和可編程邏輯中執行,以使設計團隊能夠在應用處理單元內輕松添加其應用。該設計使產品團隊無需掌握安全設計和認證的所有復雜性,同時對安全操作提供高度自信。

制定實現更高設備級別安全性的途徑是具有挑戰性,特別是考慮到上市時間的限制,以滿足數字工廠的苛刻步伐。實施安全性的復雜性需要獨特的技能組合和流程。 ADI公司的安全平臺為設計團隊提供了一種解決方案,可以在靠近工業控制環路的邊緣實現安全性。從產品設計團隊卸載實施復雜性,例如安全設計,安全標準認證和漏洞分析,可以大大降低風險和設計時間。 ADI公司的解決方案在通用平臺上提供易于使用的安全API,可在單個FPGA上實現高保證安全性和更高級別應用的共存。 ADI公司的Sypher-Ultra產品可以安全地使用Xilinx Zynq UltraScale + MPSoC(ZUS +)系列,以隔離敏感的加密操作,防止對敏感IP的未授權訪問,從而通過邊緣的硬件安全性為連接的工廠提供路徑。

-

FPGA

+關注

關注

1629文章

21748瀏覽量

603872 -

網絡

+關注

關注

14文章

7571瀏覽量

88869 -

智能化

+關注

關注

15文章

4897瀏覽量

55442

發布評論請先 登錄

相關推薦

工業4.0與工業互聯網的相同點與不同點

Microchip:車用32位單片機+功能安全和網絡安全保護

PFP與AI結合的網絡安全解決方案

加速工業4.0-擴展工業控制系統中的安全終端

加速工業4.0:擴展工業 控制系統中的安全終端

加速工業4.0:擴展工業 控制系統中的安全終端

滿足工業4.0的網絡安全戰略解決方案

滿足工業4.0的網絡安全戰略解決方案

評論