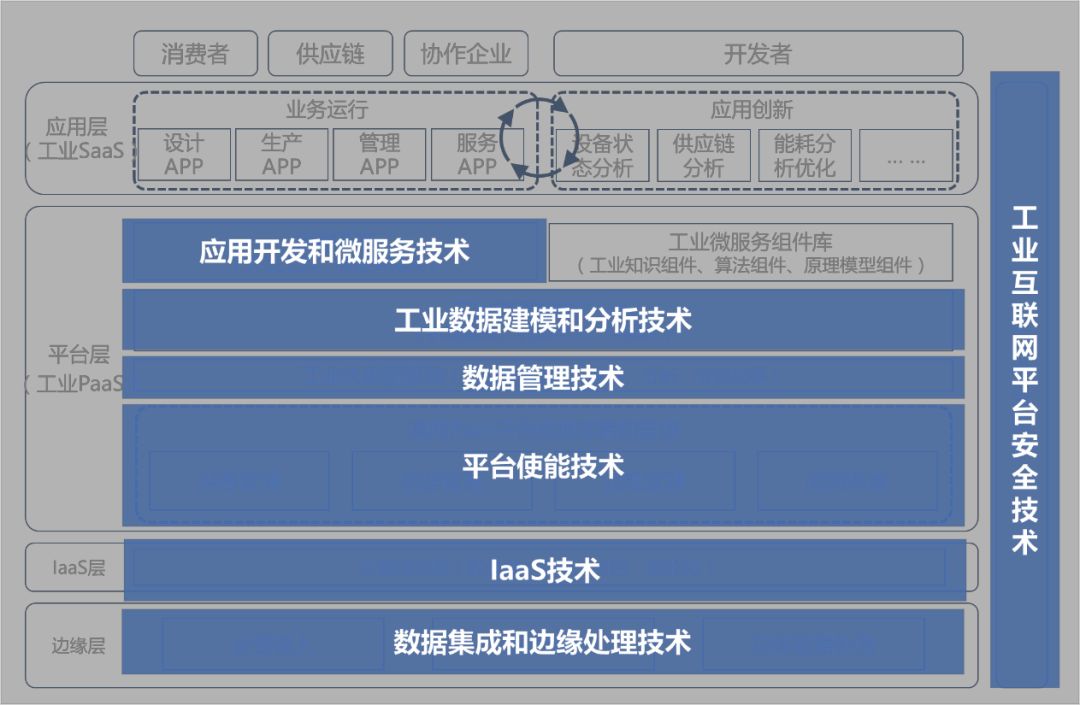

工業互聯網平臺需要解決多類工業設備接入、多源工業數據集成、海量數據管理與處理、工業數據建模分析、工業應用創新與集成、工業知識積累迭代實現等一系列問題,涉及七大類關鍵技術,分別為數據集成和邊緣處理技術、IaaS 技術、平臺使能技術、數據管理技術、應用開發和微服務技術、工業數據建模與分析技術、安全技術。

這七項技術散見于以前的文章之中,本篇主要談談安全技術。

工業互聯網平臺的安全威脅

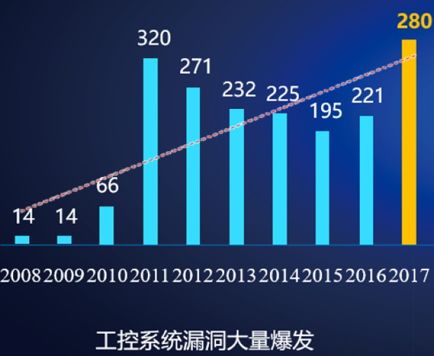

由于早期的工業控制系統都是在相對獨立的網絡環境下運行,在產品設計和網絡部署時,只考慮了功能性和穩定性,對安全性考慮不足。隨著工業控制系統網絡之間互聯互通的不斷推進,以及工控控制系統和工業設備接入互聯網的數量越來越多,通過互聯網對工業控制系統實施攻擊的可能性越來越高,而每年新發現的SCADA、DCS、PLC漏洞數量也不斷增加,這些都為工業互聯網帶來巨大的安全隱患。

從2011年以后工業控制系統的各種漏洞每年都在高速的增加,這些漏洞將會成為攻擊工業控制網絡的一種主要途徑,通過這些漏洞攻擊可以完成獲取系統權限、修改工程數據和控制流程、非法關閉現場設備等操作,造成重大的生產事故和經濟損失。

1、來自外部網絡的滲透

工業互聯網會有較多的開放服務,攻擊者可以通過掃描發現開放服務,并利用開放服務中的漏洞和缺陷登錄到網絡服務器獲取企業關鍵資料,同進還可以利用辦公網絡作為跳板,逐步滲透到控制網絡中。通過對于辦公網絡和控制網絡一系列的滲透和攻擊,最終獲取企業重要的生產資料、關鍵配方,嚴重的是隨意更改控制儀表的開關狀態,惡意修改其控制量,造成重大的生產事故。

2、帳號口令破解

由于企業有對外開放的應用系統(如郵件系統),在登錄開放應用系統的時候需要進行身份認證,攻擊都通過弱口令掃描、Sniffer密碼嗅探、暴力破解、信任人打探套取或社工比較合成口令等手段來獲取用戶的口令,這樣直接獲得系統或應用權限。獲取了用戶權限就可以調取相關資料,惡意更改相關控制設施。

3、利用移動介質攻擊

當帶有惡意程序的移動介質連接到工程師站或操作員站時,移動介質病毒會利用移動介質自運行功能,自動啟動對控制設備進行惡意攻擊或惡意指令下置。一方面造成網絡病毒在企業各個網絡層面自動傳播和感染,靠成業務系統和控制系統性能的下降,從而影響企業監測、統籌、決策能力。另一方面會針對特定控制系統或設備進行惡意更改其實際控制量,造成生成事故。

4、PLC程序病毒的威脅

通過對工程師站及編程服務器的控制,感染(替換)其相關程序,當PLC程序的下發時,惡意程序一起被下發到PLC控制設備上。惡意程序一方面篡改PLC的實際控制流,另一方面將運算好的虛假數據發給PLC的輸出,防止報警。通過這種方式造成現場設備的壓力、溫度、液位失控,但監測系統不能及時發現,造成重大的安全事故。

5、利用工業通信協議的缺陷

Modbus、DNP3、OPC等傳統工業協議缺乏身份認證、授權以及加密等安全機制,利用中間人攻擊捕獲和篡改數據,給設備下達惡意指令,影響生產調度,造成生產失控。

6、利用無線網絡入侵

控制網絡通過DTU無線設備通過802.11b協議連接到管理區的網絡,通過對網絡無線信息的收集,偵測WEP安全協議漏洞,破解無線存取設備與客戶之間的通訊,分析出接入密碼,從而成功接入控制網絡,控制現場設備,獲取機要信息,更改控制系統及設備的控制狀態,造成重大影響。

工業互聯網平臺安全的要求

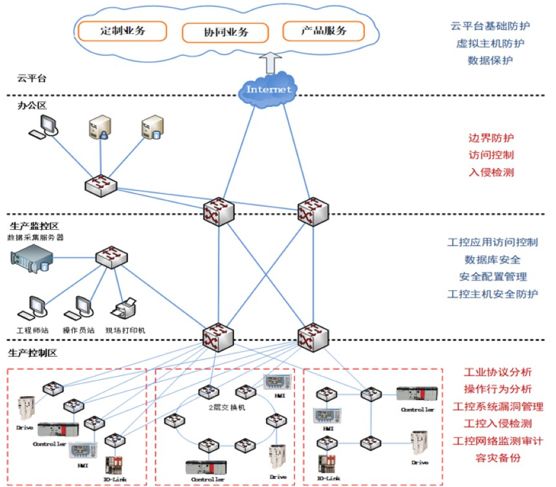

工業互聯網實現了設備、工廠、人、產品的全方位連接,因此工業互聯網安全建設必須從綜合安全防護體系的視角對其進行統籌規劃。從工業互聯網的整體架構來看,應該在各個層面實施相應的安全防護措施,并通過入侵檢測、邊界防護、協議分析、行為分析、安全審計、容災備份、態勢感知等各種安全技術與安全管理相結合的方式實現工業互聯網的安全防護,形成對工業互聯網安全的“監測、報警、處置、溯源、恢復、檢查”工作閉環。

工業互聯網的安全防護能力

工業互聯網平臺應在云基礎設施、平臺基礎能力、基礎應用能力的安全可信方面應制定五個基本計劃活動:

1、識別(Identify):識別的管理系統,資產,數據和功能的安全風險。

2、防護(Protect):對平臺實施安全保障措施,確保工業互聯網平臺能夠提供服務。

3、檢測(Detect):對平臺使用、維護、管理過程實施適當的持續性監視和檢測活動,以識別安全事件的發生。

4、響應(Respond):對平臺使用、維護、管理過程制定和實施適當的應對計劃,對檢測到的安全事件采取行動。

5、恢復(Recover):對平臺使用、維護、管理過程制定和實施適當的活動及維護恢復計劃,以恢復由于安全事件而受損的任何能力或服務。

工業互聯網安全的防護思路

當前的信息安全處于持續攻擊的時代,需要完成對安全思維的根本性切換,即應該充分意識到安全防護是一項持續的處理過程,即從“應急響應”到“持續響應”。基于這一思路,工業互聯網平臺應在安全方面制定五個基本計劃活動,分別是識別,包含,檢測,響應與恢復。

1、安全風險識別:安全風險識別是總體設計的基礎,通過對整個系統進行詳細分析,識別出各個部分的安全隱患,之后根據實際情況制定明確的設計方案。

2、安全職責劃分:安全職責劃分是整體方案的基礎,需理清工業云各方安全責任邊界對整個活動中的安全事件進行詳細的責任劃分設計。

3、分區分域分級設計:工業云平臺環境相對復雜,涉及多類業務,多類系統,因此在安全防護上需要進一步細化安全域的劃分以及不同安全域、不同安全級別的訪問控制設計。

4、云安全防御:防御能力指一系列策略、產品和服務,可以用于防御攻擊。這個方面的關鍵目標是通過減少被攻擊面來提升攻擊門檻,并在受影響前攔截攻擊動作。

5、云安全檢測:檢測能力用于發現那些逃過防御網絡的攻擊,該方面的關鍵目標是降低威脅造成的“停擺時間”以及其他潛在的損失。檢測能力非常關鍵,因為安全管理人員應該假設自己已處在被攻擊狀態中。

6、云安全運維與安全管理:實現安全運維操作的分級管理,對不同級別的用戶予符合其安全職責劃分的操作或審計權限,實現安全運維。堅持日常安全運營與應急響應相結合,以數據為驅動力,以安全分析為工作重點。

7、云安全響應:響應能力用于高效調查和補救被檢測分析所發現的安全問題,提供入侵取證分析和根本原因分析,并產生新的防護措施以避免未來出現安全事件。

8、云安全恢復:工業互聯網云平臺與通常IT環境下的云相比,更加重視恢復能力,一旦監測到系統遭受攻擊,云安全響應中心應立即開啟系統恢復功能,防止數據丟失,應用錯誤,減少對工業系統帶來的損失。

-

網絡安全

+關注

關注

10文章

3155瀏覽量

59703 -

工業互聯網

+關注

關注

28文章

4320瀏覽量

94098

原文標題:工業互聯網平臺核心技術之六:安全技術

文章出處:【微信號:IndustryIOT,微信公眾號:工業互聯網前線】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

工業互聯網平臺中什么是關鍵

工業互聯網平臺的功能和作用

工業互聯網平臺是什么

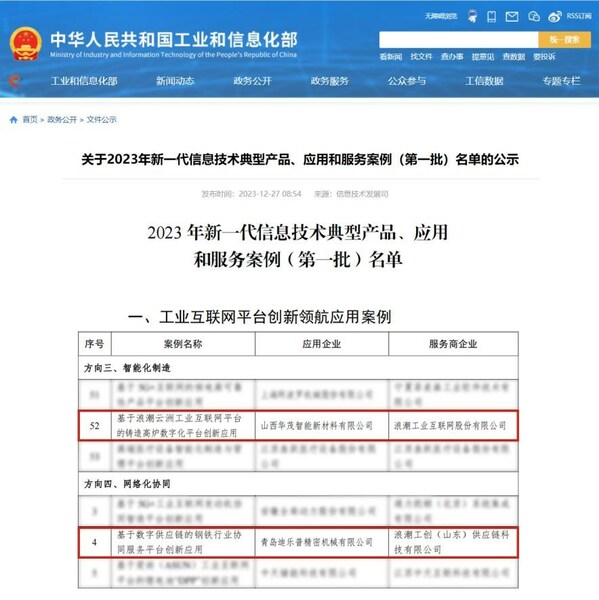

浪潮云洲兩項目入選工業互聯網平臺創新領航應用案例

工業互聯網平臺核心技術之安全技術

工業互聯網平臺核心技術之安全技術

評論