據外媒報道,近日,勒索軟件Sodinokibi(又稱Sodin或REvil)使用一個舊的Windows零日漏洞(CVE-2018-8453)來提升對受感染主機的管理訪問權限。自2018年8月以來,該漏洞一直被一個受政府支持的黑客組織FruityArmor使用。2018年10月,微軟修復了該漏洞。

卡巴斯基的安全研究人員表示,該勒索軟件利用了權限提升漏洞進行攻擊,而大多數勒索軟件通常不會使用這種技巧。此外,研究人員還觀察到Sodinokibi使用Heaven's Gate技術來繞過防火墻和反病毒程序等安全解決方案。Sodinokibi代碼中還存在一個“萬能鑰匙”,作為加密過程的后門。Sodinokibi創建者可用此后門解密計算機加密的文件。

研究人員認為Sodinokibi是通過勒索軟件即服務(RaaS)分發的。有安全研究人員認為,Sodinokibi可能成為勒索軟件領域的下一個巨大威脅,因為它與曾經最活躍的勒索軟件GandCrab有關。Sodinokibi的崛起正值GandCrab勒索軟件正式關閉所有業務之際,所以許多人將Sodinokibi視為GandCrab的發展,并認為這兩個勒索軟件由同一組人員開發。

兩者之間還存在著許多聯系,第一,來自Tesorion的安全研究人員強調了GandCrab和Sodinokibi代碼之間的相似之處。

第二,最初詳細介紹Sodinokibi勒索軟件的思科Talos報告稱,黑客首先在受感染的主機上部署Sodinokibi,然后運行GandCrab作為備選措施,以防Sodinokibi感染操作失敗。

第三,早在二月份,黑客通過入侵MSP(管理服務提供商)并部署GandCrab勒索軟件感染計算機。六月,同樣的行為再次發生,但這次黑客使用的是Sodinokibi勒索軟件。

第四,Sodinokibi的傳播方式與GandCrab類似,都是通過垃圾郵件、漏洞利用套件和入侵MSP進行傳播。

有些人認為GandCrab開發者關閉了公開的RaaS服務,但其實仍在繼續向私人客戶出售Sodinokibi勒索軟件。這些都只是人們的發現的一些聯系,兩個勒索軟件之間究竟有沒有聯系,還需等待研究人員給出“實錘”。

-

黑客

+關注

關注

3文章

284瀏覽量

21857 -

勒索軟件

+關注

關注

0文章

37瀏覽量

3576

原文標題:注意!Sodinokibi勒索軟件或將成為下一個巨大威脅

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

AI驅動的人形機器人,成為激光雷達產業的下一個爆發點

給您下一個FPGA項目選擇Pluto XZU20五大理由!

高鴻信安推出可信“AI+”勒索病毒解決方案

能否在ESP結束之前通過串行端口停止傳入的UDP數據包的傳輸以解析下一個UDP數據包?

問一下一個單片機的io口分別控制四個燈板該怎么設計電路?

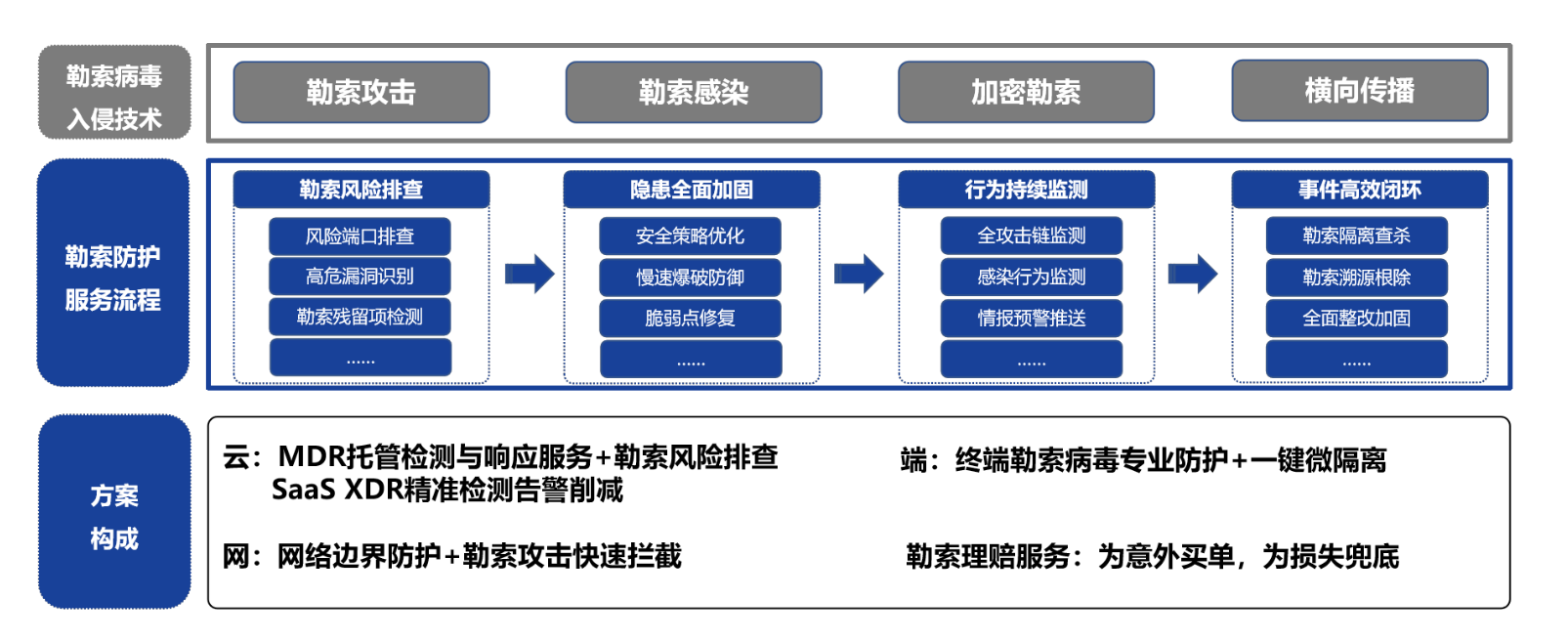

勒索病毒防護解決方案---預防、監測、處置、理賠,實現全面網絡安全

高速風筒的下一個風口是直發吹風機?【其利天下技術】

Sodinokibi勒索軟件或將成為下一個巨大威脅

Sodinokibi勒索軟件或將成為下一個巨大威脅

評論