近期,安恒獵影威脅分析團隊監(jiān)測發(fā)現(xiàn)有多個可疑文檔通過釣魚郵件的方式向國內(nèi)金融行業(yè)單位的人員發(fā)起攻擊,經(jīng)分析該活動與Cobalt 組織有關。

Cobalt Group是一個具有高技術水準的威脅組織,由于其使用基于Cobalt Strike滲透測試套件的定制惡意軟件而命名,主要針對金融行業(yè)。其活動目標區(qū)域覆蓋東歐、中亞和東南亞等地區(qū),自2017年后該組織的攻擊目標擴大到了北美、西歐和南美的一些國家。從此次真實攻擊被發(fā)現(xiàn),說明我國也屬于其攻擊目標范圍區(qū)域內(nèi),主要攻擊對象鎖定為金融機構(gòu),不排除包含其他機構(gòu)。自2016年被國外安全廠商披露以來,該組織仍在持續(xù)進行攻擊、技術更新。Cobalt Group善于使用魚叉式網(wǎng)絡釣魚攻擊,并始終利用技術先進的武器庫。也有報告顯示該組織和Carbanak組織有所關聯(lián),因其攻擊手法和流程并未發(fā)生太多變化,只有武器庫發(fā)生變化,也可能由于其歷史時期攻擊目標及規(guī)模的轉(zhuǎn)變,必須通過特定手法和更高級的技術手段在網(wǎng)絡空間中隱藏自身。另外,可以比較肯定的是該組織由多人組成,其中一名領導人于2018年初在西班牙被捕,但攻擊依然活躍。

梳理回顧

Cobalt Group于2016年11月由group-ib率先披露并命名,并可以關聯(lián)到Carbanak組織,該組織的攻擊行動最早可追溯到2013年。所以基于命名可以將該組織區(qū)分為兩個時期。

2013--2016 Carbanak時期:

使用Anunak、Carbanak惡意軟件攻擊金融機構(gòu),2015年到2016年間發(fā)起“Buhtrap行動”。

2016--至今CobaltGroup時期:

使用基于Cobalt Strike滲透測試套件的定制惡意軟件,漏洞利用工具套件,租用MaaS(惡意軟件即服務)等對俄羅斯、獨聯(lián)體、歐洲、亞洲、美洲等地區(qū)的金融機構(gòu)或其他機構(gòu)發(fā)起攻擊。

攻擊區(qū)域

Cobalt Group的攻擊區(qū)域主要包括東歐、中亞和東南亞,2017年后還延伸到了包括北美、西歐甚至南美等地區(qū)。

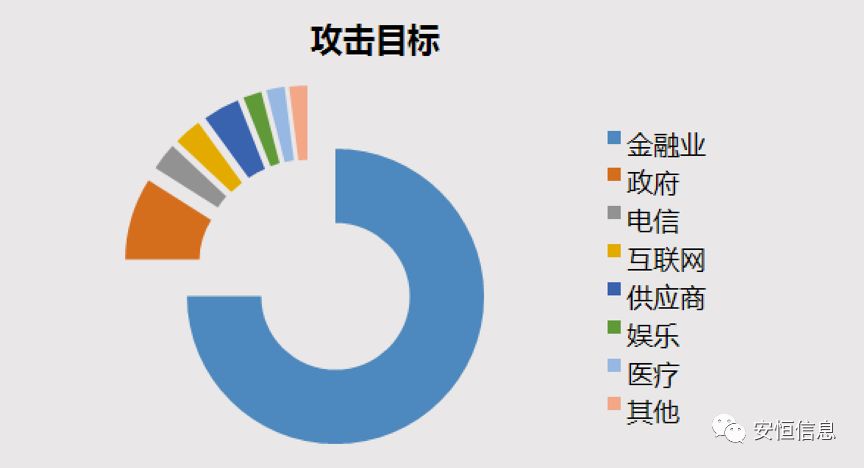

攻擊目標

Cobalt Group的核心攻擊目標為金融行業(yè),在金融行業(yè)中大多數(shù)為銀行,其他機構(gòu)包括金融交易所、投資基金、保險公司和借貸機構(gòu)等。其他攻擊目標包括政府、電信、互聯(lián)網(wǎng)、服務供應商、制造業(yè)、娛樂、衛(wèi)生保健等。

獲利手法

1、該組織通過攻擊銀行,滲透到銀行內(nèi)部,得到ATM系統(tǒng)的控制權限,在預定時間預定地址的ATM機處,等候ATM機自動吐出現(xiàn)金。攻擊支付系統(tǒng)、SWIFT服務及線上交易系統(tǒng)通過匿名轉(zhuǎn)賬等方式進行獲利。

2、通過攻擊金融交易所,通過哄抬股價、高位賣出的操作手段,以一種導致股價快速波動的方式激勵某些公司的股票購買或出售,該組織從中套利。

3、通過攻擊政府組織和部委,以便作為攻擊其他目標的基石。

4、其他攻擊目標獲利方式未明,仍然存在其他未探知的活力手法。

運作方法

在Cobalt Group發(fā)起的攻擊中絕大多數(shù)情況是通過社會工程學和魚叉式網(wǎng)絡釣魚方式進行的。

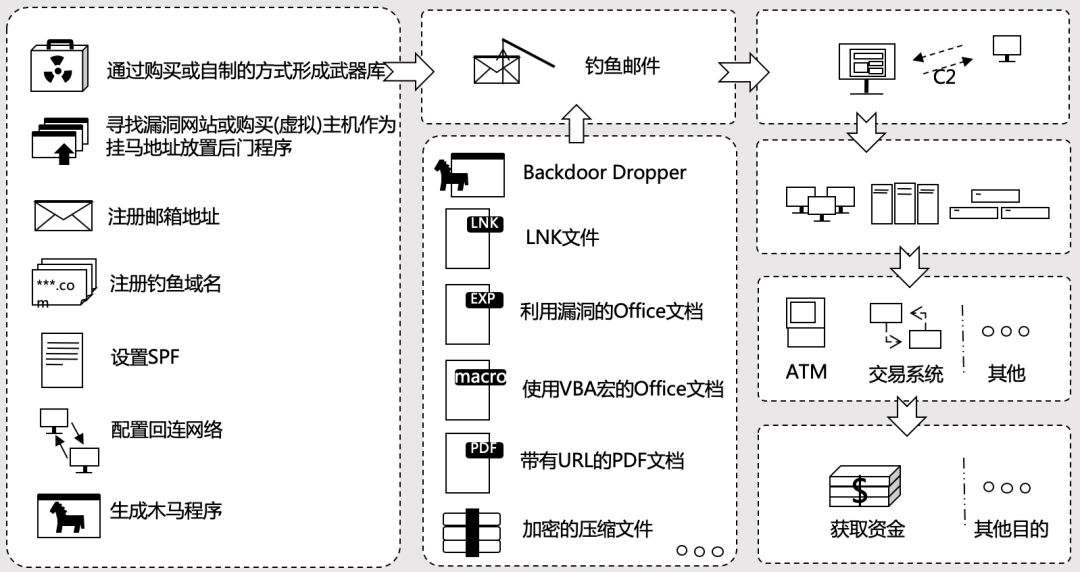

準備階段(偵察、武器化)

該組織會購買或自制武器形成武器庫,尋找互聯(lián)網(wǎng)上存在漏洞的網(wǎng)站或購買(虛擬)主機作為掛馬地址存放后門程序,注冊Email地址,注冊釣魚域名,配置SPF防止郵箱拒絕釣魚郵件接收或當作垃圾郵件,配置后門程序和網(wǎng)絡回連。

投遞階段(投遞)

這些投遞的郵件經(jīng)常被偽裝為合法公司或者監(jiān)管機構(gòu)。該組織會預先注冊和合法公司或機構(gòu)非常相似的域名,或有時也會滲透入一些合法公司和機構(gòu)拿到員工郵箱,通過這些域名郵箱投遞給目標以降低目標警惕性。

郵件內(nèi)容往往經(jīng)過精心描述,帶有極強的欺騙性。

投遞的郵件中帶有附件,投遞附件的類型包括Backdoor Dropper程序(.scr、.exe)、LNK文件、帶有漏洞利用的Office文檔、帶有惡意VBA宏的Office文檔、帶有惡意URL鏈接的PDF文檔、加密的ZIP壓縮文件。

有些時候也會直接將釣魚URL地址直接寫在偽裝的郵件內(nèi)容中,點擊并進行后續(xù)操作,則會感染惡意軟件。

利用階段(利用、安裝植入)

目標人員查看郵件并運行郵件附件或鏈接,目標設備被植入后門(包括Cobalt Strike Beacon、More_eggs、CobInt等)。

收割階段(命令與控制、目標達成)

根據(jù)已有突破點進行縱橫向滲透繼續(xù)擴大成果。如針對銀行目標,該組織會攻入ATM控制系統(tǒng)、支付系統(tǒng)、線上交易系統(tǒng)、SWIFT等重要模塊,通過ATM現(xiàn)金提取、線上匿名轉(zhuǎn)賬等方式獲利。

技術演變

追溯到Carbanak組織時期,Carbanak組織使用自研的Anunak及Carbanak作為主要木馬后門工具。

到了Cobalt Group時期,為了提高隱蔽性,該組織開始棄用自研工具,轉(zhuǎn)向購買利用工具包,使用Cobalt Strike等更通用的裝備,提高在工具使用上的隱蔽性,當然在一些場景下也會使用某些自研的特殊工具(如CobInt)。再后期該組織開始租用MaaS(惡意軟件即服務)解決方案,將更多部分的攻擊鏈外包給第三方,如使用與其他電子犯罪集團相同的網(wǎng)絡基礎設施,導致C2服務器重疊等,更加具有混淆性和迷惑性。

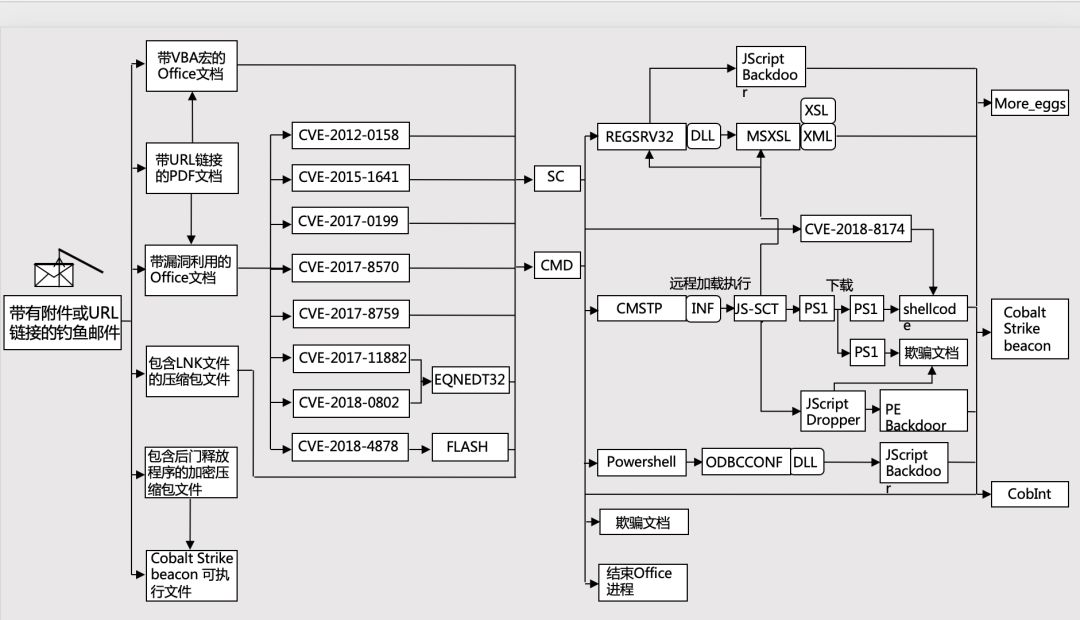

感染鏈

該組織在投遞利用過程包含多個組成部分。

投遞載荷部分

包括Backdoor Dropper程序(.scr、.exe)、LNK文件、帶有漏洞利用的Office文檔、帶有惡意VBA宏的Office文檔、帶有惡意URL鏈接的PDF文檔、加密的ZIP壓縮文件。

漏洞及利用部分

投遞的惡意文檔或惡意軟件是通過漏洞利用工具包(MWI、Threadkit、VenomKit等)或其他工具生成的,使用到的漏洞包括CVE-2012-0158、CVE-2015-1641、CVE-2017-0199、CVE-2017-8570、CVE-2017-8759、CVE-2017-11882、CVE-2018-0802、CVE-2018-4878、CVE-2018-8174等。

中間程序部分

這一部分使用了CMSTP、MSXSL、REGSVR、ODBCCONF等程序,目的是為了繞過AppLocker等系統(tǒng)策略。

下載者部分

這部分包括powershell下載者和JScript下載者。

Powershell下載者分為多個階段,先會從C2下載回下一階段的powershell腳本程序并執(zhí)行,然后該階段會解密出shellcode并加載到內(nèi)存中執(zhí)行。

JScript下載者會從C2下載回一個JScript后門程序,可以用來下載最終的有效負載。

最終負載部分

目前為止發(fā)現(xiàn)的該組織使用的最終有效負載主要有3個,Cobalt Strike Beacon、More_eggs以及CobInt。

Cobalt Strike Beacon為Cobalt Strike的利用模塊,可以讓攻擊者對主機有完全控制,并可以延伸到其他系統(tǒng)。

More_eggs是JS寫的后門程序,存在多個歷史版本,但功能大致相同。More_eggs的命令大致如下:

d&exec下載和執(zhí)行PE文件

more_eggs下載更新文件并更新

gtfo刪除自己和相關的注冊表記錄

more_onion執(zhí)行新副本

vai_x通過cmd執(zhí)行命令

CobInt是C語言寫的后門程序,命名基于Cobalt組織使用的內(nèi)部DLL文件“int.dll”,它會通過C2下載主組件,主組件會從C2下載并執(zhí)行其余各個利用模塊,CobInt的目的從現(xiàn)有程序來看似乎只是作為偵查目的。

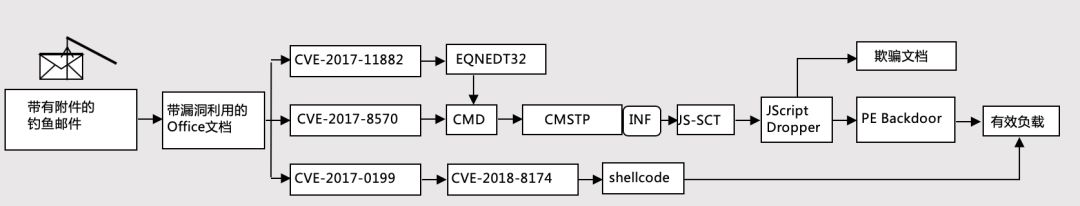

最新演變狀況

最新發(fā)現(xiàn)的攻擊樣本使用了如下的感染鏈:

打開樣本的內(nèi)容為:

這類樣本是由VenomKit漏洞利用工具套件生成的。生成的一個樣本中就包含CVE-2017-11882、CVE-2017-8570、CVE-2017-0199這幾個漏洞,其中CVE-2017-0199會訪問帶CVE-2018-8174 IE瀏覽器漏洞利用的頁面,

另外兩個會使用cmstp加載執(zhí)行inf遠程地址的JS scriptlet,scriptlet包含JScript Dropper,該JScript Dropper釋放了一個PE后門程序和一個具有欺騙性文檔。

釋放的PE后門程序為一個后門下載器,這個樣本會結(jié)合使用開源的小軟件程序,使得看似是個正常的小軟件,內(nèi)部加入了惡意代碼,這和Cobalt組織之前被披露的DLL dropper使用合法的dll源碼包含惡意的dropper代碼是相似的。

總結(jié)建議

網(wǎng)絡空間安全對抗成本逐漸提高,黑客組織、黑產(chǎn)組織等會不斷更新新的武器裝備,無論從工具層面還是戰(zhàn)術層面都在與時俱進,甚至可以達到保持領先的水準。Cobalt組織慣于使用售賣的漏洞利用套件、滲透套件和MaaS服務,其技術水準相對較高,并且仍在持續(xù)更新新的技術及手法。

企業(yè)應當注重培養(yǎng)人員安全意識,人員的安全意識極為重要。不輕易打開未知來源的郵件及附件,不隨意點擊未知鏈接,不隨意打開未驗證可靠來源的文檔。

做好風控管理,安全運維建設,核查企業(yè)內(nèi)信息資產(chǎn),定期對信息資產(chǎn)做更新維護,不輕易放過任何信息系統(tǒng),防止從點上被突破。

建立和鞏固安全防御體系,加大防御的廣度和深度,實現(xiàn)從點到面的布局。

安恒APT預警平臺能夠發(fā)現(xiàn)已知和未知的威脅,APT預警平臺的實時監(jiān)控能力能夠捕獲并分析郵件附件投遞文檔或程序的威脅性,并能夠?qū)︵]件投遞、漏洞利用、安裝植入、回連控制等各個階段做強有力的監(jiān)測。結(jié)合安恒威脅情報系統(tǒng),可將國內(nèi)外的威脅數(shù)據(jù)進行匯總,并分析整個攻擊演進和聯(lián)合預警。

-

網(wǎng)絡安全

+關注

關注

10文章

3172瀏覽量

59840 -

木馬

+關注

關注

0文章

47瀏覽量

13345

原文標題:攻擊金融行業(yè)的Cobalt組織活動分析

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關推薦

國產(chǎn)工控機驅(qū)動金融行業(yè)發(fā)光發(fā)大,賦能金融領域的穩(wěn)定與創(chuàng)新

杰和科技云終端 給安全再加一道關,探索金融辦公新模式

探討IP查詢技術在金融行業(yè)的深度應用

嵌入式工控主板在金融智能設備行業(yè)應用

名單公布!【書籍評測活動NO.35】如何用「時間序列與機器學習」解鎖未來?

分布式智慧終端在金融行業(yè)安全監(jiān)管的應用實踐

分布式智慧終端在金融行業(yè)安全監(jiān)管的應用實踐

新型網(wǎng)絡釣魚服務利用2萬個域名攻擊全球百余國家

網(wǎng)絡解碼矩陣在金融行業(yè)的應用:保障安全與效率并存

華為發(fā)布金融AICC智能云聯(lián)絡中心解決方案2.0,賦能全球金融行業(yè)

SD-WAN對金融行業(yè)的重要性

IMA 發(fā)布最新報告《全球視角下人工智能對財會和金融行業(yè)的影響》

京鼎遭黑客集團入侵,多國執(zhí)法組織抓捕黑客集團

深圳舉辦“國際組織服務日”座談交流活動,促進國際性產(chǎn)業(yè)與標準組織發(fā)展

攻擊金融行業(yè)的Cobalt組織活動分析

攻擊金融行業(yè)的Cobalt組織活動分析

評論