Carnivore網絡監視軟件的工作原理

Carnivore工作原理

您可能聽說過Carnivore,它是由美國聯邦調查局(FBI)開發的一個有爭議的程序,能夠讓該機構監視犯罪嫌疑人的網絡/電子郵件活動。對于許多人來說,它就像是喬治?奧威爾的小說《1984》中所述故事的恐怖再現。雖然FBI在2005年1月因購買了商業竊聽軟件而放棄了對Carnivore的使用,但是人們對這個一度延續了FBI在計算機通信監視領域特殊影響力的程序的結構和應用仍然有著強烈的興趣。

Carnivore究竟是什么?它來自哪里?它是怎樣工作的?它的目的是什么?在本文中,您將會了解到這些問題的答案以及其他更多信息!

Carnivore的發展歷程

Carnivore是FBI使用的第三代網絡監視軟件。盡管第一個版本的信息從來沒有向外界披露過,但是很多人相信它實際上就是市面上銷售的名為Etherpeek的商業程序。

1997年,FBI部署了第二代程序Omnivore。根據FBI發表的信息,Omnivore的目的在于審查特定互聯網服務提供商(ISP)網絡上的電子郵件流量,并捕獲來自目標來源的電子郵件,然后將郵件保存到磁帶備份驅動器中或實時打印出來。Omnivore于1999年末停用,因為FBI有了更完善的系統——DragonWare Suite,這個系統允許FBI重新構造出電子郵件和下載的文件,它甚至可以重新構造網頁。

DragonWare包含三個部分:

- Carnivore——個基于Windows NT/2000的系統,可用來捕獲信息

- Packeteer——沒有任何關于它的官方信息。但據推測,它是一個用于將數據包重新合為完整郵件或網頁的應用程序。

- Coolminer——沒有任何關于它的官方信息。但據推測,它是一個用于推斷和分析郵件中數據的應用程序。

正如您所看到的,官方從未透露過有關DragonWare Suite的太多信息,甚至從未發布過有關Packeteer和Coolminer的任何信息,幾乎也沒有透露過Carnivore的細節信息。但是,我們知道Carnivore大致是一個數據包嗅探器,這是一種很常見的技術,而且應用廣泛。

數據包嗅探器

多年以來,計算機網絡管理員們一直在使用數據包嗅探器監視網絡,執行診斷測試,或者用它來排除網絡故障。從本質上說,數據包嗅探器是一種程序,凡是經由它所連接的網絡進行傳遞的信息,它都能察覺得到。當數據流在網絡上來回傳送時,它便能夠查看或“嗅探”每個數據包。

通常,計算機只查看傳送給該計算機的數據包,而忽略網絡上的其它流量。而當計算機中安裝了數據包嗅探器之后,嗅探器的網絡接口會設置為雜收模式。也就是說,它會查看經過的所有數據包。流量大小在很大程度上取決于計算機在網絡中的位置。處于網絡中孤立分支上的客戶端系統只能看到網絡流量的一小部分,而主要的域服務器則能看到幾乎所有的流量。

通常我們可以用以下兩種方式之一來設置數據包嗅探器:

- 非過濾——捕獲所有數據包

- 過濾——只捕獲包含特定數據元素的數據包

包含目標數據的數據包在傳輸時會被復制。程序將這些副本存儲在存儲器中或硬盤驅動器上,體取決于程序的配置方式。然后對這些副本進行仔細分析以確定其中是否包含特定的信息或圖案。

連接到互聯網時,您會加入一個由您的ISP負責維護的網絡。ISP的網絡再與由其他ISP維護的其他網絡進行通信,從而形成了互聯網的基礎。安裝在您的ISP的某一臺服務器上的數據包嗅探器有可能監視您的所有在線活動,比如:

- 您訪問過哪些網站

- 您在網站上瀏覽了哪些內容

- 您向誰發送電子郵件

- 您發送的電子郵件中包含什么內容

- 您從網站上下載了哪些內容

- 您用到了哪些數據流活動,如音頻、視頻和網絡電話

- 誰訪問了您的網站(如果你有網站)

實際上,許多ISP也使用數據包嗅探器作為診斷工具。此外,很多ISP還會在各自的備份系統中保存數據(例如電子郵件)的副本。Carnivore及其姊妹程序是FBI的一個有爭議的舉措,但是它們并不是新技術。

Carnivore的工作過程

現在您已經對Carnivore的概念有了一點了解,下面讓我們看看它是怎樣工作的:

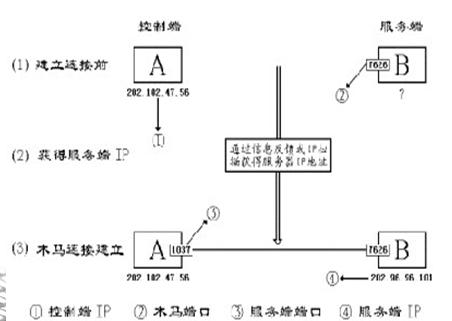

- FBI可以合理地懷疑某人正在從事犯罪活動,并請求法院允許其查看嫌疑人的網絡活動。

- 法院會允許FBI僅對電子郵件通信進行全面的內容竊聽,并簽發相應的許可令。

“內容竊聽”是在電話監聽中使用的一個術語,意味著可以捕獲和使用數據包中的所有數據。另一種竊聽是捕獲追蹤,即FBI只能捕獲目的地信息(例如郵件的接收方或者嫌疑人正在訪問的網站地址)。捕獲追蹤的反向形式稱作圍欄記錄,它跟蹤發送給嫌疑人的電子郵件來自何處,或者跟蹤嫌疑人網站的訪問者來自何方。

- FBI聯系嫌疑人的ISP并請求獲得嫌疑人網絡活動的備份文件副本。

- ISP的備份中沒有客戶的活動數據。

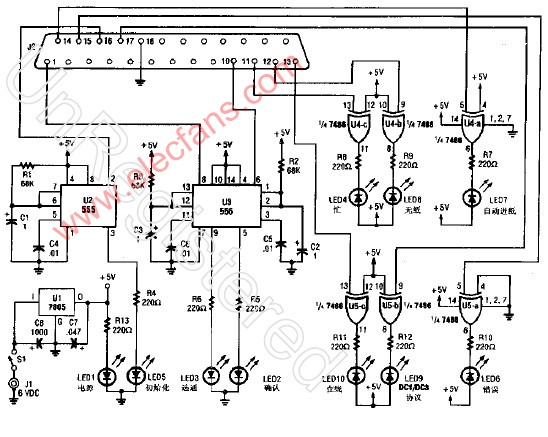

- FBI在ISP處安裝一臺Carnivore計算機來監視疑犯的活動。該計算機中包含:

- 一個奔騰III Windows NT/2000系統,配備128MB的RAM

- 一個商業通信軟件程序

- 一個自定義C++程序,它與上述商業程序配合工作,以提供數據包嗅探和過濾功能

某種類型的物理防范系統,需要特殊的密碼才能進入此計算機(保證除FBI之外的任何人都無法實際訪問Carnivore系統)

- 一臺網絡隔離設備,使得Carnivore系統對于網絡上的其他人是隱身的(防止任何人從另一臺計算機上侵入系統)

- 一個2GB的Iomega Jaz驅動器,用于存儲捕獲到的數據(該Jaz驅動器使用2GB的抽取式磁盤,并且可以像軟盤一樣很容易地換上新磁盤。)

- FBI使用疑犯的IP地址配置Carnivore軟件,以便Carnivore只會捕獲來自這個特定地址的數據包。而忽略掉所有其他數據包。

- Carnivore會復制來自疑犯系統的所有數據包,并且不會對網絡流量造成妨礙。

- 在獲得副本之后,這些副本會通過一個過濾器以便只保存電子郵件數據包。程序根據數據包的協議來確定數據包的內容。例如,所有電子郵件數據包都使用簡單郵件傳輸協議(SMTP)。

- 獲得的電子郵件數據包保存在Jaz磁盤中。

- FBI探員每天(或每兩天)拜訪ISP一次,然后換上新的Jaz磁盤。探員會將取回的磁盤放在一個容器中,然后貼上日期標簽和封條。如果封條被打開了,打開它的人就必須簽名,然后再次貼上日期標簽和封條——否則,這個磁盤中的內容會被認為是“已經受損”的。

- 如果沒有法院的延期許可,監聽活動的持續時間不應超過一個月。完成監聽之后,FBI會從ISP處撤出該系統。

- 然后,使用Packeteer和Coolminer對獲得的數據進行處理。

- 如果處理結果提供了足夠的證據,FBI可以在案件處理過程中對疑犯使用這些證據。

|

|

上面的例子展示了該系統如何識別要進行存儲的數據包。

carnivore引發的擔憂

FBI可以因為某些特殊的理由而使用Carnivore,尤其是懷疑某人從事以下活動的時候,FBI會請求法院命令以使用Carnivore:

- 恐怖活動

- 兒童色情/剝削

- 間諜

- 信息戰

- 欺詐

但是社會各方擔心會由此引發許多嚴重的問題,其中包括:

- 隱私保護——許多人將Carnivore視為對隱私的嚴重侵犯。

由于確實存在著濫用的可能,因此,電子通信隱私法案(ECPA)為所有類型的電子通信提供了對隱私的法律保護。任何形式的電子監聽都需要獲得法院的許可,并且必須出示疑犯正在從事犯罪活動的有力證據。因此,無論以何種方式使用Carnivore,都必須遵守ECPA,否則便是非法的,并且有可能被視為違反憲法的行為。

- 管理控制——很多人都相信Carnivore是一個龐大的系統,美國政府可以通過它控制互聯網并對互聯網的使用進行控制。

真的做到這一點需要建立龐大復雜的基礎結構——FBI需要在所有ISP處布置Carnivore系統,包括所有私有、商用和教育用途的ISP。盡管從理論上說,這對于在美國國內運營的所有ISP來說是可能的,但是仍然沒有辦法控制那些在美國管轄范圍以外運營的ISP,而且任何類似的舉措都會面臨來自社會各方的強烈反對。

- 言論自由——有些人認為Carnivore會監視通過ISP傳遞的所有內容,而且會查找諸如“炸彈”或“暗殺”之類的關鍵詞。

任何數據包嗅探器都設置為只查找特定模式的字符或數據。而且,如果沒有一定的把握,FBI也沒有理由監視您的在線活動,否則便會嚴重違反ECPA以及憲法賦予您的言論自由權利。

- Echelon——這是一個謠傳由國家安全局(NSA)開發的秘密網絡,據說旨在監測和捕獲跨國境傳輸且包含某些關鍵詞(例如“炸彈”或“暗殺”)的數據包。

但事實上并沒有任何可靠的證據表明Echelon的確存在。許多人將這個謠傳的系統和Carnivore系統弄混了。

所有這些擔心都使FBI部署Carnivore的工作步履維艱。FBI拒絕披露Carnivore的源代碼和其他某些技術信息,而這更加劇了人們的疑慮和擔心。但是無論如何,只要在ECPA的約束和原則之下使用它,在與犯罪分子的斗爭中Carnivore始終都是一件強有力的武器。

[責任編輯:小敏]

電子發燒友App

電子發燒友App

評論