?

?

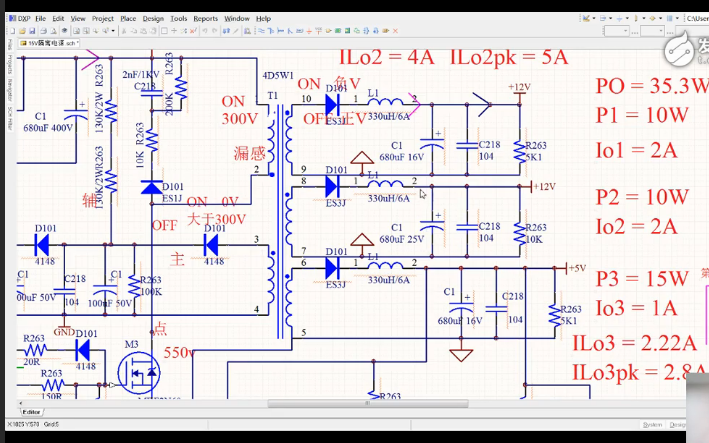

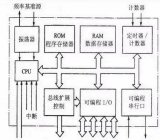

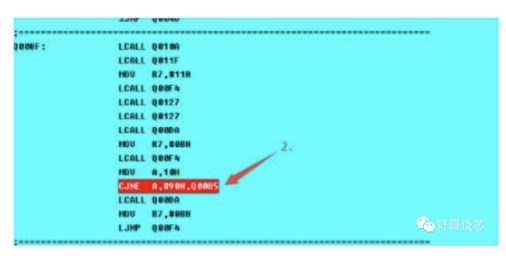

不同指令導致不同級別的指令解碼和運算單元的活動,可被清晰地區別開,故運算部分能被推測出。處理器的不同單元在時鐘沿相關的不同時間里有獨有的開關狀態,能被高頻儀器分離出來。有多種不同的功耗分析技術用在破解密碼算法上。整個分析過程是相對簡單的,只需要標準的現有的廉價儀器設備。 功耗分析技術主要有兩種:簡單功耗分析(SPA:Simple Power Analysis)和差分功耗分析(DPA:Difference Power Analysis)。SPA是在密碼或別的安全相關操作時直接觀察功耗,可以得知設備運行時的信息如密鑰資料。如果破解者知道密碼算法,很容易通過觀察處理器指令次序,特別是移位條件轉移,找到一些位的信息。如果算法或邏輯運算的結果很容易被看出,如進位狀態,零或負標志,就可以獲得更多的信息。

DPA是種更有效的技術,因為破解者不需要知道密碼算法是如何執行的。它使用靜態分析和已知密碼運算的大量功耗跡線來獲取隱藏信息。用統計方法鑒別功耗的微小區別,可用來恢復密鑰中的單個的位信息。 功耗特性當然包括噪聲部分。額外的噪聲可以通過減少獲取信號的探針長度并小心使用測量儀器來降低它。測量接在地線上的電阻的功耗有一些優勢。首先,減少了噪聲電平。其次,可以用示波器的探頭直接測量信號,因為大部分探針站有公共的地線與外部電源地相連。為了增加信噪比,可以通過提高平均采樣數來獲得。

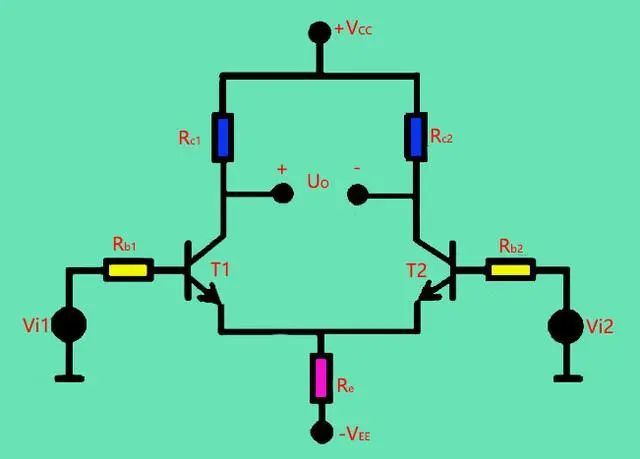

有源探頭能降低輸入電容,增加對輸入信號的帶寬。一種方法是用高速低噪聲的運放來構建相對簡單的探頭,另一種是用很短的同軸電纜直連到示波器的輸入端。在這些情況下,探頭的輸入電容顯著減少。

對現有的功耗分析步驟進行了改進。這是一種新的方法,尚未有類似的。我們用鐵芯變壓器來取代連到電源或地的電阻,那樣波形就有點不一樣,因為信號的直流成分丟失了,同時又有些有利條件。常用的方法對直流電流幾乎沒有什么限制。但對于10歐電阻來講100mA的電流意味著有1V的電壓降,那可能中斷微控制器的正常操作。

減少這個電阻可以解決這個問題,但會使得難以識別功耗的微小變動。使用變壓器后,不需要使用昂貴的有源探頭,標準的無源探頭就可以給出幾乎相同的結果。如果信號太小,調節二次側的線圈就可以增加振幅。變壓器也擔當無源濾波器的角色,如波形,同樣的處理器指令對電阻和變壓器所測量到的波形有不同的影響。那可以通過對獲得的信號進行處理。為了攻擊獲得成功,需要采集數千的樣本,然后快速分析處理所展現的秘密。

最近,芯片設計上已考慮這種攻擊,并將使得這種攻擊方法更難獲得成功。

五、噪聲攻擊(Glitch attacks)

噪聲攻擊是快速改變輸入到微控制器的信號,以影響它的正常運行。通常噪聲是疊加在電源上或時鐘信號上,但噪聲也可以是外加的短暫電場或電磁脈沖。在離芯片表面數百微米處放置兩根金屬針,然后加上少于1微秒的數百伏電壓的窄脈沖,晶圓襯底會感應出一個電場,使得鄰近晶體管的閾值電壓發生變化。最近出現一種改進的方法:使用幾百圈金屬線繞在微探針的針尖構成一個小型電感。當電流進入線圈會產生磁場,針尖將集中磁力線。

每個晶體管和與它相連的線路構成有時延特性的RC電路。處理器的最大可用時鐘頻率取決于該電路的最大延遲。同樣的,每個觸發器在接收輸入電壓和由此引致的輸出電壓之間有個特征時間窗口。這個窗口由給定的電壓和溫度來確定。如果用時鐘噪聲(比正常的時鐘脈沖要短得多)或電源噪聲(電源電壓的快速波動)將會影響芯片里的某些晶體管,導致一個或多個觸發器進入錯誤狀態。通過改變參數,處理器會被導致執行許多完全不同的錯誤指令,有時甚至是不被微碼支持的。經管我們不會預先知道何種噪聲會導致何種芯片的何種錯誤,但它能相當簡單地進行系統的搜索。

1、時鐘噪聲攻擊(Clock glitches)

時鐘信號的噪聲攻擊在目前是最簡單的,且相當實用。實際應用中的噪聲通常用來取代跳轉條件并試驗先前的測試指令。可以在安全密碼問詢處理時創建一個攻擊窗口,簡單預防執行這些指令。指令噪聲也能用來擴大循環的時間。如,串口子程序在輸出緩沖后再讀更多的內容;或在密鑰操作時減少循環次數來傳一個弱的密碼。 為獲得噪聲,時鐘需要臨時增加一個或大于半個周期,有些觸發器在到達新狀態之前就獲得輸入。時鐘噪聲通常針對處理器的指令流。對硬件執行安全保護的微控制器沒有什么效果。實際中,僅使用時鐘噪聲來攻擊微控制器或智能卡的軟件程序接口。

這類保護的破解是相對容易的。如處理器在循環里只執行一個指令,攻擊時可用不同的時鐘噪聲導致處理器誤操作。不需要小心地與時鐘信號同步,只需要隨機制造噪聲就可在數次攻擊內成功。插入噪聲是相對容易的,無需使用外部發生器,瞬間短路晶振即可。當諧振器在不同的泛音上產生震蕩會發出很多噪聲。大部分情況下需要在確定的時鐘周期內獲得所需結果,在這種情況下用信號發生器更好。

使用時鐘噪聲來攻擊某些微控制器也許是很困難的。例如德儀的MPS430微控制器在內部RC震蕩器工作的啟動模塊。很難與內部時鐘同步,攻擊時很難估計精確的時間。一些智能卡在處理器指令流里會隨機插入延遲,使得攻擊更為困難。使用功耗分析會有幫助,但要求非常昂貴的設備來實時獲得參考信號。

2、電源噪聲攻擊(Power glitches)

電源供應電壓的波動會導致晶體管閾值電平的漂移。結果就是一些觸發器在不同的時間里采樣它們的輸入,或讀出錯誤的安全熔絲的狀態。 通常用瞬間增加電源電壓或電壓跌落來制造噪聲,一般在10個時鐘周期內。電源噪聲通常用在微控制器的程序接口上,能影響處理器運行或硬件安全電路。一般地,弱點比時鐘噪聲更難找到并利用,因為對于時域參數,振幅,上升/下降時間都是變量。

一個例子是上例提到的攻擊MC68C05B6.如果在執行AND $0100指令時電源電壓減少50-70%,處理器從EEPROM中取出的值是FFh而不是實際的值。這會對應熔絲未加密狀態。竅門是小心計算執行時間來減少電源電壓,否則處理器會停止運行或進入復位狀態。這種任務并不難,復位后目標指令在第一個一百周期內被執行。破解者可以使用矢量發生器或構建一個自己的噪聲源。

另一個是微芯的老舊的PIC16F84。芯片的擦除操作會解除安全保護。但同時會芯片上程序和數據存儲器中的內容。安全保護電路在硬件設計上是在安全熔絲復位之前擦掉存儲器。但我們發現在芯片擦除操作時電源電壓幾微秒內增加到大約10V,會中斷存儲器擦除操作,但安全熔絲正常完成復位,這使得有可能讀出存儲器里的內容。如此高壓需要謹慎使用,如果時間過長會損傷芯片。新版本的PIC16F84A增加了防欠壓和過壓攻擊的能力。如果電源電壓低于3V或6V,通過編程接口的任意修改存儲器的操作會被立即中斷。

不是一直需要電源噪聲超過電源電壓范圍的規格。例如,PIC18F84A微控制器,保護機制可以阻止在芯片擦除操作開始后使用大于50mV的噪聲。那會導致中止程序存儲器的擦除操作但不會擦掉熔絲。

上述例子表明噪聲攻擊時無需特殊工具就有很好的效果。智能卡里有時鐘監控電路但極少微控制器有。

六、數據保持能力分析(Data remanence)

處理器一般會把密鑰保存在靜態RAM里,如果元器件被篡改就會掉電,RAM內容丟失,從而保護密鑰不被竊取。眾所周知的是在低于零下20度時,SRAM里的內容會“冰凍”。很多元器件把溫度低于這個閾值視為發生篡改事件。我們做了一些實驗來確定現代SRAM數據保持能力與溫度的關系。我們的實驗表明傳統的思維不再有效。即使在高溫下,數據保持能力也是個問題。數據保持能力不僅僅對SRAM有影響,對DRAM, UV EPROM, EEPROM和閃存也有影響。結果是,仍然可以從已擦除的存儲器中獲得一些信息。

這會給安全設備帶來很多問題。 安全工程師都很關注斷電后SRAM器件能保持數據的時間。原因如下:很多產品使用密鑰或類似的方法進行加密和別的安全相關的計算,需要不能被讀出或改變。最普遍的解決方法是把安全密鑰放在帶篡改傳感器的易失存儲器中。一旦檢測到發生篡改,易失傳感器會掉電或短路到地。但如果數據保留時間大于破解者打開元器件并對存儲器上電的時間,那保護機制就被摧毀了。

在二十世紀八十年代,發現低溫能將SRAM的數據保存時間增加到幾秒甚至幾分鐘。對于那個時候的元器件,發現零下20度就可以增加數據保存時間,并且會隨著溫度的降低而增加保持的時間。有些就增加了溫度傳感器,溫度低于零下20度就觸發篡改事件,立即清零存儲器。本次試驗是重復這個工作,察看2000年后的產品是否也有此特性。

另一個需要關注的是即使部分內容已被破壞,安全信息也能被復原。假設破解者獲得了n=128位密鑰中的m=115位,也就是90%的信息。他可以通過搜索n!/(m!(n-m)!=128!/(115!13!)=2.12*1017~258個可能的密鑰。通過1萬臺電腦,每臺每秒進行10億次搜索密鑰的操作,破解者只需6個小時就能搜遍所有密鑰。如果只有80%的信息,也就是知道128位密鑰中的103位,那就有2.51*1026~288種可能。幾乎增大了一百倍,破解者要花百萬年來搜索密鑰,故認為均勻的128位密鑰不能被恢復。

電子發燒友App

電子發燒友App

評論