本文主要跟大家分享一個(gè)簡(jiǎn)單逆向stm32固件程序的實(shí)例,為了讓大家在一款成熟的產(chǎn)品中去考慮加密這一塊的技術(shù),不然分分鐘被別人copy!

1、情景再現(xiàn)

咬金,你們公司固件程序有加密處理嗎 ?

額~,算了吧,我們公司的單片機(jī)程序炒雞簡(jiǎn)單的,還加啥子密。

你這想法不對(duì),假如產(chǎn)品賣得很好,如果沒(méi)有任何加密措施,那豈不人家隨便復(fù)制售賣。

沒(méi)關(guān)系吧,反正他們沒(méi)源碼,應(yīng)該也沒(méi)那么容易復(fù)制吧

一點(diǎn)加密都沒(méi)有,盜取還是比較簡(jiǎn)單的。

我才不信~~

那行,把你的板子給我,不用你的源碼,跟你把波特率改了!

直接讀取固件

這里以stm32單片機(jī)進(jìn)行演示,如果MCU沒(méi)有做flash讀取或者熔斷保護(hù),則可以通過(guò)jlink等燒寫(xiě)工具直接讀取其Flash上的固件,操作如下:

01

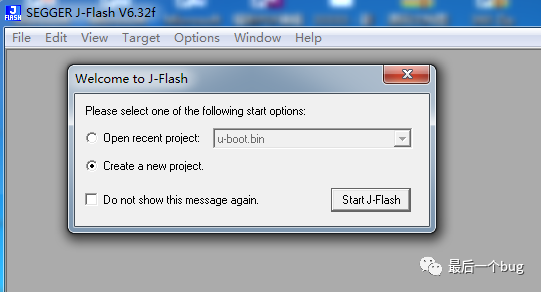

打開(kāi)J-Flash軟件并選擇創(chuàng)建一個(gè)新的工程,并點(diǎn)擊Start J-Flash?:?

02

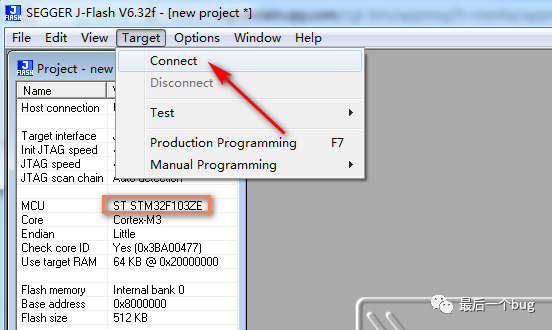

選擇所對(duì)應(yīng)的芯片類型,并點(diǎn)擊連接芯片,并顯示連接成功。

03

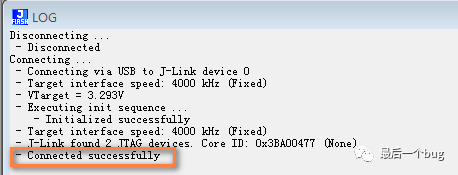

通過(guò)下面的選項(xiàng)路徑,即可讀取所選Flash區(qū)域或者所有Flash區(qū)域(Entire Chip)。

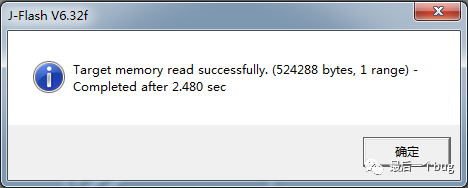

04

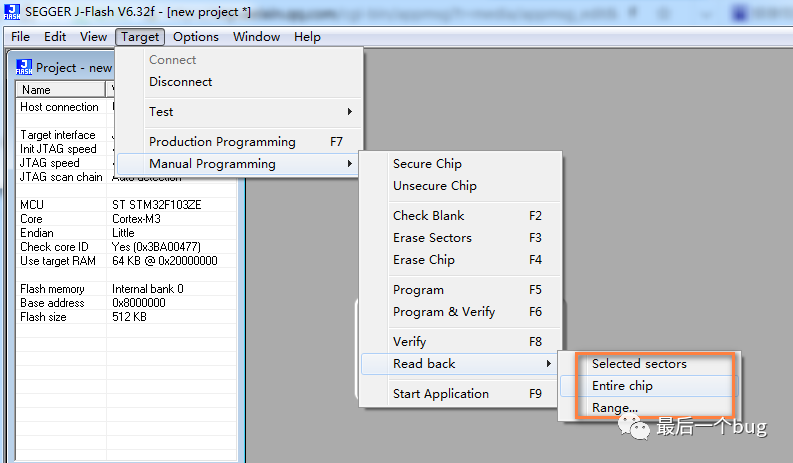

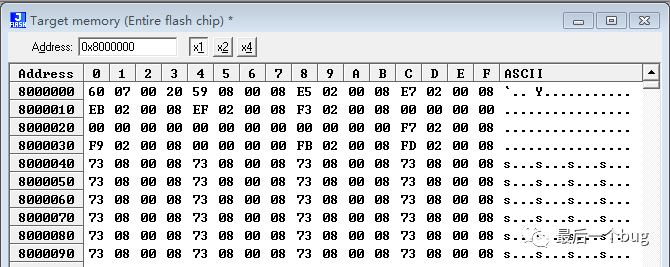

這樣便獲得了Flash上所有的固件數(shù)據(jù),也就是我們的bin文件內(nèi)容,當(dāng)然這也就是逆向的最重要素材。

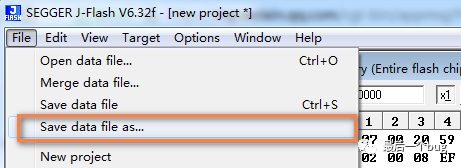

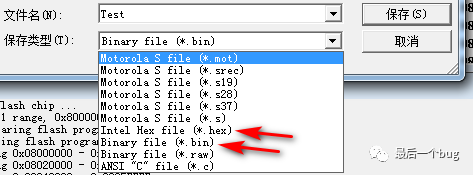

05

最后把數(shù)據(jù)保存為bin文件、hex文件等等即可,當(dāng)然當(dāng)你換一塊芯片然后燒錄該程序也是可以運(yùn)行的。

2

逆向固件程序

一談到逆向,估計(jì)各位小伙伴會(huì)聯(lián)想到各種黑客、破譯、非法等等情景,然而并非如此,世間萬(wàn)事萬(wàn)物都是雙刃的。

就像開(kāi)一把鎖,當(dāng)你學(xué)習(xí)了各種破解鎖的技巧,如果使用這些技巧來(lái)盜竊,當(dāng)然屬于違法行為;但是當(dāng)用來(lái)幫助破解犯罪現(xiàn)場(chǎng),收集證據(jù)等等那這就大有作為的,當(dāng)然本文旨在學(xué)習(xí)。

目前嵌入式行業(yè)比較流行的逆向工程技術(shù)有PCB抄板和芯片解密

PCB抄板一般都會(huì)使用到相關(guān)的工具和電氣測(cè)試等等,最終獲得原電路板的原理圖、BOM等等實(shí)現(xiàn)PCB的完整復(fù)制。

芯片解密一般是通過(guò)相應(yīng)的技術(shù)把執(zhí)行程序(一般為機(jī)器碼)反匯編成匯編代碼,還可以更進(jìn)一步反編譯成高級(jí)語(yǔ)言偽代碼(比如C代碼),便于逆向人員理解和修改。

1

前期準(zhǔn)備

在上一小節(jié)中我們輕松獲得了芯片中的bin文件等,當(dāng)然如果芯片有加密處理過(guò),可能就需要更加先進(jìn)的技術(shù)獲取芯片的內(nèi)部數(shù)據(jù),這里就暫時(shí)不展開(kāi)了,可以參考下面兩篇文章 :

【整理】一文帶你了解"單片機(jī)解密"技術(shù)

【MCU】用stm32的UID給固件加密(重點(diǎn)在加密)

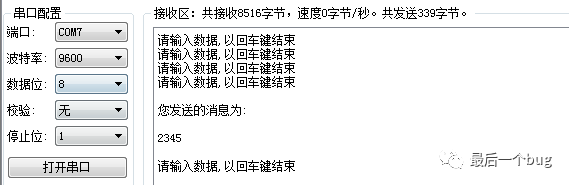

今天我們主要是把前面獲取的bin文件逆向一下,并把原來(lái)的波特率9600修改為57600,原來(lái)9600效果如下:

2

逆向過(guò)程

逆向技術(shù)發(fā)展其實(shí)挺長(zhǎng)一段時(shí)間了,當(dāng)然為了方便各逆向愛(ài)好者的使用也誕生了非常多的開(kāi)發(fā)工具,其中IDA Pro算是非常流行的逆向工具,所以這里就選用該工具進(jìn)行逆向。

01

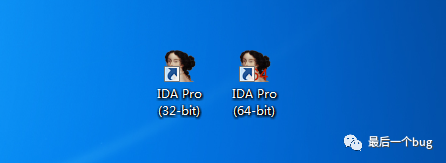

首先安裝IDA Pro逆向工具,網(wǎng)上搜索一下會(huì)有各種資源,然后點(diǎn)擊安裝,一路next基本上可以安裝好,安裝好以后便出現(xiàn)如下兩個(gè)頭像。

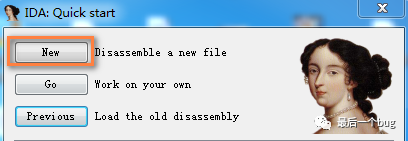

這里選擇32bit版本,并創(chuàng)建工程:

02

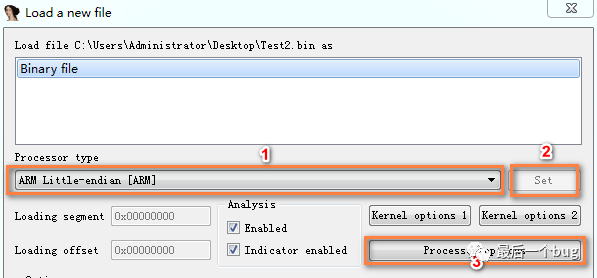

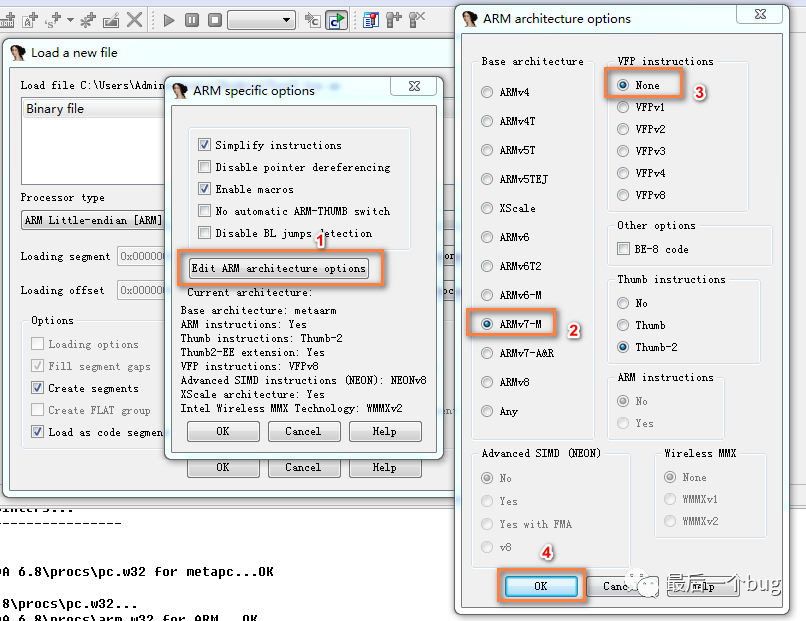

這里選擇上小節(jié)導(dǎo)出的bin文件,由于所使用的芯片為cortex-M3內(nèi)核,這里選擇ARM Little-endian模式:

03

設(shè)置內(nèi)核架構(gòu),這里可以通過(guò)查閱對(duì)應(yīng)的內(nèi)核介紹進(jìn)行選擇。

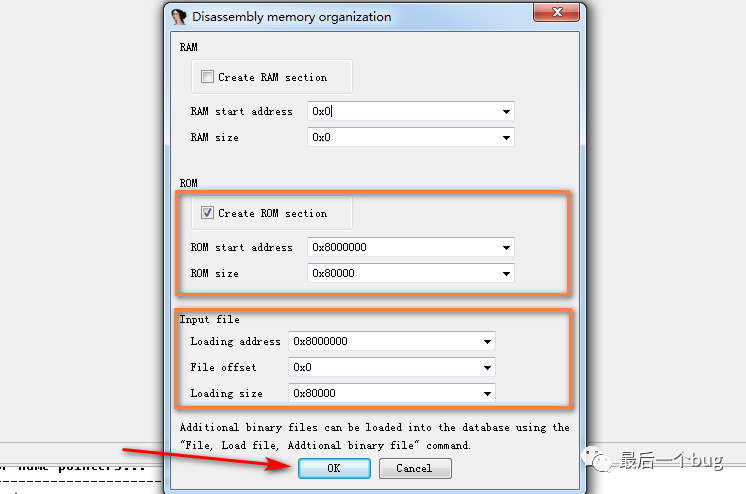

04

然后設(shè)置bin文件對(duì)應(yīng)的地址映射,由于bin文件是通過(guò)整片全部讀出,所以這里與該芯片的Flash起始地址和大小是一致的。

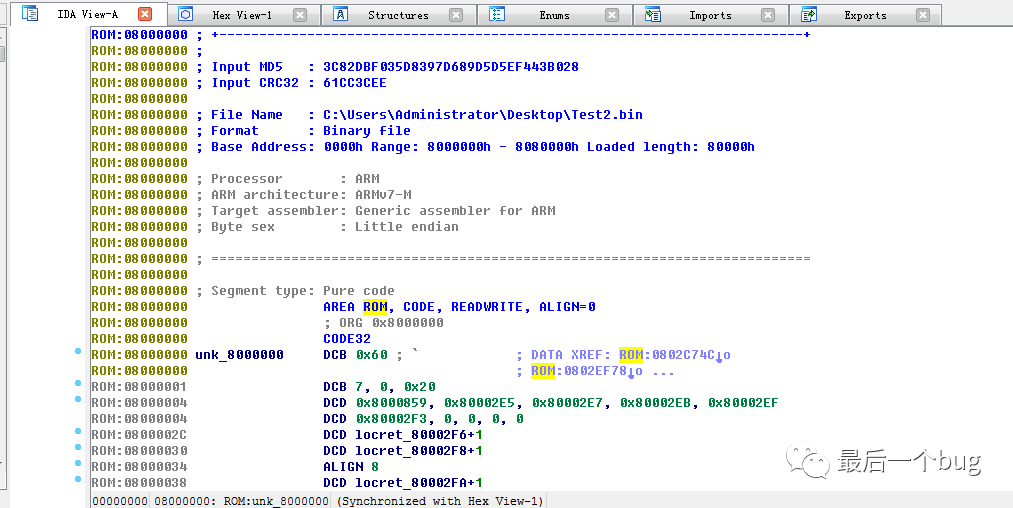

05

很輕松便進(jìn)入了IDA的反匯編代碼,這樣就完成了從機(jī)器碼到匯編碼的逆向過(guò)程。

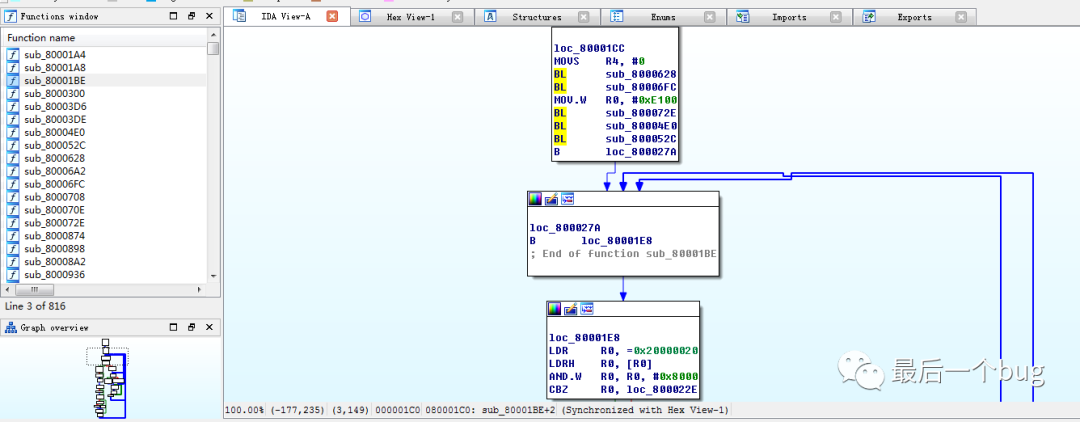

同時(shí)你還可以通過(guò)IDA的圖形調(diào)用試圖來(lái)看到各種調(diào)用關(guān)系等。

06

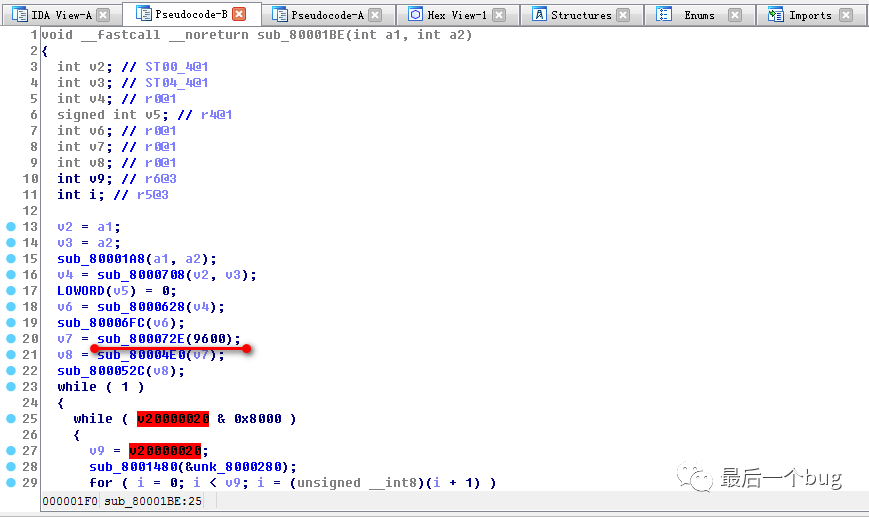

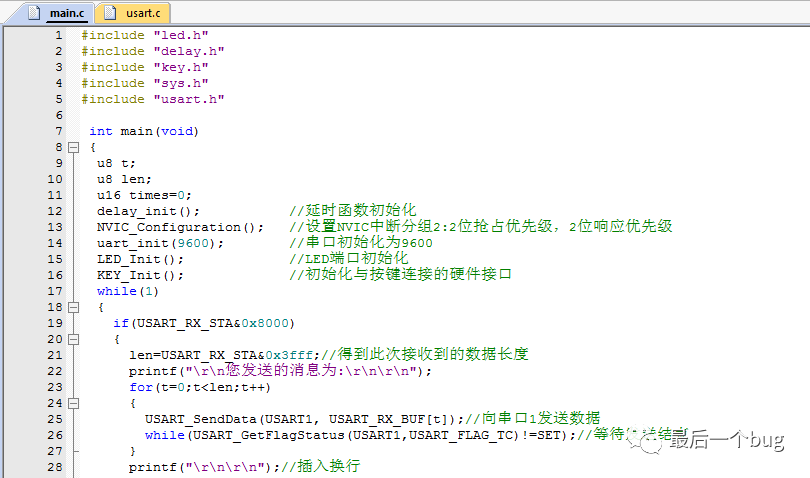

然后我們隨便找一個(gè)函數(shù)并使用F5,生成C偽代碼。

然后你再看看C源程序,驚人的相似!!

07

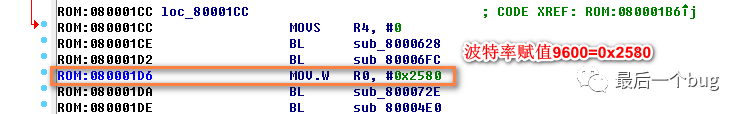

假如閑9600的波特率太慢,卻又苦于沒(méi)有源代碼修改燒錄,于是便可以逆向修改bin文件進(jìn)行燒錄。

當(dāng)然如果你對(duì)機(jī)器碼和匯編非常的熟悉,只需要找到對(duì)應(yīng)的機(jī)器碼進(jìn)行修改即可,然而找到對(duì)應(yīng)的機(jī)器碼還是通過(guò)IDA工具來(lái)得比較直接且方便。

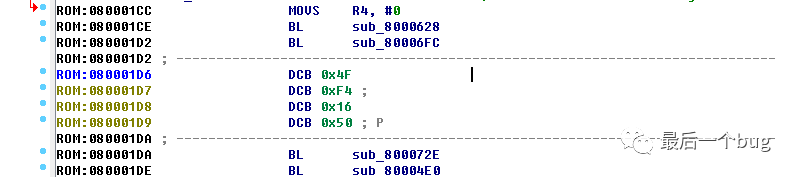

同時(shí)可以在反匯編view中使用C和D來(lái)進(jìn)行機(jī)器碼和匯編的轉(zhuǎn)化:

如下通過(guò)使用D可以把匯編轉(zhuǎn)化為機(jī)器碼:

這里按下D,即可轉(zhuǎn)化為如下機(jī)器碼 :

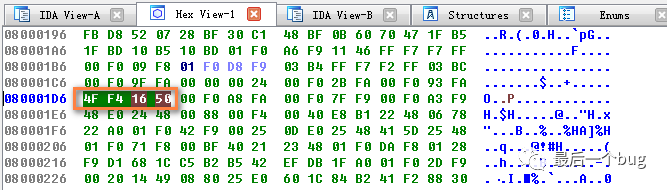

同時(shí)切到Hex視圖,也可找到對(duì)應(yīng)的機(jī)器碼:

08

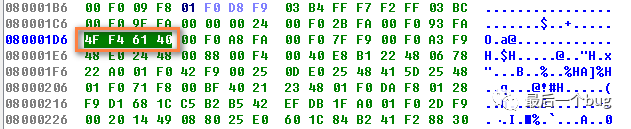

以上便找到了修改的位置,僅僅只需要把該機(jī)器碼中的9600修改為57600即可,我們可以通過(guò)查找內(nèi)核的指令集進(jìn)行機(jī)器碼的編寫(xiě),并進(jìn)行如下更改:

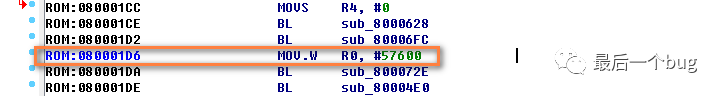

同樣,其對(duì)應(yīng)的匯編視圖也發(fā)生了如下變化:

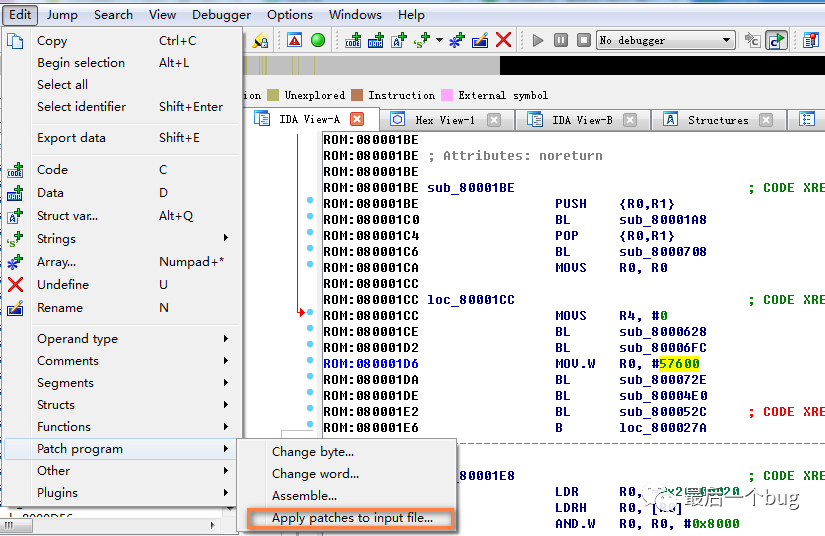

然后點(diǎn)擊如下圖所示菜單選項(xiàng),從而把相應(yīng)的修改更新到對(duì)應(yīng)的bin文件中。

09

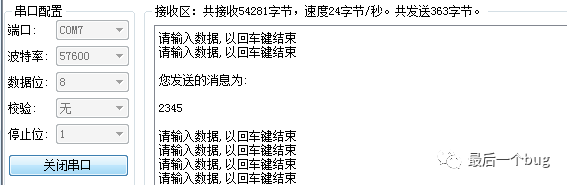

最后,當(dāng)然是把修改以后的bin文件燒錄到單片機(jī)中進(jìn)行測(cè)試,測(cè)試結(jié)果如下圖所示 :

波特率成功被修改為57600,整個(gè)過(guò)程到此結(jié)束,enjoy!!

?

咬金,你看不加密,程序幾乎是完全暴露的!

小魯班,你怎么變這么優(yōu)秀了?那以后我得好好考慮這塊了!

?

?

2、結(jié)束語(yǔ)

本文主要跟大家介紹了如何逆向一個(gè)MCU程序,當(dāng)然還有很多高級(jí)的技巧有待挖掘,特別是IDA工具更是一款神器!上面bug菌也只是拋磚引玉,有感興趣的小伙伴可以多多交流!

?

電子發(fā)燒友App

電子發(fā)燒友App

評(píng)論