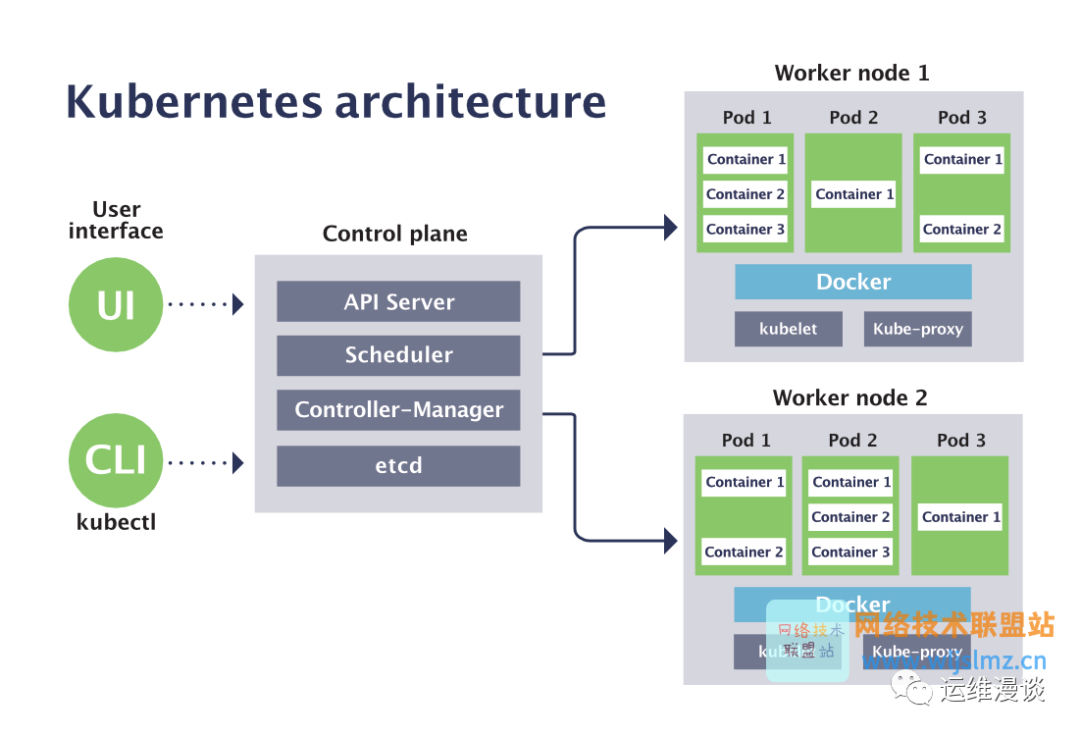

Kubernetes 是一個開源的容器編排平臺,可以幫助開發團隊管理和部署容器化的應用程序。

2023-10-23 11:13:57 120

120

在 kubernetes 中,underlay network 中比較典型的例子是通過將宿主機作為路由器設備,Pod 的網絡則通過學習路由條目從而實現跨節點通訊。

2023-08-24 12:44:42 120

120

Kubernetes 網絡模型的核心要求之一是每個 Pod 都擁有自己的 IP 地址并可以使用該 IP 地址進行通信。很多人剛開始使用 Kubernetes 時,還不清楚如何為每個 Pod 分配 IP 地址。

2023-07-21 10:00:28 313

313

Kubernetes已經不再是只存在于路線圖中的未來產品。事實上,幾乎所有(94%)已經采用容器的企業都在使用Kubernetes,大多數(86%)企業甚至認為它對他們的運營至關重要。這并不令人意外,Kubernetes正在幫助企業推進高效的云遷移,加強靈活性,進行容器編排,強化工作負載移動性。

2023-07-07 14:42:13 131

131 在本文中,OpenAI 的工程師團隊分享了他們在 Kubernetes 集群擴展過程中遇到的各種挑戰和解決方案,以及他們取得的性能和效果。

2023-07-06 11:17:27 158

158

應用程序,那么 Kubernetes 是必備工具之一。有數百種工具可與 Kubernetes 配合使用以添加更多功能。我說的是用于更好地管理,安全性,儀表板和 Kubernetes 集群監控的工具

2023-06-25 16:12:13 164

164

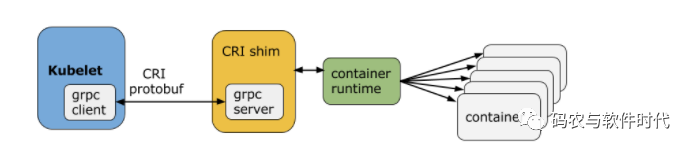

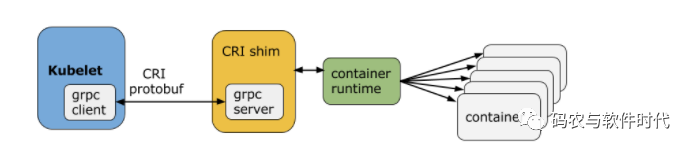

在 Kubernetes 中有多種網絡設置方法,以及 container runtime 的各種選項。這篇文章將使用 Flannel 作為 network provider,并使用 Containered 作為 container runtime。

2023-05-23 09:49:40 300

300

Kubeshark 是專為 Kubernetes 設計的 API 流量分析器,它提供實時的 K8s 協議級別的可見性,可以捕獲和監控所有在容器、Pod、節點和集群之間進出和流動的流量和負載。可以把它想象成專門針對 Kubernetes 重新發明的 TCPDump 和 Wireshark 工具。

2023-05-17 16:10:38 227

227

在學習 Kubernetes 網絡模型的過程中,了解各種網絡組件的作用以及如何交互非常重要。本文就介紹了各種網絡組件在 Kubernetes 集群中是如何交互的,以及如何幫助每個 Pod 都能獲取 IP 地址。

2023-05-16 14:29:04 244

244

KaaS 多租戶方案通常與云服務提供商有關。在這種場景下,業務平臺的服務通過 Kubernetes 控制平面直接暴露給不同租戶的用戶。最終用戶可以使用服務提供商提供的 Kubernetes API 或其他擴展 API。

2023-05-15 16:13:54 583

583

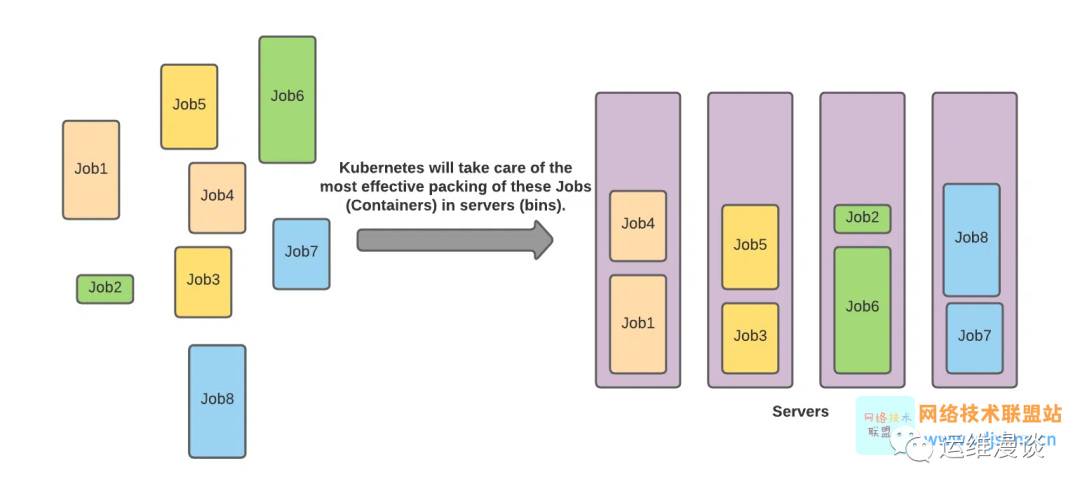

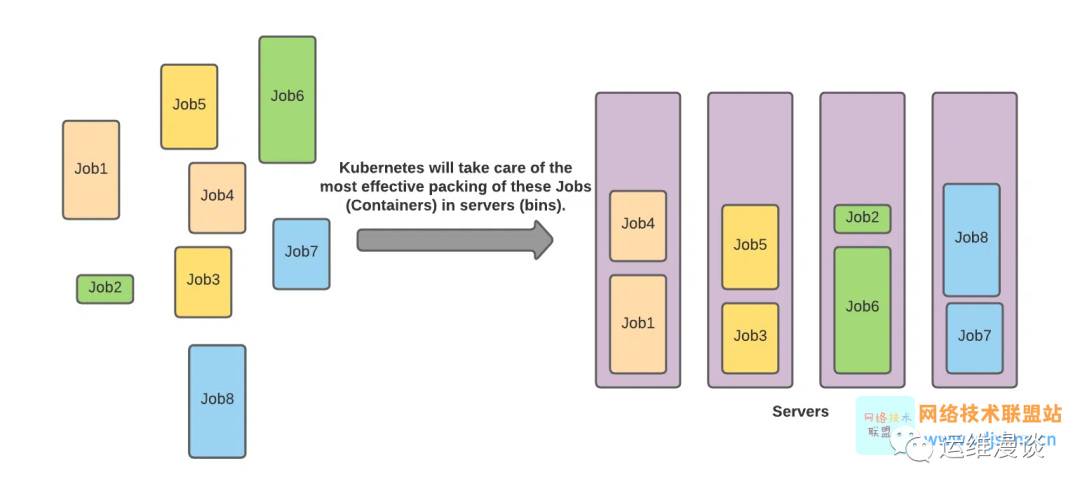

本文將介紹Kubernetes 的重要特性,這將有助于您更深入地了解 Kubernetes 的功能概念。

2023-05-12 16:16:50 340

340

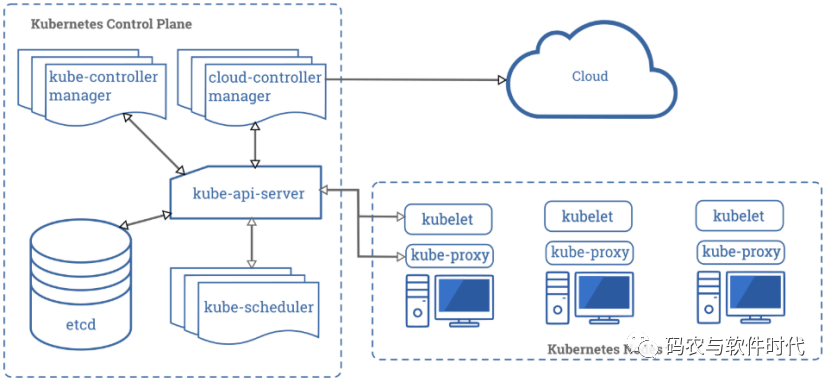

Kubernetes 是一個可移植、可擴展的開源平臺,用于管理容器化工作負載和服務,有助于聲明式配置和自動化,它擁有龐大且快速發展的生態系統,Kubernetes 服務、支持和工具隨處可見

2023-05-12 16:13:58 144

144

NetworkPolicy用來控制Pod與Pod之間的網絡通信,它也支持針對Namespace進行限制。

2023-05-11 09:35:11 523

523

NetworkPolicy用來控制Pod與Pod之間的網絡通信,它也支持針對Namespace進行限制。

2023-05-10 09:20:54 265

265 Hqst華強盛導讀:網絡隔離變壓器的選型需要考慮以下幾個因素: 輸入和輸出電壓:網絡隔離變壓器的輸入和輸出電壓應與應用場景的要求相匹配。 額定電流:網絡隔離變壓器的額定電流應與應用場景的要求相匹配

2023-05-04 08:41:59 302

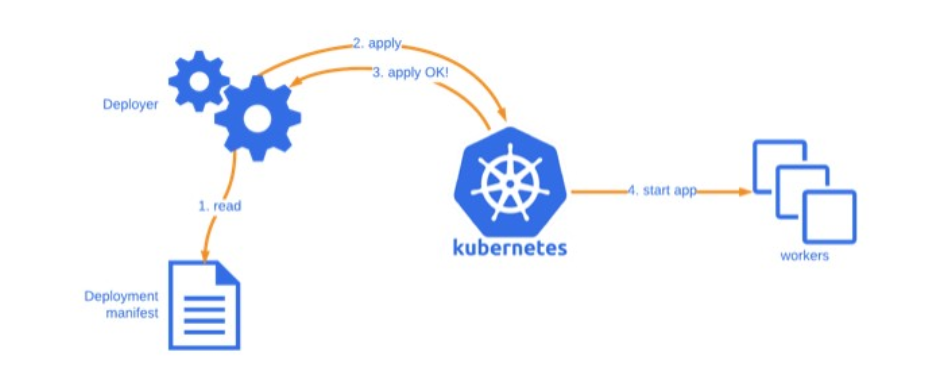

302 Kubernetes已經占據如何管理集容器化應用程序的核心位置。因此,存在許多定義Kubernetes應用程序的約定文件格式,包括YAML、JSON、INI等。

2023-04-20 10:03:02 165

165 kubernetes operator是通過連接主API并watch時間的一組進程,一般會watch有限的資源類型。

2023-04-19 09:16:53 416

416 Kubernetes是一個基于容器技術的分布式集群管理系統。它是谷歌在大規模應用容器技術方面數十年經驗的實際成果。因此,支持大規模的集群管理承載著非常多的組件,分布式本身的復雜度非常高。

2023-03-31 10:06:50 240

240 起初,Docker是事實上的容器技術標準,Kubernetes v1.5之前的代碼中直接調用Docker API,實現容器運行時的相關操作。

2023-02-20 16:22:33 672

672

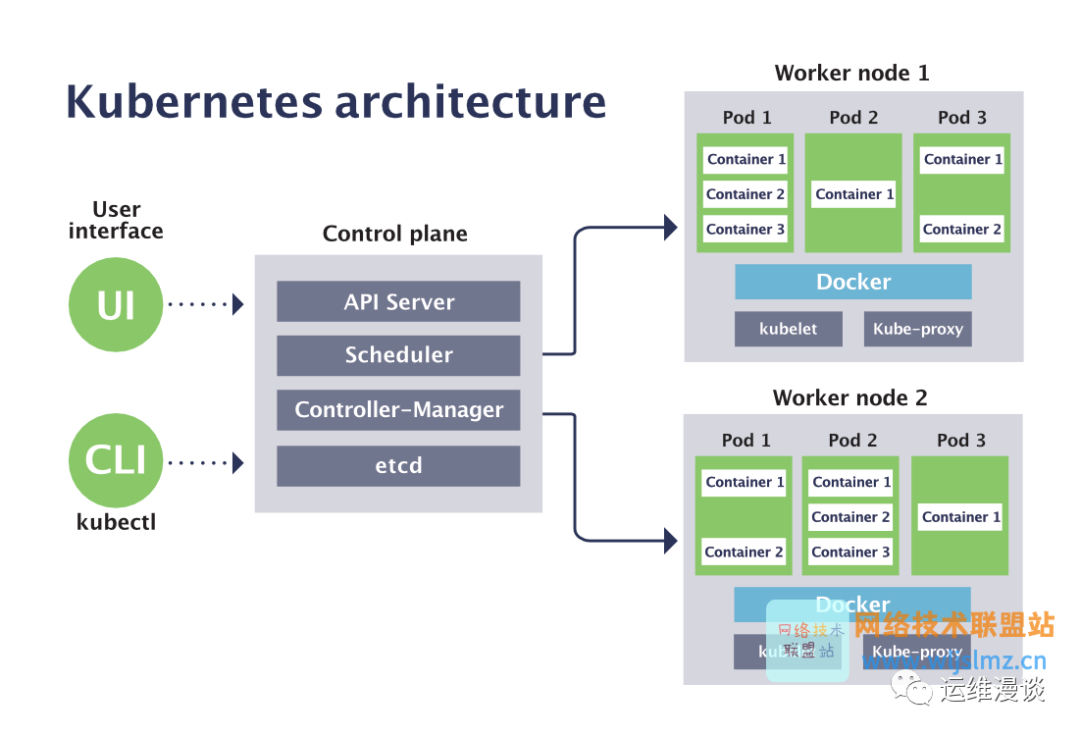

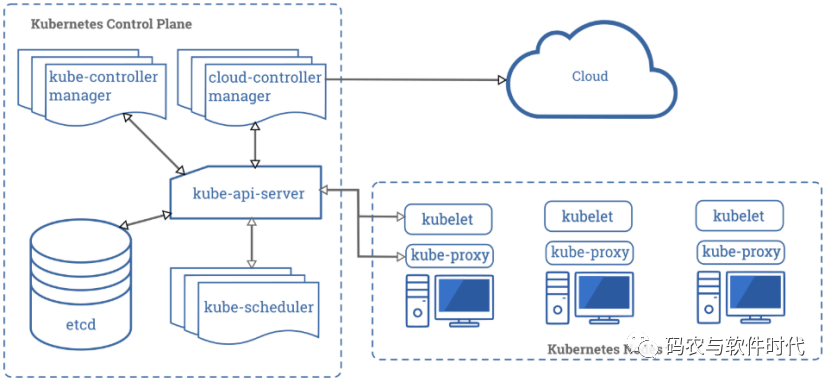

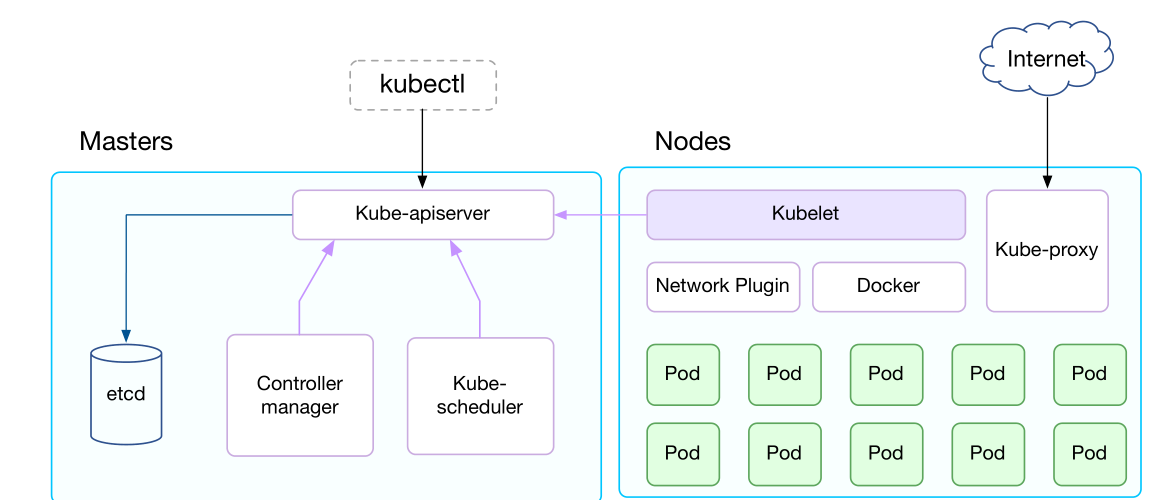

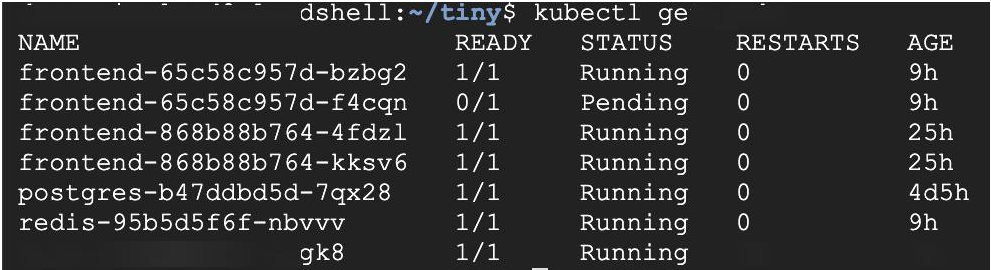

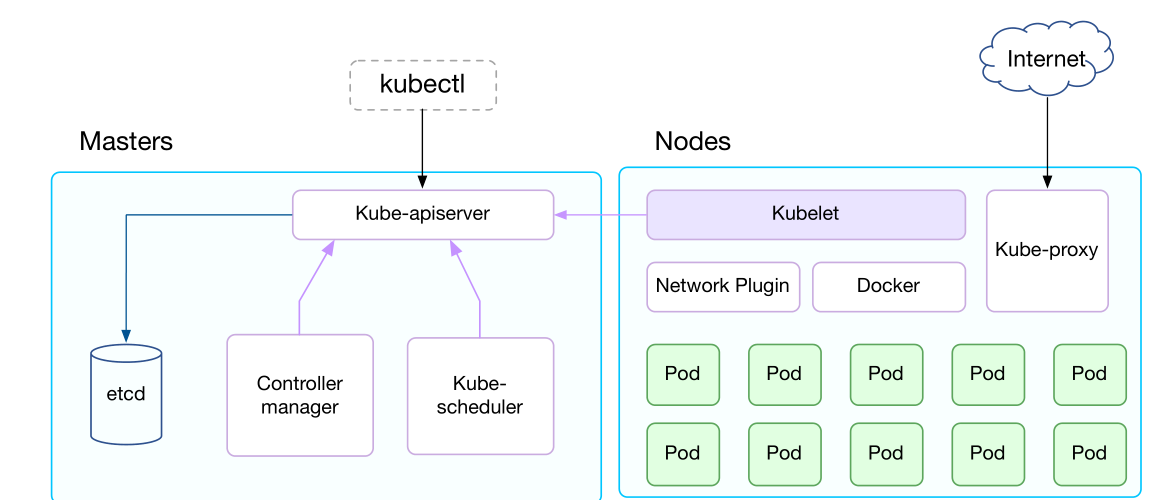

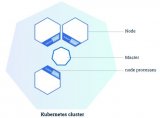

Kubernetes是生產級別的容器編排系統,其物理集群有Master和Node兩種類型的節點

2023-02-15 10:46:49 766

766

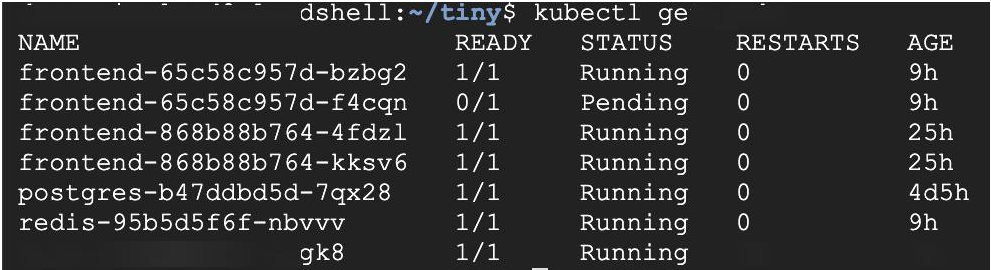

Pod是Kubernetes中非常重要的概念,也是Kubernetes管理的基本單位。正如其名,Pod像一個豌豆莢,可以容納多個container,擁有相同的IP地址。

2023-02-15 10:44:19 644

644 Kubeadm是一種Kubernetes集群部署工具,通過kubeadm init命令創建master節點,通過 kubeadm join命令把node節點加入到集群中

2023-02-15 10:35:14 534

534 Service是Kubernetes最核心的概念,本質上是篩選具有相同功能的容器,并提供一個統一的入口地址,進而進行負載并分發到后端的Endpoint(容器應用)上。

2023-02-15 10:32:37 506

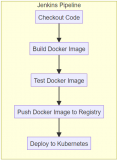

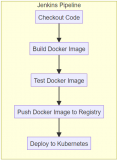

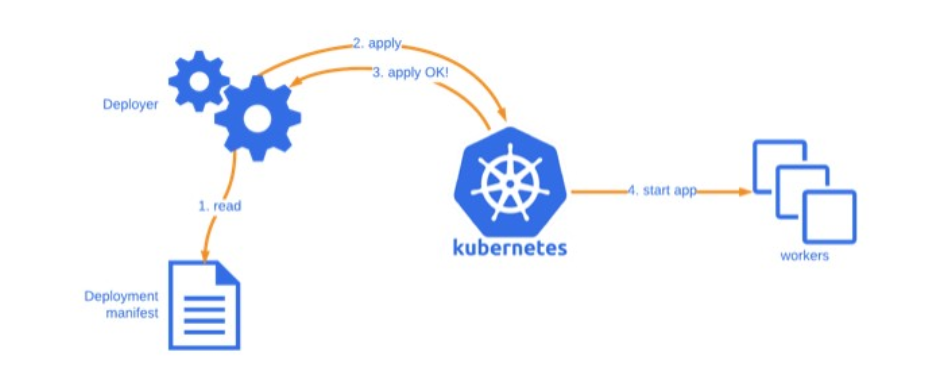

506 基于 Kubernetes 實現 CI/CD 配置,其實和往常那些 CI/CD 配置并沒有太大區別。

2023-02-08 16:51:20 590

590 kubernetes 已經成為容器編排領域的王者,它是基于容器的集群編排引擎,具備擴展集群、滾動升級回滾、彈性伸縮、自動治愈、服務發現等多種特性能力。 本文將帶著大家快速了解 kubernetes

2023-01-17 10:00:50 327

327 大多數人使用Kubernetes的方式是使用原生資源(如Pod、Deployment、Service等)部署應用程序。但是,也可以擴展Kubernetes的功能,從而添加滿足特定需求的新業務邏輯,這就是Operator的作用。

2023-01-05 11:27:21 615

615 在 kubernetes 中,underlay network 中比較典型的例子是通過將宿主機作為路由器設備,Pod 的網絡則通過學習路由條目從而實現跨節點通訊。

2022-12-14 10:07:55 432

432 電子發燒友網站提供《樹莓派上的Kubernetes.zip》資料免費下載

2022-11-17 11:19:49 0

0 在日常對 Kubernetes 集群運行維護的過程中,您可能需要臨時的關閉或者是重啟 Kubernetes 集群對集群進行維護,本文將介紹如何去安全的關閉 K8s 集群以及如何重新啟動集群。

2022-11-07 09:50:58 8102

8102 Harmony OS 網絡編程 實驗指南,十分有用的入門實驗指南。

2022-10-24 11:42:40 0

0 通過本文,你將了解在 Kubernetes 內外,數據包是如何轉發的,從原始的 Web 請求開始,到托管應用程序的容器。 在深入了解在 Kubernetes 集群中數據包如何流轉的細節之前,先明確一下 Kubernetes 對網絡的要求。

2022-10-24 10:22:06 546

546 Kubernetes 是為運行分布式集群而建立的,分布式系統的本質使得網絡成為 Kubernetes 的核心和必要組成部分,了解 Kubernetes 網絡模型可以使你能夠正確運行、監控和排查應用程序故障。

2022-10-08 11:32:38 659

659 kubernetes 已經成為容器編排領域的王者,它是基于容器的集群編排引擎,具備擴展集群、滾動升級回滾、彈性伸縮、自動治愈、服務發現等多種特性能力。 本文將帶著大家快速了解 kubernetes ,了解我們談論 kubernetes 都是在談論什么。

2022-09-27 09:18:38 429

429 Kubernetes 作為基礎平臺,提供了強大的容器編排能力。但是在其上部署業務和服務治理上,仍然會面對一些復雜性和局限性。在服務治理上,已經有許多成熟的 ServiceMesh 框架用于擴充其能力

2022-09-22 11:33:14 2236

2236 Telepresence 是一個開源工具,可讓您在本地運行單個服務,同時將該服務連接到遠程 Kubernetes 集群。

2022-09-05 10:58:07 600

600 本文將引入一個思路:“在 Kubernetes 集群發生網絡異常時如何排查”。文章將引入 Kubernetes 集群中網絡排查的思路,包含網絡異常模型,常用工具,并且提出一些案例以供學習。

2022-09-02 09:45:10 2630

2630 Master 即主節點,負責控制整個 kubernetes 集群。它包括 Api Server、Scheduler、Controller 等組成部分。它們都需要和 Etcd 進行交互以存儲數據。

2022-08-03 10:38:20 198

198 在 Kubernetes 的 kube-controller-manager , kube-scheduler, 以及使用 Operator 的底層實現 controller-rumtime 都支持高可用系統中的 leader 選舉。

2022-07-21 10:03:14 1068

1068 Kubernetes 是為運行分布式集群而建立的,分布式系統的本質使得網絡成為 Kubernetes 的核心和必要組成部分,了解 Kubernetes 網絡模型可以使你能夠正確運行、監控和排查應用程序故障。

2022-07-20 09:46:06 721

721 摘要: Kubernetes的生態地位已經確立,可擴展性將是其發力的主戰場。異構計算作為非常重要的新戰場,Kubernetes非常重視。而異構計算需要強大的計算力和高性能網絡,需要提供一種統一的方式

2018-03-12 16:23:37

K8S(kubernetes)學習指南

2022-06-29 14:14:24 2

2 Kubernetes 提供了一個框架,用于部署、管理、擴展和切換分布式容器,這些容器是隨依賴項和配置打包的微服務。

2022-06-10 13:19:25 1216

1216 ./oschina_soft/kubernetes.zip

2022-05-11 10:01:48 0

0 Kubernetes 是為運行分布式集群而建立的,分布式系統的本質使得網絡成為 Kubernetes 的核心和必要組成部分,了解 Kubernetes 網絡模型可以使你能夠正確運行、監控和排查應用程序故障。

2022-05-05 20:22:32 1238

1238 通過在運行 Cumulus 操作系統的 NVIDIA Spectrum 交換機上使用 Cumulus NetQ ,您可以廣泛了解 Kubernetes 部署,并在這些快速變化的動態環境中運行。

2022-04-22 11:04:31 644

644

Kubernetes 是一個開源的容器編排系統,用于自動化計算機應用程序部署、擴展和管理。它是一個非常流行的工具,可以用于自動展開和回滾、水平擴展、存儲編排等。對于許多組織來說, Kubernetes 是其基礎架構的關鍵組件。

2022-04-11 16:13:37 690

690 香了。 這時候就需要我們的主角 Kubernetes 上場了,先來了解一下 Kubernetes 的基本概念,后面再介紹實踐,由淺入深步步為營。 關于 Kubernetes 的基本概念我們將會圍繞如下七點展開: 一、Docker 的管理痛點 如果想要將 Docker 應用于龐大的

2021-12-21 13:40:17 1381

1381

的先見之名是否能轉成優勢,繼而成為 CNI 新的頭牌呢?今天我們一起來入門最 Cool Kubernetes 網絡方案 Cilium。 Cilium介紹 以下基于 Cilium官網文檔翻譯整理。 當前趨勢

2021-10-13 15:19:52 1067

1067 “到 2021 年,幾乎所有接觸過云基礎設施的人都熟悉 Kubernetes 項目。簡單地說,Kubernetes 是一個非常強大的容器編排平臺,并且 Kubernetes 社區一直在共享工具,這有

2021-08-23 10:43:00 1686

1686 “本文從 Pod 和節點的配置開始,介紹了 Kubernetes Scheduler 框架、擴展點、API 以及可能發生的與資源相關的瓶頸,并展示了性能調整設置,涵蓋了 Kubernetes 中調度

2021-08-23 10:39:02 1015

1015 Kubernetes入門指南電子版下載

2021-07-12 10:05:47 1

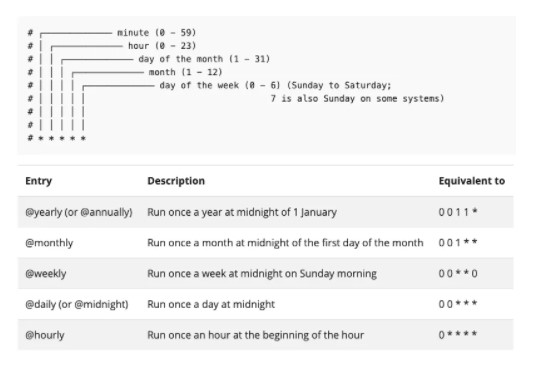

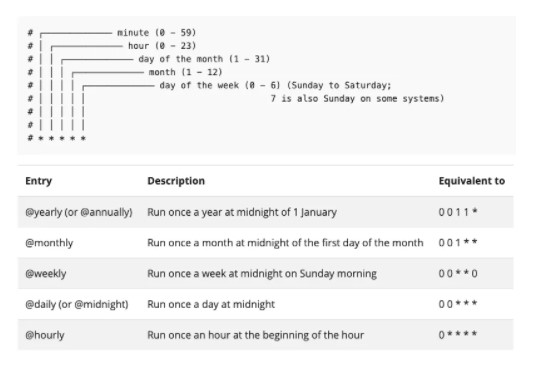

1 Kubernetes jobs主要是針對短時和批量的工作負載。

2021-06-15 14:04:31 1303

1303

如果你對容器化感興趣并且關注過,可能會聽過許多關于Kubernetes的事情。隨著云開發的重點轉移到容器,Kubernetes等這些容器相關技術已經變得大受歡迎。什么是Kubernetes?為什么這項技術很重要呢?

2020-12-25 17:41:45 336

336 Kubernetes 架構簡介 Kubernetes架構如下圖所示: 在這張系統架構圖中,我們把服務分為運行在工作節點上的服務和組成集群級別控制板的服務。Kubernetes節點有運行應用容器必備

2020-09-25 15:53:24 2552

2552

Kubernetes前身是谷歌大規模集群管理系統Brog,它基于容器技術,實現資源管理的自動化,以及跨數據中心資源利用的最大化。Kubernetes于2015年正式對外發布,經過4年多的發展,為容器編排提供強大的解決方案,成為云原生系統的重要支撐。

2020-09-08 10:15:51 3790

3790 Kubernetes資源配置中的錯誤,例如在部署(Deployment)和服務(Service)里。

2020-05-04 07:12:00 449

449

物理隔離網絡的需求近期,電力、銀行、公安、部隊、鐵路、大型企事業單位專網有廣泛物理隔離的以太網接入需求,但究竟什么是物理隔離以太網呢?很多廠家都標稱自己產品是物理隔離的,那如何去判斷呢?物理隔離網絡

2020-04-02 08:00:00 0

0 隨著 Kubernetes 的采用率不斷增長,IT 領域在接下來的這一年里應當關注什么?The Enterprisers Project 網站的作者 Kevin Casey 探討了關于 Kubernetes 的五種可能的趨勢。

2020-01-14 11:00:36 3181

3181 利用ezLINX? iCoupler?隔離接口開發環境實現一種隔離式工業CAN網絡,用于監測和控制多個工業演示器件。通過隔離式CAN網絡實現通信監控。

2019-07-11 06:11:00 1921

1921 如果你對容器化感興趣并且關注過,可能會聽過許多關于Kubernetes的事情。隨著云開發的重點轉移到容器,Kubernetes等這些容器相關技術已經變得大受歡迎。什么是Kubernetes?為什么這項技術很重要呢?

2019-06-02 10:06:50 7346

7346

服務訪問。Serverless Kubernetes適用于哪些場景?Serverless Kubernetes結合容器的高移植性和高靈活性與阿里云彈性計算提供的彈性調度和隔離性,其應用場景非常廣泛,可

2018-08-17 17:45:47 280

280 其實吧,Calico在Kubernetes網絡方案用用的比Flanneld多,Calico懂得玩伸縮,技術也比較牛,在很多物理設備不開啟BGP的情況下做了折中,用的IP-IP雖然性能有點損失,在云上

2018-03-21 16:18:15 6910

6910 2014年出現的kubernetes(又叫k8s)更加炙手可熱,我想大部分人僅僅是聽說過,簡單了解它,但并沒有真正使用過。那今天本文將帶著大家一起走近kubernetes。

2018-02-09 15:56:45 3921

3921

摘要:Kubernetes是Google開源的容器集群管理系統。它構建Ddocker技術之上,為容器化的應用提供資源調度、部署運行、服務發現、擴容縮容等整一套功能,本文節選自龔正

2017-10-12 16:19:35 0

0 Kubernetes作為容器應用的管理中心,通過對Pod的數量進行監控,并且根據主機或容器失效的狀態將新的Pod調度到其他Node上,實現了應用層的高可用性。針對Kubernetes集群,高可用性

2017-10-11 10:04:47 1

1 kubernetes是一個跨多個計算節點的管理容器化應用的系統,它提供了一系列基本的功能,如應用的自動化部署,維護和擴展等。Mesos是Apache下的開源分布式資源管理框架,它被稱為是分布式系統

2017-10-09 18:04:28 0

0 開源容器編排引擎 Kubernetes 絕對有魔力。 一直以來,容器就是個很酷的概念,但事實上,廣泛部署卻十分困難。你幾乎沒法手動管理容器之間的網絡、持續存儲和數百個容器間的自動擴展,而一個讓人

2017-09-30 13:33:57 0

0 神經網絡實驗例程

2017-01-13 17:23:54 2

2 光隔離器原理實驗

實驗原理光隔離器又稱為光單向器,是一種光非互易傳輸無源器件,該器件用來消除或抑制光纖信道中產生的反向光,由于這類反向光的存在,導致光

2010-03-29 14:17:22 23

23 簡單介紹了物理隔離及物理隔離技術。構建了一個基于ARM 的網絡隔離器設計方案。本方案使用雙端口RAM 通過雙通道實時開關技術連接內網和外網,將內外網的雙向數據傳輸轉換

2009-08-24 10:34:23 34

34 什么是網絡隔離技術網絡隔離,是指兩個或兩個以上的計算機或網絡,不相連、不相通、相互斷開。不需要信息交換同的網絡隔離,只需要完全斷開,不通

2009-08-19 09:11:36 5196

5196 網絡基礎實驗指導書

2009-04-16 23:40:29 20

20

電子發燒友App

電子發燒友App

評論