隨著互聯網時代的高速發展,越來越多的企業提高了對數據安全的重視。

為了更好地保障產品安全,YonghongBI V9.3中新增SSAS數據源對集成Windows身份驗證支持。

?

希望您了解:

集成Windows身份驗證是一種安全的驗證形式,在用戶通過網絡發送用戶名和密碼之前,先對用戶名和密碼進行哈希計算。當用戶啟用集成Windows身份驗證時,通過瀏覽器與Web服務器進行密碼交換來證明其知曉密碼。

通過上文的簡單介紹,大家是不是對集成Windows身份驗證有一點點心動呢?那就跟著小編一起用起來吧,通過以下簡單的幾個步驟輕松完成集成Windows集成身份驗證相關的配置吧!

前提條件:

1.你需要準備一臺支持域環境的操作系統的PC;2.你需要下載并安裝最新版本的V9.3Yonghong BI。

當您完成以上信息確認和產品安裝后,我們才算是踏上了Windows集成身份驗證之旅。

Windows集成身份驗證的使用還需要你與小編一起完成以下相關信息的配置。

一、添加配置文件

1、添加spnego.properties 文件

路徑:

產品安裝目錄/Yonghong/

文件內容:

spnego.preauth.password=Yong123hong#YonghongBI加入域環境的密碼(啟動后會加密)

spnego.login.server.module=server

spnego.login.client.module=client

spnego.preauth.username=tomcat01?#YonghongBI加入域環境的用戶名(啟動后會加密)

spnego.login.conf=E\:/ssas/login.conf?#請使用本地路徑

spnego.krb5.conf=E\:/ssas/krb5.conf?#請使用本地路徑

說明:

綠色部分為示例,您需要替換為實際的域賬號、域賬號密碼、文件路徑。

2、添加krb5.conf文件

路徑:

用戶自定義(可參考如上:E\:/ssas/krb5.conf)

文件內容:

[libdefaults]

default_realm=?YONGHONGDC.COM

forwardable=true

renewable=true

[realms]

YONGHONGDC.COM= {

kdc=192.168.1.212#域服務器的IP

}

[domain_realm]

.yonghongdc.com=?YONGHONGDC.COM

yonghongdc.com=?YONGHONGDC.COM

說明:

綠色部分為示例,您需要替換為對應的域服務器名、域服務器IP。

3、添加 login.conf 文件

路徑:

用戶自定義(可參考如上:E\:/ssas/login.conf)

文件內容:

client{

com.sun.security.auth.module.Krb5LoginModulerequired;

};

server{

com.sun.security.auth.module.Krb5LoginModulerequired

storeKey=true

isInitiator=false;

};

二、修改host文件

配置服務器IP與域名的對應關系

路徑:

C:\Windows\System32\drivers\etc

添加以下信息:

192.168.1.158 SSAS-IIS#SSAS服務器

192.168.20.194 tomcat01#yonghong服務器的域名和IP映射

說明:

綠色部分為示例,您需要替換為對應的IP地址。

三、修改web.xml文件

路徑:

/tomcat/webapps/bi/WEB-INF/web.xml

添加以下信息至第一個servlet后,所有的filter前。

SpnegoHttpFilter

g5.sv.spnego.SpnegoHttpFilter

bi.home

E:\Resources\develop\Yonghong\bihome

SpnegoHttpFilter

*

說明:

綠色部分為示例,您需要替換為對應的路徑。

修改后的效果如下所示:

四、在支持域的電腦上

配置Windows入域

說明:

家庭版的電腦不支持入域,您需要專業版的電腦進行配置。

1、點擊桌面右下角網絡圖標,打開網絡和共享中心。

2、點擊更改適配器設置后,右擊本地連接 > 屬性 ,選擇Internet協議4。

3、配置首選DNS服務器IP,如192.168.1.212。

說明:

首選DNS服務器IP需要根據您實際的域服務器配置。

4、進入計算機 > 屬性 > 高級系統設置。

5、在系統屬性頁面,點擊計算機名 > 更改。

6、在計算機名/域名頁面,輸入您要添加的域名。

示例:Yonghongdc.com。

7、點擊確定,提示加入成功。

8、重啟電腦,讓配置生效。輸入域賬號、域賬號密碼。

五、瀏覽器配置

我們一共提供了2種方式配置瀏覽器,包括手動配置和自動配置,供您選擇使用。為了節約您的寶貴時間,我們推薦您使用自動配置方式完成瀏覽器相關設置。

1、自動配置

Chrome

01、新建bat文件

文件內容如下:

remchrome

regadd HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome /vAuthNegotiateDelegateAllowlist /d?tomcat01/f

regadd HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome /vAuthServerAllowlist /d?tomcat01/f

02、以管理員身份運行.bat文件

edge

01、新建bat文件

文件內容如下:

remedge

regadd HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge /vAuthNegotiateDelegateAllowlist /d?tomcat01/f

regadd HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge /vAuthServerAllowlist /d?tomcat01/f

01、以管理員身份運行.bat文件

說明:

bat文件需要管理員身份運行。

添加文件后需要重啟瀏覽器配置才能生效。

藍色部分為示例,您需要修改為實際的域名。

2、手動配置

Chrome配置

打開

HKEY_LOCAL_MACHINE/SOFTWARE/Policies。

新建項Google。

在Google下新建項Chrome,打開Chrome。

在打開的Chrome頁面新建字符串值

AuthNegotiateDelegateAllowlist,修改數據為tomcat01,即允許使用 KDC 政策委派憑據。

在打開的Chrome頁面新建字符串值AuthServerAllowlist,修改數據為tomcat01,即身份驗證服務器許可名單。

Edge配置

打開

HKEY_LOCAL_MACHINE/SOFTWARE/Policies/Microsoft

新建項Edge,打開Edge。

在打開的Edge頁面新建字符串值

AuthNegotiateDelegateAllowlist,修改數據為tomcat01,即允許使用 KDC 政策委派憑據。

在打開的Edge頁面新建字符串值 AuthServerAllowlist,修改數據為tomcat01,即身份驗證服務器許可名單。

Firefox配置

在瀏覽器地址欄輸入 about:config,點擊窗口的“接受風險并繼續”。

進入配置頁面,在搜索欄中輸入“network.negotiate-auth.*uris”。

分別將:

network.negotiate-auth.delegation-uris

network.negotiate-auth.trusted-uris的值修改為tomcat01。

IE配置

域環境下無須配置。如果計算機名包含句點,IE識別為Internet地址,不會自動傳遞任何憑據。需要將地址配置到內網區域中。IE瀏覽器默認設置是在內網區域自動登錄。

至此Yonghong BI 入域配置全部完成。

驗證Yonghong BI入域配置

在瀏覽器中輸入域名訪問產品,登錄頁面輸入用戶名、密碼登錄

示例:

http://tomacat01:9300/bi/Viewer

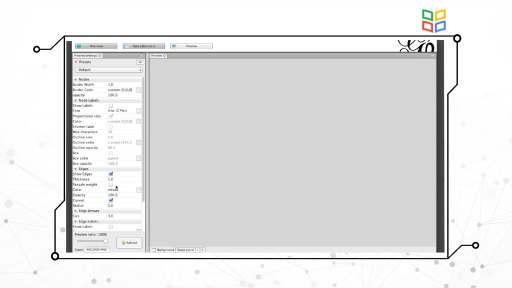

在添加數據源頁面,以Windows集成身份方式添加SSAS數據源。

通過小編“保姆式”教程講解,希望大家可以清楚地使用最新YonghongBIV9.3產品提供的Windows集成身份驗證方式添加SSAA數據源。

我們每個人的一小步,就是互聯網數據安全的一大步,讓我們一起更好地為產品數據安全保駕護航吧!

? ? ? ? ymf

電子發燒友App

電子發燒友App

評論