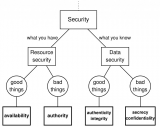

當今世界,網絡安全問題比以往任何時候都更需認真對待。 本文是屬于《網絡安全》系列文章之一,我們將詳細闡述了安全性的基礎知識。對于遠程訪問方面的風險管理,這是能夠讓您更好地進行評估的好辦法。

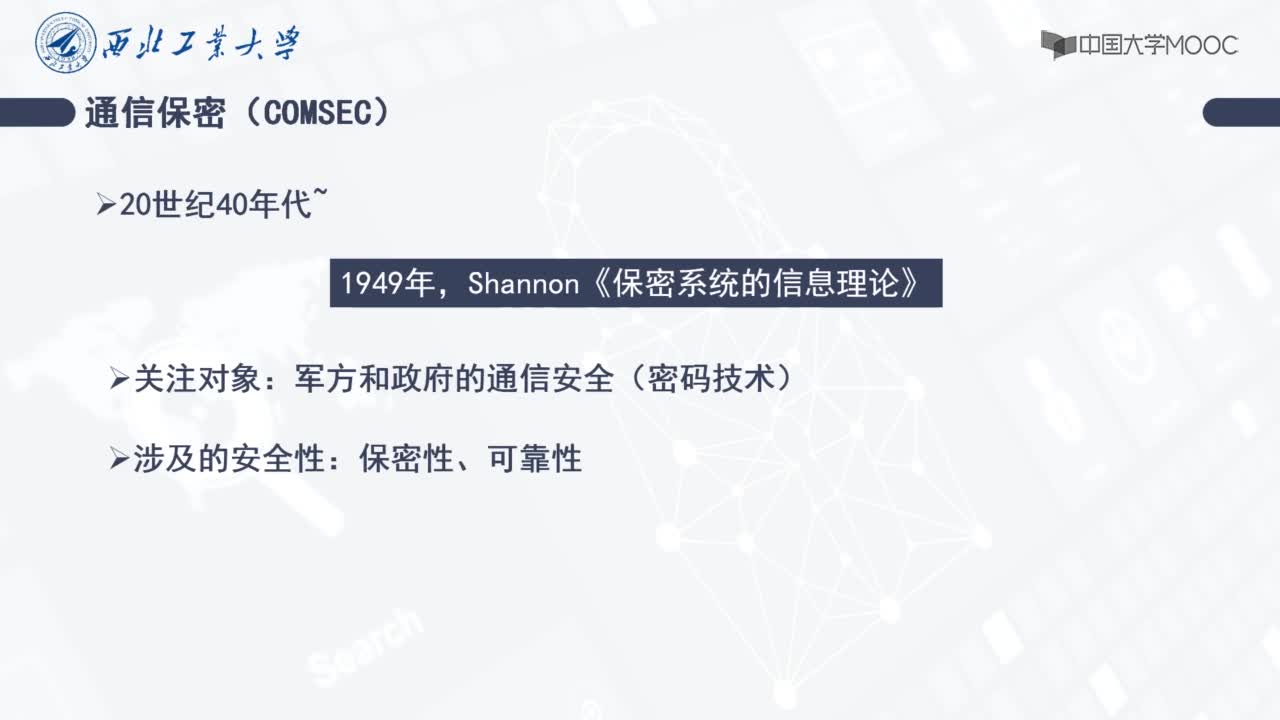

密碼學是門編碼藝術,讓未經授權的人無法理解信息。有證據顯示,密碼學自古以來就曾被使用(所謂的凱撒密碼,將字母表移動一定數量的步驟,并替換原始字母以獲得加密的信息)。這種加密的目的是為了保護羅馬將軍通信的機密性。

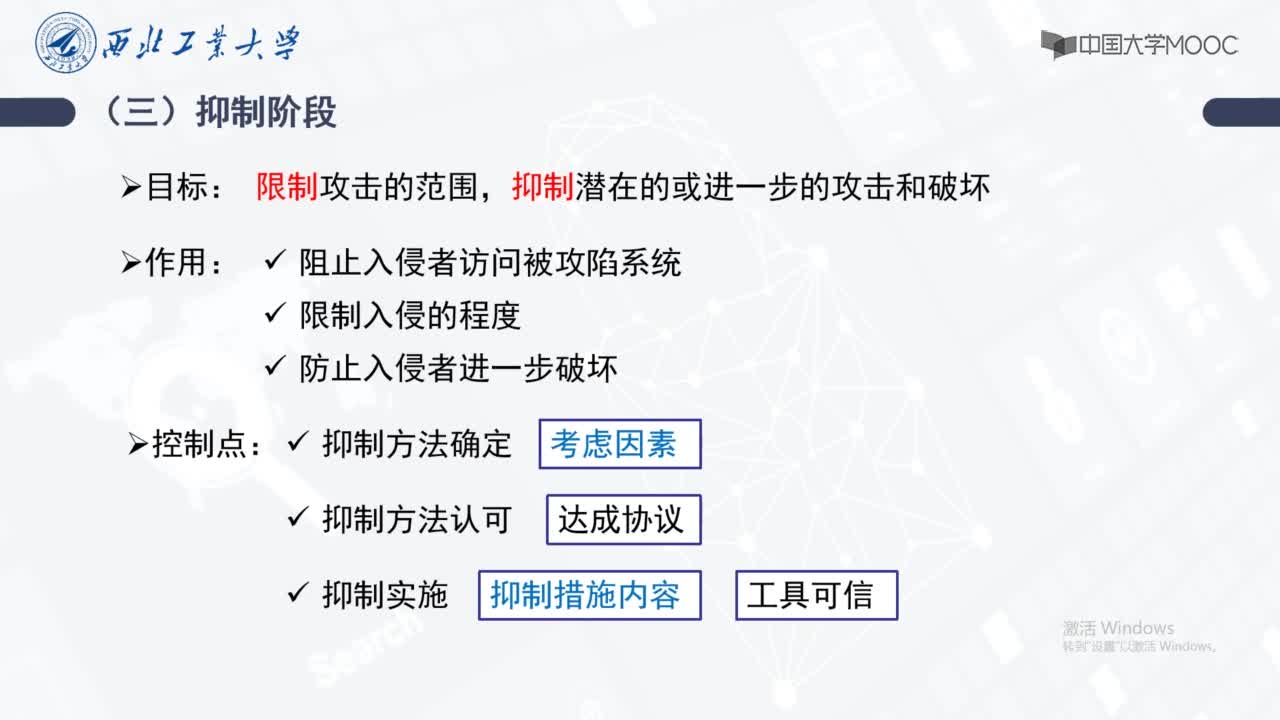

然而,這種所謂的“對稱”(因為加密和解密使用相同的密鑰)方法遠遠不夠,原因有二。

一方面,無法保證真實性,即如何確保發送者是其自稱的人?

另一方面,也無法驗證消息的完整性,即如何確保信息在傳輸過程中不被篡改?事實上,任何破解了加密方式的人都可以截取信息、解密、修改、重新加密并轉發給接收者。

此外,對稱加密需要發送者和接收者之間事先交換密鑰(這里是偏移字母的數量),這在發生攔截的情況下是額外的風險。

幾個世紀以來,加密方式得到了改進,但始終基于以下兩個原則:用其他字母手動替換字母,以及需要在發送者和接收者之間交換密鑰。

截至第二次世界大戰為止,沒有任何一次進程可以阻擋密碼破譯者(主要是語言學家)前進的腳步。隨著著名的恩尼格瑪密碼機的問世,密碼學的機械化也隨之而來。其中,原始信息的每個字母都被另一個字母加密,通過一個由轉子和電纜連接組成的機制,提供幾百萬種加密組合。

機械化的優勢:大幅提高了速度,并且極難被破譯。然而,數學家們(包括著名的圖靈)開發出了第一臺機電計算機,以此成功破譯了帶有恩尼格瑪密碼的信息。

恩尼格瑪密碼徹底改變了密碼學,但也面臨著與凱撒密碼相同的問題:交換密鑰簿的義務(轉子和連接機制的日常安排)和相關風險,以及無法驗證消息的真實性和完整性。

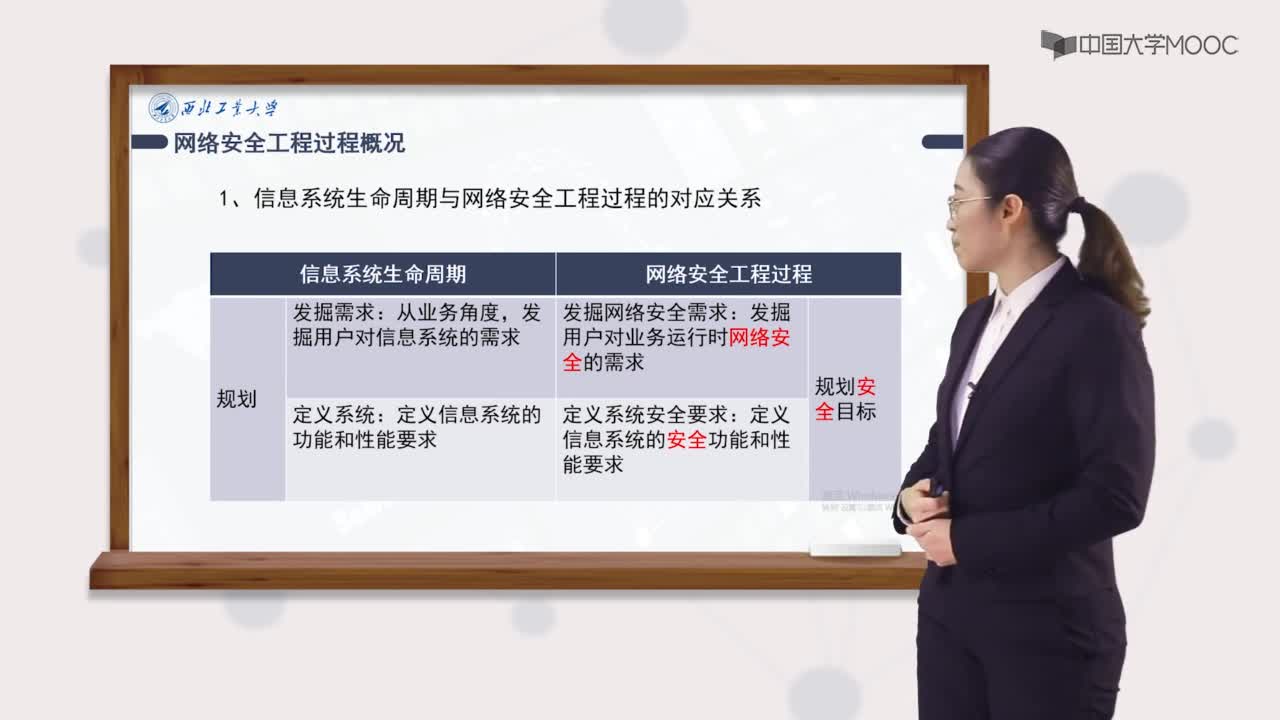

在20世紀80年代,互聯網、電子郵件和在線商務極大增加了安全交換信息的需求,但傳統的加密方式無法滿足。 如需要事先交換秘鑰簿,則在網上兩個互不相識的人之間、2臺機器之間、1個人和1臺服務器之間,要如何成功交換密鑰?

Diffie和Helman,尤其是Rivest、Shamir和Adleman(縮寫RSA更廣為人知) 在1977年發明了一個系統,至今仍在使用,該系統不要求兩個利益相關者在會話前交換密鑰,從而徹底改變了密碼學。

每個參與者必須事先創建一對密鑰(公鑰由所有人共享、訪問,私鑰對外保密)。這就是這種技術被稱為非對稱加密的原因。

這些密鑰之間的數學聯系是什么? 讓我們想象兩個質數: 3和7(p和q) ? 公鑰“n = p * q”是21 ? 私鑰是3和7的配對

從電子學的角度來說,“p”和“q”的乘法非常簡單快速,相反,“n”的因式分解則需要測試所有可能的組合,因此非常耗時,非常考驗CPU。

顯然,“21”的因式分解并不復雜,但在現代密碼學中,人們處理的是3.10 ^ 616(2048位密鑰)數量級的數字。舉個數量級的例子,宇宙中大概有10 ^ 82個原子…

簡而言之,對稱加密和非對稱加密的區別在于,對稱加密使用一個密鑰進行加密和解密,而非對稱加密使用公鑰進行加密,使用私鑰進行解密。

您認為哪個最好?

審核編輯:湯梓紅

電子發燒友App

電子發燒友App

評論