車輛數字鑰匙是汽車智能化變革下的一項創新技術,NFC、UWB、BLE(藍牙)等不同通信技術,將NFC智能卡片、智能手機、智能手表等智能終端變成汽車鑰匙,從而實現無鑰匙啟動、鑰匙分享、遠程車輛控制等功能,為人們提供更加智能便捷的用車體驗。

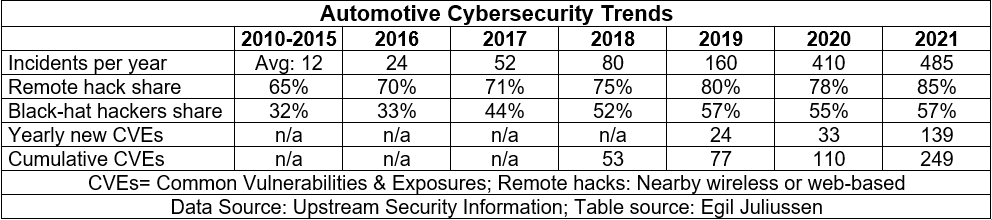

但汽車鑰匙的數字化發展,也帶來了新的安全風險挑戰。攻擊者通過重放攻擊 、滾碼遍歷等手段,破解車輛鑰匙,惡意解鎖車輛,給車主帶來的較大的人身及財產安全風險。

本文通過數字鑰匙類型及風險點、常見攻擊場景和手法介紹、防御方案介紹三個方面,闡述數字鑰匙面臨的常見攻擊及防御方法,詳情請查看下文介紹。

一、數字鑰匙類型和風險點

1、數字鑰匙種類

目前常見的車輛數字鑰匙有如下5種:

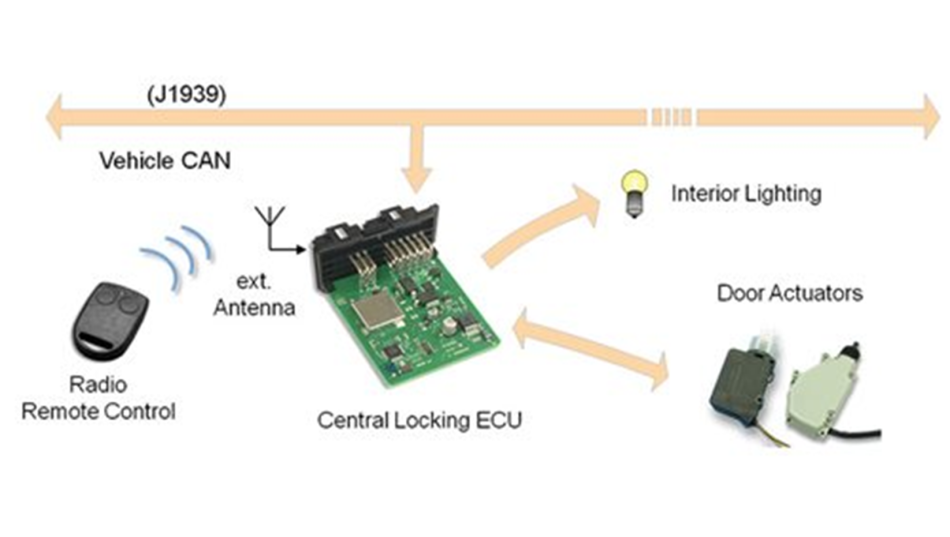

無線車鑰匙,由發射器、遙控中央鎖控制模塊、駕駛授權系統控制模塊三個接受器及相關線束組成的控制系統組成。遙控器和發射器集成在車鑰匙上,車輛可以根據智能鑰匙發來的信號,進入鎖止或不鎖止狀態。大家基本上都用過,上面有解鎖按鈕、鎖定按鈕和后備箱打開按鈕。

NFC卡片鑰匙,現在一些新能源汽車會配備NFC卡片鑰匙,很薄,刷卡即可解鎖車輛。開車時把這個卡片放在中控臺上,就可以啟動車輛。

手機藍牙鑰匙,使用汽車App開啟手機藍牙鑰匙后,手機便可以取代隨車的遙控鑰 匙,進行解鎖、上鎖和啟動車輛。現在一些新能源車輛會配備一個手機藍牙鑰匙,比如極氪APP,跟車輛綁定之后,就可以使用手機APP去解鎖車輛、啟動車輛。

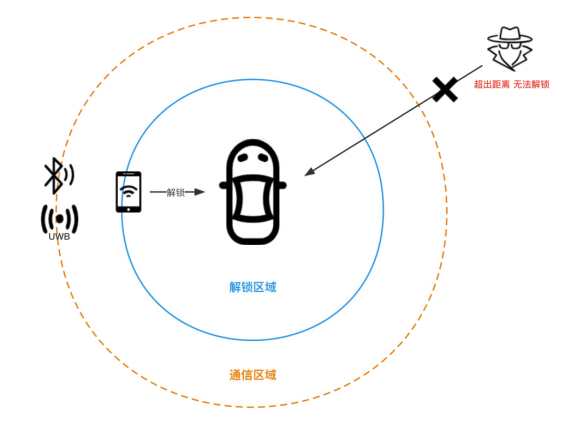

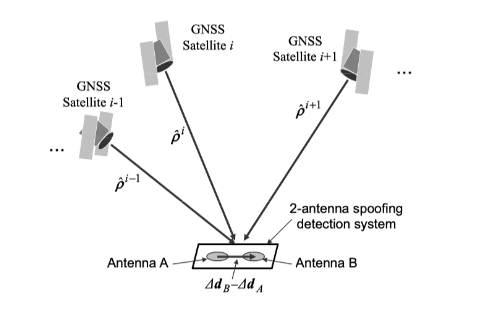

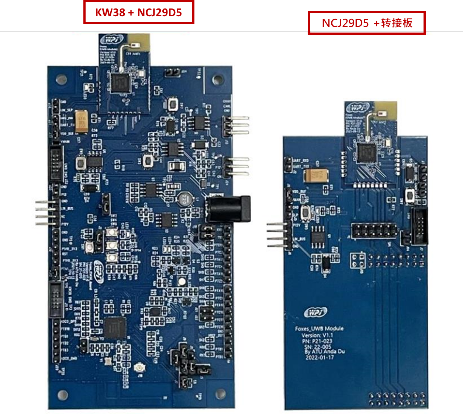

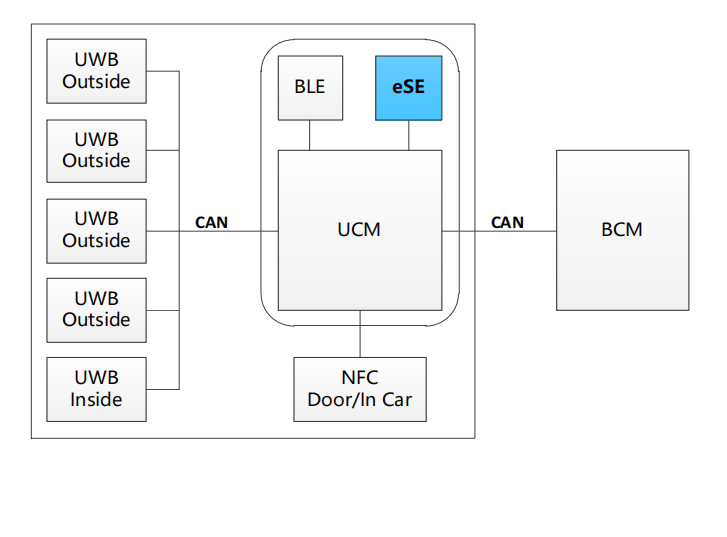

UWB+BLE鑰匙,是當下比較重點的一個發展方向。從遙控鑰匙誕生,一直發展到后面的藍牙數字鑰匙,中繼攻擊 一直是繞不開的話題。UWB方案中加入了安全時間戳的技術, 極大提升了UWB防中繼攻擊能力。

生物特征鑰匙,基于生物特征信息進行身份識別的一種技術,是當下比較潮的應用。一般會在B柱上方安裝一個攝像頭,當靠近車輛時通過人臉識別來解鎖車輛。

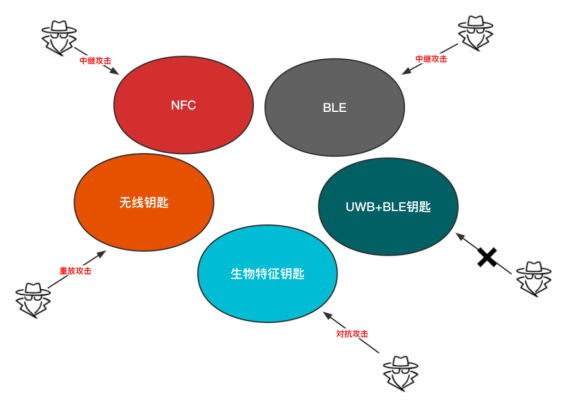

2、五大數字鑰匙面臨的風險

每一種數字鑰匙因為使用了特定的技術,都具有特定的風險。比如,無線鑰匙面臨的重放攻擊 、滾碼遍歷攻擊,目前一些廠商已發現重放攻擊對車輛數字鑰匙影響比較大,已經升級使用了回碼機制。

NFC 、BLE 面臨的中繼攻擊,目前車輛的NFC卡片配備的都是安全等級較高的CPU卡,但是這種卡片對于中繼攻擊也沒有很好的防御辦法。

生物特征鑰匙面臨對抗攻擊,比如常見的AI對抗,通過使用特定的對抗算法,把車主的人臉和攻擊者人臉做混合,比如說做成面具或者做成生物指紋或雕刻出來,攻擊生物特征識別機制,導致車輛被偷竊。

UWB+BLE鑰匙暫無特定風險攻擊。

二、常見攻擊場景和手法介紹

下面將對常見的攻擊場景及手法進行介紹。

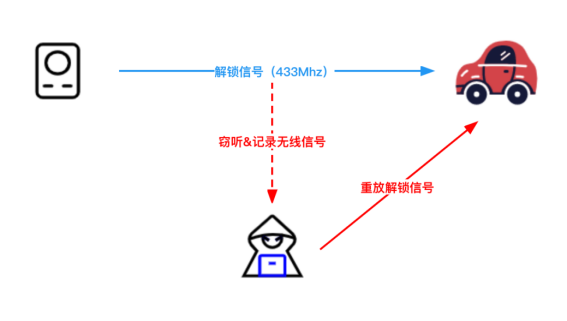

1、重放攻擊?

重放攻擊(Replay Attacks)又稱重播攻擊、回放攻擊,是指攻擊者發送一個目的設備已接收過的包,來達到欺騙系統的目的,主要用于身份認證過程,破壞認證的正確性。

比如,一個車主在車輛附近使用沒有滾碼技術的無線車鑰匙,通過按車鑰匙上的解鎖按鈕,發送一串解鎖信號給車輛,此時旁邊的攻擊者可以使用特定的監聽設備,把這個信號記錄下來,等到車主不在車輛旁邊時,就可以通過重放解鎖信號,達到解鎖車輛的目的。在這個過程中,黑客并不需要接觸到車鑰匙,只需要在幾十米到一百米左右的距離,接收到解鎖信號即可。重放攻擊的成本很低,并且非常有效。

2、中繼攻擊?

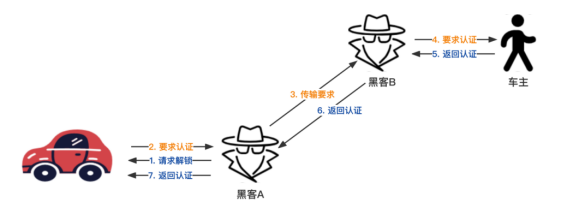

“中繼攻擊”是目前比較難防御的一種攻擊手法,指犯罪分子利用汽車的無鑰匙進入系統欺騙汽車,讓汽車認為無線 遙控器就在它旁邊。

比如,車主正在辦公室工作,車輛放在相距幾百米的地庫。此時兩名攻擊者黑客A和黑客B,其中黑客A就站在車輛旁邊,黑客B在車主附近。黑客A拿出模擬設備,對車輛發出解鎖請求,黑客A拿到了要求認證的信息,通過4G、5G技術傳輸給黑客B。黑客B也有一個模擬出來的藍牙設備,他把要求認證的信息在靠近車主之后發送給車主真正的藍牙鑰匙,真正的藍牙鑰匙誤以為是車輛發過來的認證要求就會進行處理,并返回一個合法的認證信息。

黑客B再通過4G、5G通道把認證信息返回給黑客A,黑客A將認證信息發送給車輛,就達到了遠程解鎖車輛的目的。

在整個過程中,車主和車輛相距較遠,車主沒有辦法發現車輛已經被偷走。黑客A和B并不需要提前知道車輛有沒有加密信息,只需要在中繼認證挑戰、返回認證信息、利用信息,從而實現解鎖車輛的目的。

3、人臉識別—對抗攻擊?

對抗樣本是結合攻擊者的圖像與被攻擊 的圖像通過算法計算生成的干擾圖案,干擾圖案可以使人臉識別系統誤判兩個面部特征不一致的人為同一個人。

網上有一個例子,一家公司的研究成果,把車主的照片加入一些干擾圖像之后,做成類似于這么一個形狀的眼鏡,攻擊者戴上眼鏡之后,就可以繞過手機上的一些人臉識別機制。在整個應用測試過程中,研究員驗證了大概20部手機,當時除了iPhone以外,其他基本上所有安卓手機都可以被這種攻擊手法所繞過。

2D相對3D來說,其安全性會更弱一些。因為3D有深度信息,有面部的立體信息,有對人臉整體特征的計算,然后進行比對,準確度會更高。如果是單純的2D,很有可能被一些照片欺騙,導致對抗攻擊。

4、邏輯漏洞

比如,特斯拉數字鑰匙的邏輯漏洞案例。特斯拉汽車各使用 NFC 卡解鎖后 130 秒內自動啟動,而且還讓汽車處于接受全新鑰匙的狀態(無需身份驗證,車載顯示屏提供零指示)。

研究人員構建了自己的應用程序,名為 Teslakee,該應用程序使用VCSec,特斯拉官方應用程序用于與特斯拉汽車進行通信的語言相同。在特斯拉汽車使用NFC卡片解鎖后的130秒內,通過 VCSec調藍牙后向車輛添加NFC卡片,這樣車輛在第二天停在這里的時候,車主在車輛旁邊攻擊者就可以拿著新添加的NFC卡片去解鎖車輛,從而達到偷竊車輛的目的。

智能手機里APP的數字鑰匙有分享功能、添加車鑰匙配對新車輛等功能,這些復雜功能背后也存在較多的邏輯問題。比如,車輛在分享車鑰匙時,沒有很好地控制分享鑰匙的時效性,也沒有很好地在分鑰結束后把相關鑰匙刪除掉等,都是主機廠在做數字鑰匙時,需要主動考慮的業務邏輯上的安全問題

5、物理攻擊

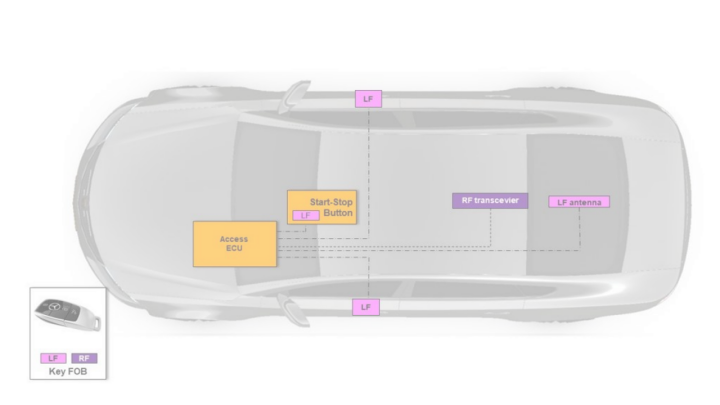

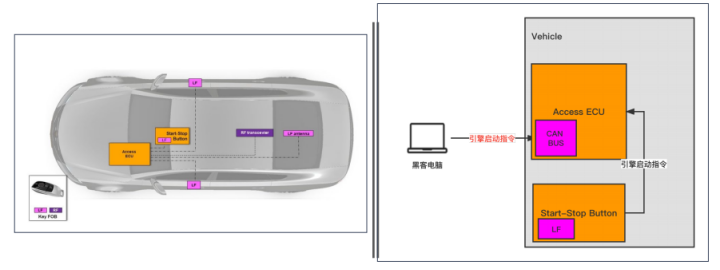

上述都偏向于遠程無線的攻擊手法,下面再給大家介紹一下,如何通過物理的方式去攻擊。比如說無鑰匙啟動場景。

車鑰匙有高頻和低頻兩個信號發射器,按下解鎖按鈕時,車鑰匙通過高頻信號來遠程解鎖車輛,當車主拿著車鑰匙進入到車輛內部以后,通過低頻信號進行通訊,通過低頻的方式判斷車鑰匙是否在車內,并判斷是否是合法的車鑰匙。

當發現車鑰匙是合法鑰匙,接收器會發送類似于驗證通過的指令給引擎啟動ECU以啟動車輛。如果指令每次都相同的,就可以通種物理攻擊的方式,通過一些設備直接對引擎ECU發送啟動指令,這樣就可以繞過車鑰匙校驗,從而實現無鑰匙啟動車輛。

接下來介紹幾種數字鑰匙分析工具,來分析各種數字鑰匙的工作機制是否存在安全問題。

—— 數字鑰匙分析工具

Ubertooth/Ellisys Vanguard:藍牙通信分析工具。Ubertooth可以進行低功耗藍牙相關的分析,進行通信申報調頻的跟進,捕獲相應的通信數據。Ellisys Vanguard可以對低功耗藍牙及經典藍牙的通信進行跟蹤和分析。

Proxmar:NFC卡片分析工具。可以用來跟NFC卡片或車輛進行通信,使用NFC通信協議,可以去了解NFC卡片在驗證過程中的應答機制,包括它所涉及到的指令以及發送哪些數據。如是一張包含歷史漏洞的卡片,也可以使用這個工具進行破解。

HackRF/USRP :433Mhz通信分析工具 。可以被用來捕獲數據,然后使用特定的軟件對通信數據進行協調,把它反映成數字信息,去觀察分析通訊過程中發送了什么數據、有沒有使用規劃技術、有沒有使用相應的加密技術或者防護技術。

DWM1001-DEV :UWB信號分析工具 。可以捕獲UWB信號并還原成數字信息,進而分析UWB在與車輛交互中是否按照標準和規范對數據進行處理。

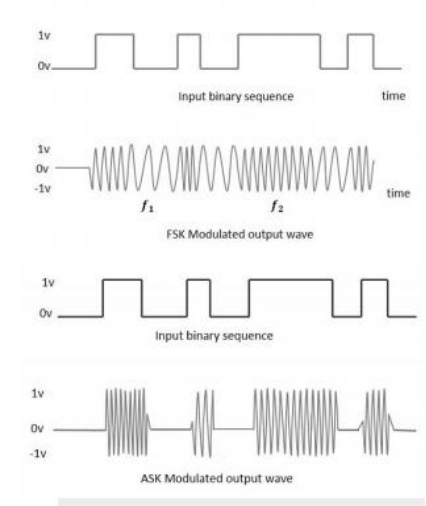

—— 要分析無線信號,首先要知道什么是調制,什么是解調。

調制就是用基帶脈沖對載波波形某個參數進行控制,形成適合于線路傳送的信號。解調就是當已調制信號到達接收端時,將經過調制器變換過的類比信號去掉載波恢復成原來的基帶數位信號。射頻通信常用的調制模式有三種,PSKASK和FSK。

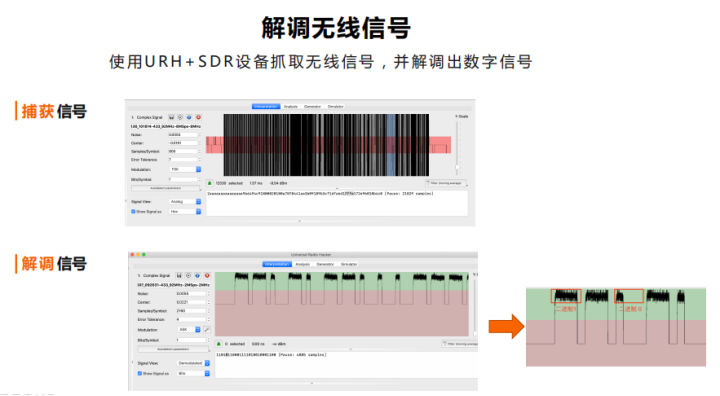

—— 在分析數字鑰匙的時候,如何通過專業的硬件和軟件把它還原成二進制數據?

使用URH+SDR設備抓取無線信號,然對它進行解調,無線信號被解調后就會被還原成二進制數據,也可以還原成16進制等,就可以還原出通信當中它所發送的數字信息,這就是整個把無線信號轉換成數字信號的過程。

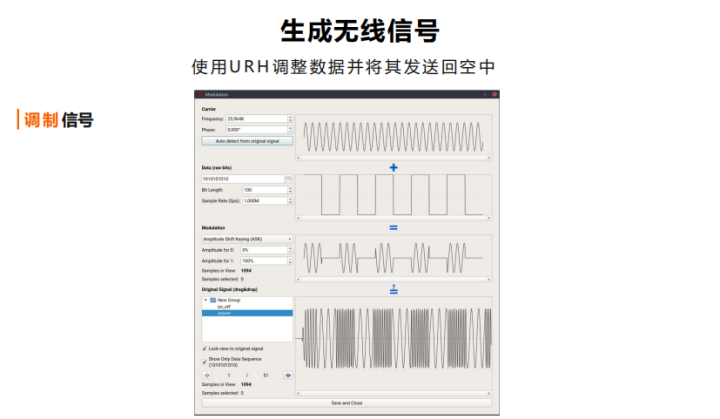

如果需要對還原出來的信號進行篡改,需要先把模擬信號給轉換成數字信號,再對數據信號進行調整把它還原成無線信號發送出去。此時候就用到了調制技術,把二進制數據跟特定的載波,用特定的調制模式變成無線信號,最終再通過HackRF硬件設備把它發送出去,這樣就可以在接收車鑰匙信號后,對它進行篡改,再發送給車端。

下面介紹兩種常見的無線信號分析工具。URH、GNURadio是兩個比較常用的無線信分析軟件。URH是一個用來分析無線私有協議的工具,通過把硬件設備接到電腦,再啟動這個軟件,就可以接收無線信號,并把無線信號轉換成01等序列。還具有調制模式,有規律地去調整一些二進制數據,再把它發送出去。

GNURadio是一個強大的開源軟件,是一個無線開發工具包,可提供多種信號處理模塊,來實現軟件無線電,通過它與HackRF等硬件設備聯用,來模擬發射各種無線信號,可以廣泛用來研究頻道頻率、各種類型的通信。

三、防御方案介紹

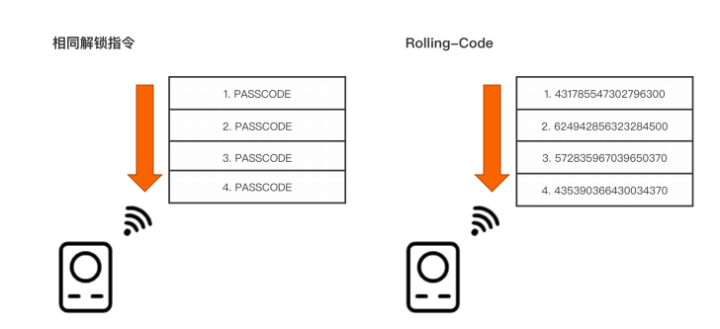

1、防御重放攻擊--Rolling Code

傳統的解鎖指令,無論按多少次解鎖指令,Pass code都是相同的,攻擊者只用捕獲其中一次通信就可解鎖車輛。目前主流車廠都配有滾碼技術,每次的Pass code是隨機的,攻擊者無法預測下一次應該發送什么解鎖指令,車輛會認為是非法鑰匙,就不會去開門,這樣就達到了防御重放攻擊的目的。

滾碼技術涉及兩個比較重要的點,首先要有一個計算隨機數的種子,第二車鑰匙和車端要有一個相同的隨機數生成算法。兩者把相同的種子丟到隨機樹生的方法當中之后,車鑰匙和車端通過相同算法,每次就會得出一個相同的隨機數。因為外部人員不知道種子,也就不知道隨機數產生的辦法,所以就沒有辦法預測下一次的解鎖指令。

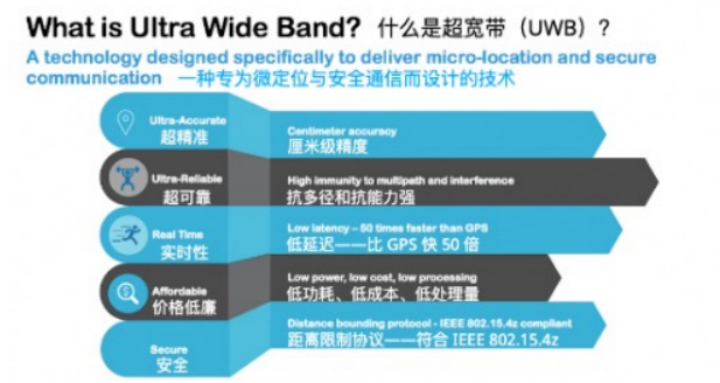

2、防御中繼攻擊 -- UWB

基于IEEE802.15.4a/f/z標準的「超寬頻」(Ultra-Wideband;UWB)技術是一種利用納秒級窄脈沖進行資料傳輸的無線通訊技術。其優勢如下圖所示

UWB技術可以終止中繼攻擊。原因是 UWB 芯片總是測量車鑰匙和汽車之間的直線距離(測量光速 TOF),如果車鑰匙不在車內,汽車的引擎就無法啟動,非常有效地進行防御中繼攻擊。

3、BLE安全機制—跳頻機制

BLE具有跳頻機制,藍牙信道有兩種通信信道,廣播信道和數據信道(advertisingchannelsand datachannels)。其中廣播信道只使用37,38,39這三個通道。數據信道共包含37個信道。在進行數據通信的時候,會在37個通道中快速跳頻,從比如說從8跳到10、從10跳到15,大概一分鐘可以跳1000多次。

所以對攻擊者來說,如果想要捕獲跳頻數據,普通的設備是沒有辦法捕捉到。主機廠可通過采購專業的藍牙設備,把37個信道都監聽起來,然后計算出通訊過程中完整的通訊數據,在此基礎之上對兩種通信的數據進行分析,查看是否有加密等。

BLE安全機制具有4個安全等級,如下圖所示

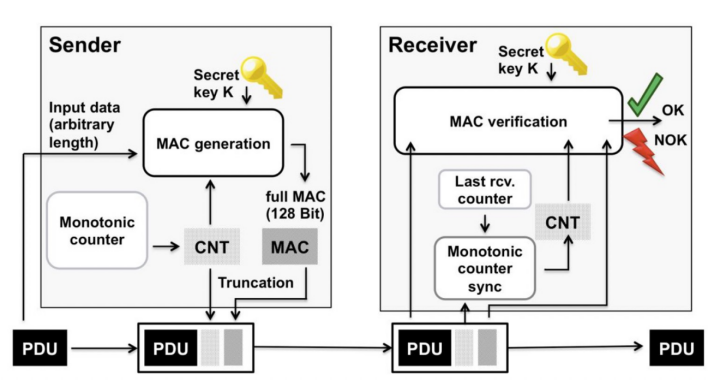

4、AUTOSAR SecOC –- 車載通信協議安全

The Autosar concept Secure Onboard Communication(SecOC) 檢查單個傳輸協議數據單元的真實性,以檢測攻擊,例如重放、欺騙和篡改。

SecOC提供了真實性的功能,它會在數據包當中添加 MAC值去校驗完整性,如果嘗試重放指令,因為計數器沒有及時更新及沒有完整性的MAC值做保護,所以就無法存放指令。因此,對于一些關鍵部位的通信,比如接收器與啟動控制器與ECU之間的通信,要使用SecOC進行保護,防止出現物理攻擊繞過數字鑰匙的場景。

車輛鑰匙的數字化發展,為人們帶來了更加便捷舒適的用車生活,但其帶來的安全風險也不容忽視。主機廠、科技公司及政府機構,都在不斷研究新的防御方法、制定相應的安全規范,去解決數字鑰匙的安全問題。未來在大家的共同努力下,相信車輛數字鑰匙面臨的安全風險將逐步得到解決,為人們的智慧安全出行保駕護航。

編輯:黃飛

?

電子發燒友App

電子發燒友App

評論