我為大家打造一個低成本的激光竊聽器。所需的材料有:太陽能電池板、功放小音箱、激光筆、導線 (很少吧)不過在制作前我也說說激光竊聽器的原理

2012-08-20 14:53:45 60247

60247

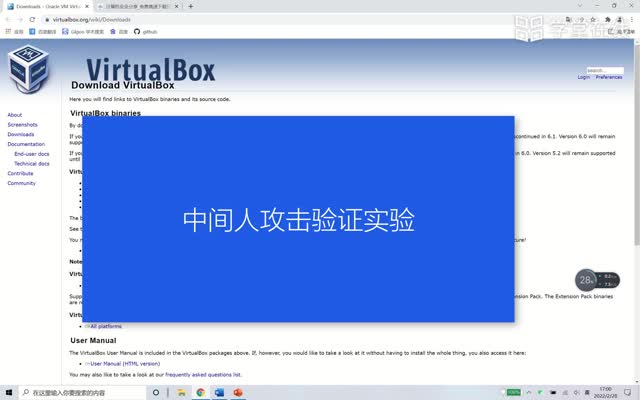

互聯網上幾乎普遍使用的傳輸層安全 (TLS) 協議基于 PKI,可防止竊聽并有助于防止中間人攻擊。但是,使用 PKI 核心,可以超越消息加密和保護。

2022-08-25 09:50:15 509

509

`相比WIFI的安全性,藍牙似乎更占優勢。且不說WIFI經常被黑客攻擊,就算是WIFI密碼泄露,也是其安全性遭受質疑的關鍵。據國外黑帽大會爆料,利用WIFI實現物聯網的智能狙擊鏡就存在漏洞,可以被黑

2016-05-12 15:40:28

、對可信執行環境的攻擊、來自移動代碼的攻擊以及新的攻擊技術。2、攻擊舉例思考下面這個程序,可否在不輸入正確密碼情況下通過驗證?(答案有很多,比如:24個1)int main() {

2022-09-14 09:48:29

成為主流,成為不可或缺的功能。藍牙技術可以在比 NFC(近場通信)更遠的距離內安全地進行通信,從而無需用戶將智能手機放在閱讀器上即可進行身份驗證。在不法之徒手中,這項技術可能會被濫用,通過中繼攻擊等滲透

2021-11-04 16:11:44

藍牙技術的基本原理淺談SIG組織于1999年7月26日推出了藍牙技術規范1.0版本。藍牙技術的系統結構分為三大部分:底層硬件模塊、中間協議層和高層應用。 底層硬件部分包括無線跳頻(RF)、基帶(BB

2016-02-26 10:05:28

作者:任凱 藍牙技術聯盟亞太區技術項目經理藍牙mesh網絡啟動配置Part2在本文的Part1中,我介紹了啟動配置承載層(provisioning bearer layer)和藍牙mesh啟動配置流程的前三個階段:發送Beacon信號、邀請和交換公共密鑰。

2019-07-22 08:47:02

各位大佬好

我想問下,平時我們使用的藍牙遙控器是如何實現打開電視,就能快速連上的,普通的藍牙配對連上至少需要五六秒鐘的,這個只需要點一下就能喚醒馬上能使用了,請問這種一般是如何實現的。

2023-09-19 09:15:51

最近兩天使用AD14軟件設計了一個藍牙防丟器電路板(PCB)圖紙,中間有一些細節在本文中記錄下,方便下次設計PCB時參考。也希望能給外行的同學或剛入行的同學一個宏觀鳥瞰電路板設計的大致流程的文章。

2019-08-08 06:49:51

描述風暴2AMIGA ITX AUTOR“竊聽”測試版 02

2022-09-02 07:21:32

CC攻擊是DDOS(分布式拒絕服務)的一種,相比其它的DDOS攻擊CC似乎更有技術含量一些。這種攻擊你見不到虛假IP,見不到特別大的異常流量,但造成服務器無法進行正常連接,聽說一條ADSL足以搞掂

2013-09-10 15:59:44

FPGA設計工具視點是什么DSP設計流程有哪幾個步驟?

2021-04-30 06:56:24

關鍵運行點,而這可以透過隨機延遲和隨機變化處理流程的順序來實現。

Add Random Delay

Change Execution Procedure Randomly

但是只要無法擋住攻擊的來源

2023-08-25 08:23:41

情報和安全策略,實現智能識別大規模攻擊并自動切換高防IP,實現對CC和DDoS的防御。而當節點未受攻擊時,用戶的資源請求可正常從SCDN節點獲取,達到加速效果。這就是阿里云SCDN提供的一整套加速和安全

2018-01-05 14:45:29

實驗我們可以對 SYN Flood 攻擊有了進一步的理解。本文的主要目的只是探討技術,同時對網絡的一種學習。原作者: Linux碼農

2022-07-19 14:40:53

android獲取藍牙MAC接口實現的代碼流程是怎樣的?

2022-03-03 07:02:57

的kali 2外觀有點像蘋果系統中間人攻擊框架大菠蘿近期在研究無線安全和釣魚已經相關方面的技術,便有了此系列文章。WiFi Pineapple作為國外專業的無線釣魚與安全審計設備,已經流傳了很久,但國內還是

2016-11-17 18:02:08

保護區域外部的攻擊,并通過過濾不安全的服務而降低風險;能防止內部信息外泄和屏蔽有害信息,利用防火墻對內部網絡的劃分,可以實現內部網絡重點網段的隔離,限制安全問題擴散,從而降低了局部重點或敏感網絡安全

2011-02-26 16:56:29

什么是藍牙技術?藍牙雙模是什么意思?

2023-05-09 17:08:40

、抗干擾性越來越強。 *藍牙在汽車領域的應用* 隨著藍牙技術的發展,藍牙將會越來越多的用在車輛上。如胎壓監測傳感器接收的數據可以由藍牙傳給相關設備;未來藍牙技術還可以為車輛故障實現無線自動診斷。并且,結合互聯網技術,可以實現車、路、人的聯網管理,簡稱車聯網藍牙技術。``

2018-01-17 17:18:40

使用MCU設計一個應用系統,如何防止技術被破解抄襲呢?有比較可靠的方案推薦嗎?

2022-11-19 08:46:04

硬件,stm32芯片,藍牙兩個(本人使用bt-04),u***轉串口本人使用軟件flymcu實現步驟1.藍牙連接藍牙通過串口助手 AT指令一個設置為主模式另一個設置為從模式2.實現串口下載u***-轉串口實現串口下載參照兩篇文章藍牙下載1藍牙下載23.實現聯調使用flymcu下載...

2021-12-07 09:07:10

一種。 藍牙的優勢1、藍牙技術規格統一;2、應用廣泛。只要擁有藍牙適配器,就能輕松連接藍牙設備,進行數據傳輸或語音通信,廣泛普及;3、操作簡便。藍牙技術是一項即時技術,它不要求固定的基礎設施,且易于安裝和設置,不需要電纜即可實現連接,使用非常方便,只需簡單完成配對就可投入使用,操作門檻較低。 `

2018-03-07 17:06:24

利用FPGA實現高可靠性汽車系統設計須遵循哪些步驟?如何去防止潛在的SRAM內容損壞?

2021-05-17 07:07:41

內的程序,這就是所謂單片機加密或者說鎖定功能。事實上,這樣的保護措施很脆弱,很容易被破解。單片機攻擊者借助專用設備或者自制設備,利用單片機芯片設計上的漏洞或軟件缺陷,通過多種技術手段,就可以從芯片中提取關鍵信息,獲取單片機內程序。 單片機攻擊技術解析 目前,攻擊單片機主要有四種技術,分別是:

2021-12-13 07:28:51

兩塊STM32分別控制一塊ESP8266,實現兩機信息交互1.前言2019年上半年,為了準備一個機器人比賽,就去研究了一下ESP8266 WIFI模塊。模塊本身已經被封裝得很好了,可是在搭載到單片機

2021-08-03 06:35:59

級防護技術,深入研究與分析在FPGA平臺上實現針對DPA攻擊的電路級防護技術。1 FPGA上的電路防護技術1.1 FPGA的底層結構FPGA的簡化結構如圖1所示。FPGA內部最主要的、設計工程中最

2018-10-18 16:29:45

方便地通過串口直接與機器人實現雙向數據收發Λ 由于藍牙技術是通信領域內一項國際通用的統一規范 , 世界范圍內 IT 業界各知名大公司投入了大量的人力、物力和時間對該技術進行完善和研究開發 , 保證了這項

2018-02-22 10:05:22

可能的情況,攻擊者設法獲取了用來保證兩個設備間通信的加密密鑰,然后即可竊聽這兩個設備間互相發送的消息。而且,攻擊者還可以冒充其中的某個設備插入錯誤的信息。朗訊公司認為,避免這一問題的一個方法是用戶采用

2019-07-09 07:13:44

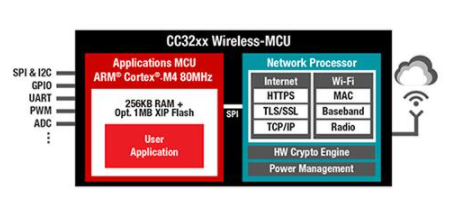

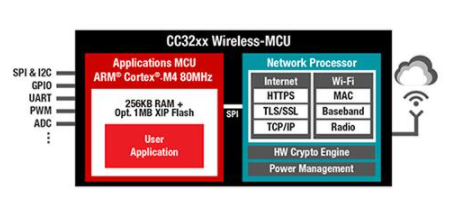

和加密引擎基于ARM?的Cortex?-M4 MCU微處理器。圖1:CC3220的框圖。傳輸層安全(TLS)協議幾乎普遍使用的互聯網是基于PKI,防范竊聽和幫助防止人在這方面的中間人攻擊。然而,與PKI

2017-08-08 09:32:42

0 引言隨著可編程技術的不斷發展,FPGA已經成為各類商業系統的重要組成部分。然而,由于配置文件(比特流)必須存儲在FPGA外部,通過竊取外部存儲器后,攻擊者可直接盜版生產,還可通過FPGA逆向工程

2017-05-15 14:42:20

信息的價值,這使得高價值目標尤其會受到攻擊。在本文中,重點放在防止側信道攻擊的技術方面,側信道攻擊指的是這樣的攻擊,它依賴來自安全措施物理實施的信息、而不是利用安全措施本身的直接弱點。

2019-07-26 07:13:05

和傳統藍牙技術相比,低功耗藍牙技術的低功耗是如何實現的?

2021-05-18 06:23:30

中間人攻擊、黑客攻擊、間諜和篡改、內存數據錯誤——嵌入式系統面臨各種威脅。儒卓力GDPR專家團隊主管兼嵌入式和無線部門營銷總監Bertron Hantsche提供了六個安全技巧,以便增強在嵌入式系統中傳輸、保存和處理數據的安全性。

2019-10-18 06:28:46

本文就一種基于 NFC手機的RFID中間件進行研究與實現,將RFID 中間件技術與移動互聯網相結合,彌補了傳統RFID 中間件的不足之處,并且符合當前發展趨勢。

2021-05-21 06:02:22

本文介紹一種用藍牙技術來實現主機與打印機的無線連接,實現遙控打印的方法。

2021-05-28 06:07:28

Trusted-Firmware-M下的各種安全服務以及搭配生命周期管理硬件化技術,可以防止生命周期攻擊。

Trustzone 技術在微控制器中實現的硬件隔離機制,可將執行環境區分為安全及非安全的內存

2023-08-21 08:14:57

。攻擊者只要持續不斷的發出偽造的ARP響應包就能更改目標主機ARP緩存中的IP MAC條目,造成網絡中斷或中間人攻擊。

2009-10-10 15:24:41

提出了運用“貓眼”效應原理對激光竊聽技術進行改進的方案,分析了功率對比度與離焦量的關系。竊聽過程中,音頻振動信號對功率對比度進行調制,探測功率對比度并進行解調可實現激光竊聽。經驗證型實驗分析,該方法

2014-11-05 11:42:15

確保請求符合要求、遵守標準的HTTP規范,同時確保單個的請求部分在合理的大小限制范圍之內。這項技術對防止緩沖器溢出攻擊非常有效。然而,請求分析仍是一項無狀態技術。它只能檢測當前請求。正如我們所知道的那樣

2010-06-09 09:44:46

嵌入式系統設計師學習筆記二十一:網絡安全基礎①——網絡攻擊網絡攻擊分為兩種:被動攻擊和主動攻擊被動攻擊:指攻擊者從網絡上竊聽他人的通信內容。通常把這類攻擊成為截獲。典型的被動攻擊手段:流量分析:通過

2021-12-23 07:00:40

PCB基本設計有哪些步驟流程?PCB布線工藝要求有哪些?PCB布線時要遵循哪些原則?

2021-04-23 06:26:27

DSP設計流程通常包括哪些步驟?

2021-04-09 06:47:59

類型,可以為單個客戶提供網絡安全維護的服務器類型。根據各個IDC機房的環境不同,可以分為軟件防御、硬件防御和技術防御。 1、軟件防御就是利用寄生于操作平臺上的軟件防火墻來實現隔離內部網與外部網之間的一種

2019-05-07 17:00:03

針對Webmail 的特性,提出一種基于域名系統(DNS)緩存中毒(Cache Poisoning)的Web 郵箱(Webmail)攻擊技術,并對整個攻擊流程進行描述,實現了對當前安全性較高的Live Mail 的成功攻擊,驗證DNS

2009-03-23 09:05:47 24

24 探討ARP協議工作機理,通過對內部網絡通信危害較大的ARP欺騙技術的分析,提出一種交換網絡環境下基于ARP緩存超時機制的中間人攻擊行為檢測方法,研究Windows操作系統中ARP緩存超

2009-04-18 09:41:08 17

17 基于AJAX 技術的Web 應用中,AJAX 引擎與服務器之間傳輸的是原始數據,非常容易受到“中間人”攻擊,系統安全受到嚴重威脅。論文提出了一種基于D-H 密鑰交換算法和XXTEA 加密算法

2009-09-09 16:27:12 8

8 印制板(PCB)的排版格式及流程步驟:印制板(PCB)的排版格式及流程步驟內容有元件的安裝方式,元件的排列方式,接點的形式,排版格式等內容。

2009-09-30 12:30:29 0

0 基于中間件技術的異構機器人系統設計及實現:基于C++CORBA中間件的技術規范和具體應用,對異構機器人系統的集成技術進行了研究.以ACE?TAO作為開發平臺,

2010-03-18 16:23:48 17

17 介紹了Radio Frequency Identification (RFID) 和物聯網的RFID 中間件技術,設計了RFID 中間件整體框架,在此基礎上設計并實現了一個基于JMS 的商品零售的邊緣中間件

2010-10-19 16:16:20 17

17 PCB光繪(CAM)的操作流程步驟

(一),檢查用戶的文件

用戶拿來的文件,首先要進行例行的檢查:

1,

2009-11-19 09:47:09 843

843 調查顯示IE瀏覽器防止網站攻擊效率最高

北京時間3月5日消息,據國外媒體報道,產品分析公司NSS Labs發布的最新調查結果顯示,在防止黑客利用信任網站安裝惡意軟件

2010-03-05 10:02:42 729

729 雙面板PCB抄板步驟及流程

簡易的單雙面板的PCB抄板是這一技術領域較為簡單的抄板過程,注意按照下步驟就可完成。 一、掃描線路板的上下表層

2010-03-21 17:58:38 2742

2742 提出了運用“貓眼”效應原理對激光竊聽技術進行改進的方案,分析了功率對比度與離焦量的關系

2011-02-19 15:34:45 251

251 據美國每日科學網近日報道,麻省理工大學的研究人員展示了第一個能自動在 無線 裝置間建立連接并抵御中間人攻擊的安全計劃,使無線網絡安全更易獲得保障。 中間人攻擊是攻擊者

2011-09-19 09:17:01 523

523 1996年,Lowe首先使用通信順序進程CSP和模型檢測技術分析NSPK(Needham-Schroeder Public Key)協議,并成功發現了協議中的一個中間人攻擊行為。隨后,Roscoe對CSP和FDR(Fallures-Divergence Refinenent)的組合

2011-10-19 13:57:37 1134

1134

防止攻擊命令

2016-12-17 10:44:41 2

2 27-防止攻擊配置

2016-12-25 00:07:15 0

0 三層交換機防止攻擊配置

2016-12-27 16:16:07 0

0 基于ARP欺騙的中間人攻擊的檢測與防范_劉衍斌

2017-03-19 11:33:11 0

0 編碼,該方案利用密鑰生成兩個長度為q的置換序列,并利用置換序列對信源消息進行混合和替換,從而實現對抗全局竊聽攻擊。該方案只需在信源節點對信源消息進行加密,在中間節點不需作任何改變。由于該方案加密算法簡單、編

2017-12-08 15:04:02 0

0 的威脅,本文分析了幾種安全上的潛在的威脅和存在的攻擊的方式:竊聽(Eavesdropping)和嗅探(Sniffing)VoIP呼叫,中間人(ManintheMiddle)攻擊,拒絕服務(Denial

2017-12-12 14:01:02 1870

1870 物理層安全技術可以有效地對抗竊聽行為,提高主鏈路傳輸的可靠性。考慮存在多個竊聽攻擊的無線中繼網絡,且信源到目的端的直傳鏈路始終存在,中繼節點和竊聽節點在轉發數據時均采用解碼轉發方式,提出了基于多竊聽

2018-01-09 17:19:39 0

0 防止您的電池被假冒——請選擇不僅能夠提供所需精度,而且能夠防止克隆、黑客攻擊和其他非法行為的電量計IC。

2018-02-01 17:53:11 5407

5407

本文主要詳解藍牙模塊的使用_藍牙模塊小車的制作步驟,具體的跟隨小編來詳細的了解一下。

2018-06-18 07:10:00 24072

24072

一旦智能音箱被黑客攻擊,人們的隱私安全將受到威脅,因此要試試看,在已經被黑客挑戰過可被竊聽的 Echo身上,是否還有其他危險的漏洞。

2018-08-17 16:26:53 35203

35203 您設計的IoT系統是否擁有最高等級的安全措施?通過本視頻,了解如何利用Maxim的DeepCover?嵌入式安全參考設計在項目之初就設計安全性,防止系統受到攻擊

2018-10-09 04:36:00 3301

3301 以下是最終用戶可以采取的10個簡單的日常步驟,以便更好地保護自己(在許多情況下是他們的業務)免受網絡攻擊。

2019-01-01 09:37:00 4870

4870 區塊鏈對數據保護的承諾在這一點上是眾所周知的。簡單明了的版本是區塊鏈使用透明和不變性來提供信任、安全和用戶控制。自動執行的智能合約可以使敏感數據不被任何貪婪的中間人所掌握,網絡的分散性有助于防止黑客攻擊和濫用。

2019-02-28 13:34:01 1391

1391 每個數據包都經過加密和認證。通過合理使用序列號能夠防止中繼攻擊。在重要流程中使用不對稱加密技術可防止中間人(Man-in-the-middle)攻擊。同時針對利用廢棄設備的垃圾桶攻擊提供保護。必要時還會刷新安全密鑰。

2019-08-20 16:38:48 8620

8620 藍牙認證是任何使用藍牙無線技術的產品所必須經過的證明程序。藍牙認證能夠確保產品具有符合標準的藍牙功能,并且能在產品外觀上標明藍牙商標。該流程包括兩大主要步驟——資格認證和聲明。

2019-08-04 09:21:00 4546

4546 中間人攻擊(英語:Man-in-the-middle attack,縮寫:MITM)在密碼學和計算機安全領域中是指攻擊者與通訊的兩端分別創建獨立的聯系,并交換其所收到的數據,使通訊的兩端認為他們正在通過一個私密的連接與對方直接對話,但事實上整個會話都被攻擊者完全控制。

2020-03-27 09:21:58 2519

2519 安全研究員報告,流行的路由器發行版 OpenWRT 容易受到遠程代碼執行攻擊,原因是它的更新是通過未加密渠道傳輸的,其數字簽名驗證很容易繞過。OpenWRT 被廣泛用于路由器和其它嵌入式系統。

2020-04-02 15:30:24 2432

2432 英特爾公司與佐治亞理工學院將為美國國防部啟動一項為期4年的項目,以研發防御技術,防止AI和ML系統被攻擊、欺騙。

2020-04-13 17:30:04 2938

2938 A和B是兩個曾經建立過連接的正常藍牙設備。然后,攻擊者的攻擊目標選為B,這時候,他只需要知道A的藍牙地址,然后拿出一個設備用來冒充A,我們稱之為A’。

2020-05-23 11:37:13 733

733 云計算環境下的攻擊行為逐步表現出隱蔽性強、攻擊路徑復雜多步等特點,即一次完整的攻擊需要通過執行多個不同的攻擊步驟來實現最終目的。而現有的入侵檢測系統往往不具有必要的關聯能力,僅能檢測單步攻擊或攻擊

2021-04-15 09:47:37 4

4 很容易被竊聽。為此,文中提出了基于GHZ三粒子最大糾纏態,利用量子的不可克隆定理及隱形傳態技術來防止信息被竊聽的量子網絡編碼方案。首先,從經典的蝶形網絡編碼出發,在發送端對待發送粒子與GHZ態粒子進行直積操作;其次,對運算后的粒子進

2021-05-31 16:15:47 1

1 采購業務處理流程步驟教程下載

2021-09-09 10:21:01 4

4 芯片制造工藝流程步驟:芯片一般是指集成電路的載體,芯片制造工藝流程步驟相對來說較為復雜,芯片設計門檻高。芯片相比于傳統封裝占用較大的體積,下面小編為大家介紹一下芯片的制造流程。

2021-12-15 10:37:40 41572

41572 ./oschina_soft/MITMf.zip

2022-05-09 09:15:34 1

1 在《深扒HAB boot 啟動安全性》中,小編介紹了HAB boot的啟動流程(如圖1所示),其中的1、2、3驗證步驟本質上就是驗簽過程。

2022-08-12 09:39:27 1103

1103 眾所周知,如果一個公司提供涉及藍牙技術和/或使用任何藍牙商標(包括“藍牙”字詞)的產品,則它首先必須成為 Bluetooth SIG 的成員并將產品完成藍牙資格認證流程,這樣產品才可以在市場上銷售。藍牙資格認證可以確保藍牙設備連接互通操作的兼容性。

2022-08-23 11:49:28 3411

3411 虛擬機熱遷移的安全

●虛擬機熱遷移時數據在網絡間明文傳輸

●虛擬機內存中的信息會被嗅探

●內存數據傳輸時存在中間人攻擊的可能,系統或數據會被篡改

2022-09-06 14:52:53 414

414 這可能會讓用戶認為公共WiFi網絡不值得黑客入侵。但幫助用戶避免這種情況就像使用MetaGeek軟件(比如inSSIDer或Chanalyzer)中的AP反鋸齒功能一樣簡單,確保您連接到的網絡是真正的SlimShady網絡。

2022-09-21 10:38:36 653

653 ITTIA DB 提供的其他設備安全維度是鹽漬質詢響應身份驗證機制或 SCRAM。SCRAM是一種基于密碼的相互身份驗證協議,旨在使竊聽攻擊(即中間人)變得困難。

2022-10-19 10:11:47 334

334 我們常說,“HTTPS安全”,或者“HTTP不安全”。但我們真正的意思是,“HTTPS更難以竊聽,難以進行中間人攻擊”,或者“電腦小白都能偷聽HTTP通信”。

2023-02-14 11:20:43 639

639 pcb設計一般流程步驟

2023-12-13 17:30:30 1333

1333 今天我們來聊一聊PLC武器化探秘:邪惡PLC攻擊技術的六個關鍵步驟詳解。

2024-01-23 11:20:53 551

551

查看Silicon Labs(亦稱“芯科科技”)近日發布新版的藍牙開發流程(Bluetooth Developer Journey),了解更多關于低功耗藍牙、藍牙Mesh、藍牙定位服務,以及電子貨架標簽(ESL)等設計方法,我們將概述相關應用開發流程中的關鍵步驟,并幫助您完成項目的每個階段。

2024-01-25 10:09:07 245

245

電子發燒友App

電子發燒友App

評論