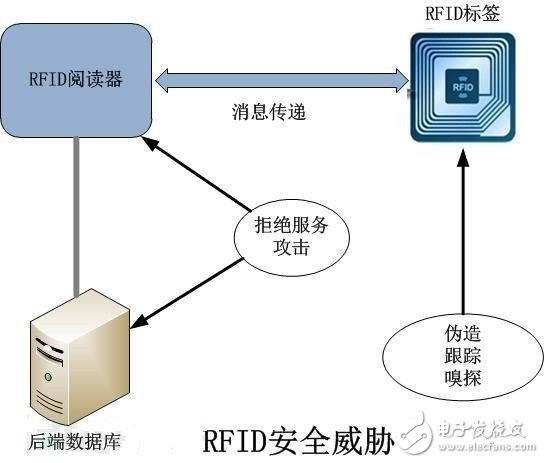

和其它安全設備一樣,RFID設備的安全性并不完美。盡管RFID設備得到了廣泛的應用,但其帶來的安全威脅需要我們在設備部署前解決。本文將主要介紹幾個RFID相關的安全問題。

1.RFID偽造

根據計算能力,RFID可以分為三類:

1.普通標簽(tag)

2.使用對稱密鑰的標簽

3.使用非對稱密鑰的標簽

其中,普通標簽不做任何加密操作,很容易進行偽造。但普通標簽卻廣泛應用在物流管理和旅游業中,攻擊者可以輕易將信息寫入一張空白的RFID標簽中或者修改一張現有的標簽,以獲取使用RFID標簽進行認證系統對應的訪問權限。對于普通標簽攻擊者可以進行如下三件事:

1.修改現有標簽中的數據,使一張無效標簽變為有效的,或者相反,將有效的標簽變為無效。例如,可以通過修改商品的標簽內容,然后以一個較低的價格購買一件昂貴的商品。

2.同樣還是修改標簽,不過是將一個標簽內容修改為另一個標簽的內容,就是貍貓換太子。

3.根據獲取到的別人標簽內容來制造一張自己的標簽。

所以,當想在一些處理如身份證這種包含敏感信息的系統中使用RFID標簽時,一定要使用加密技術。但如果不得不使用普通標簽的話,一定要確保配有相應的安全規范、監控和審計程序,以檢測RFID系統中任何的異常行為。

2.RFID嗅探

RFID嗅探是RFID系統中一個主要的問題。RFID閱讀器總是向標簽發送請求認證的信息,當閱讀器收到標簽發送的認證信息時,它會利用后端數據庫驗證標簽認證信息的合法性。但不幸的是,大部分的RFID標簽并不認證RFID閱讀器的合法性。那么攻擊者可以使用自己的閱讀器去套取標簽的內容。

3.跟蹤

通過讀取標簽上的內容,攻擊者可以跟蹤一個對象或人的運動軌跡。當一個標簽進入到了閱讀器可讀取的范圍內時,閱讀器可以識別標簽并記錄下標簽當前的位置。無論是否對標簽和閱讀器之間的通信進行了加密,都無法逃避標簽被追蹤的事實。攻擊者可以使用移動機器人來跟蹤標簽的位置。

4.拒絕服務

當閱讀器收到來自標簽的認證信息時,它會將認證信息與后端數據庫內的信息進行比對。閱讀器和后端數據庫都很容易遭受拒絕服務攻擊。當出現拒絕服務攻擊時,閱讀器將無法完成對標簽的認證,并導致其他相應服務的中斷。所以,必須確保閱讀器和后端數據庫之間有相應防范拒絕服務攻擊的機制。

5.欺騙

在欺騙攻擊中,攻擊中常常將自己偽造成為一個合法的用戶。有時,攻擊者會把自己偽造成后端數據庫的管理員,如果偽造成功,那么攻擊者就可以隨心所欲的做任何事,例如:相應無效的請求,更改RFID標識,拒絕正常的服務或者干脆直接在系統中植入惡意代碼。

6.否認

所謂否認就是當一個用戶在進行了某個操作后拒絕承認他曾做過,當否認發送時,系統沒有辦法能夠驗證該用戶究竟有沒有進行這項操作。在使用RFID中,存在兩種可能的否認:一種是發送者或接收者可能否認進行過一項操作,如發出一個RFID請求,此時我們沒任何證據可以證明發送者或接收者是否發出過RFID 請求;另一種是數據庫的擁有者可能否認他們給予過某件物品或人任何標簽。

7.插入攻擊

在這種攻擊中,攻擊者試圖向RFID系統發送一段系統命令而不是原本正常的數據內容。一個最簡單的例子就是,攻擊者將攻擊命令插入到標簽存儲的正常數據中。

8.重傳攻擊

攻擊者通過截獲標簽與閱讀器之間的通信,記錄下標簽對閱讀器認證請求的回復信息,并在之后將這個信息重傳給閱讀器。重傳攻擊的一個例子就是,攻擊者記錄下標簽和閱讀器之間用于認證的信息。

9.物理攻擊

物理攻擊發送在攻擊者能夠在物理上接觸到標簽并篡改標簽的信息。物理攻擊有多種方式,例如:使用微探針讀取修改標簽內容,使用X射線或者其他射線去破壞標簽內容,使用電磁干擾破壞標簽與閱讀器之間的通信。

另外,任何人都可以輕易的使用小刀或其他工具人為的破壞標簽,這樣閱讀器就無法識別標簽了。

10.病毒

同其他信息系統一樣,RFID系統很容易遭受病毒的攻擊。多數情況下,病毒的目標都是后端數據庫。RFID病毒可以破壞或泄露后端數據庫中存儲的標簽內容,拒絕或干擾閱讀器與后端數據庫之間的通信。為了保護后端數據庫,一定要及時修補數據庫漏洞和其他風險。

雖然RFID系統常常成為被攻擊的目標,但是由于RFID系統低廉的成本,使得其在很多領域還是得到了廣泛的應用。所以當準備部署RFID系統時,一定要更多的關注其安全問題,特別是本文描述的前四種攻擊:偽造、嗅探、跟蹤和拒絕服務攻擊。

基于MSP430F2012和nRF24L01低功耗RFID定位設計方案

1.系統硬件設計

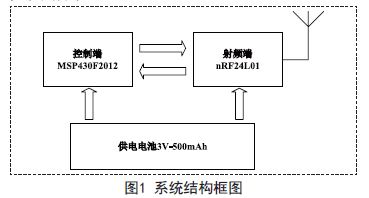

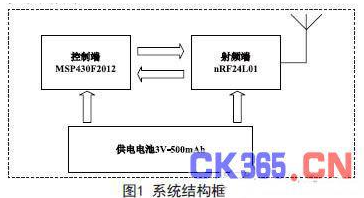

1.1 系統結構

有源標簽在設計中除了需要考慮低成本、小型化之外,最重要的是要采取低功耗設計。

RFID標簽從整體結構上看,通常包括2個部分:控制端和射頻端,因此在選擇控制芯片和射頻芯片時需要優先考慮其低功耗性能。本文在此基礎上選擇了 MSP430F2012控制芯片和nRF24L01射頻芯片;天線則選用了Nordic公司的PCB單端天線;標簽采用3V-500mAh紐扣電池供電。系統工作在2.4GHz頻段。系統結構框圖如圖1所示。

2.2 芯片選擇及低功耗設計

TI推出的MSP430系列單片機是16位Flash型RISC指令集單片機[3],以超低功耗聞名業界。

MSP430F2012芯片工作電壓僅為1.8~3.6V,掉電工作模式下消耗電流為0.1μA,等待工作模式下消耗電流僅為0.5μA.本設計中,MSP430F2012被長時間置于等待工作模式,通過中斷喚醒的方式使其短暫進入工作狀態,以節省電能。MSP430F2012具有3組獨立的時鐘源:片內VLO、片外晶振、DCO.其中,片外時鐘基于外部晶振;DCO由片內產生,且頻率可調。顯然,主系統時鐘頻率的高低決定著系統的功耗,尤其是選擇了高速片外晶振的情況下,因此,MSP430F2012提供了在不同時鐘源間進行切換的功能。在實際設計中,通過實時重新配置基礎時鐘控制寄存器以實現主系統時鐘和輔助系統時鐘間的切換,既不失性能,又節約了能耗。

MSP430F2012具有LPM0~LPM4五種低功耗模式,合理的利用這五種預設的模式是降低MCU功耗的關鍵,本設計中,MSP430F2012 在上電配置完畢后將直接進入LPM3模式,同時開啟中斷,等待外部中斷信號。此外,由于MSP430F2012是一款多功能通用單片機,片內集成了較多功能模塊,在上電配置時即停止所有不使用的功能模塊也能起到降低系統功耗的目的。

nRF24L01是Nordic公司開發的2.4GHz超低功耗單片無線收發芯片,芯片有125個頻點,可實現點對點和點對多點的無線通信,最大傳輸速率可達2Mbps,工作電壓為1.9~3.6V[4]。為了凸顯其低功耗性能,芯片預置了兩種待機模式和一種掉電模式。更值得一提的是nRF24L01 的 ShockBurstTM模式及增強型ShockBurstTM模式[4],真正實現了低速進高速出,即MCU將數據低速送入nRF24L01片內 FIFO,卻以1Mbps或2Mbps高速發射出去。本設計正是利用了增強型ShockBurstTM模式,使得MSP430F2012即便在 32768Hz低速晶振下也能通過射頻端高速的將數據發射出去,既降低了功耗,又提高了效率,增強了系統防沖突和應付移動目標能力。

1.3 電路設計

本系統主要運用于RFID定位方面,除了簡單的識別外,重點在于閱讀器對標簽信號強度的測量,因此閱讀器與標簽間不會有大數據量頻繁的讀寫操作,在電路設計時可省略片外EEPROM.同時還可以省去穩壓電路以節省靜態電流消耗。硬件原理圖如圖2所示。

2.系統軟件設計

2.1 軟件流程

本系統屬于雙向通信系統,標簽在發送數據前處于監聽狀態,nRF24L01的接收功能被打開,同時MSP430F2012處于LPM3模式,直至接收到閱讀器廣播的“開始”指令,并通過中斷將MSP430F2012喚醒。MSP430F2012被中斷喚醒后開始判斷指令是否正確,如果正確則進入正常發送周期,否則返回LPM3模式。

考慮到實時定位的需要,系統不能像一般的RFID標簽那樣僅僅進行有限次驗證,本系統采用等間隔持續發送的模式,便于閱讀器實時監測目標位置,系統設定的正常發送周期為500ms,由MSP430F2012的Timer_A定時,500ms定時開始后,標簽ID通過SPI發送到 FIFO,nRF24L01采用了增強型ShockBurstTM模式,發送失敗則會繼續重發,標簽ID發送完畢后,MSP430F2012判斷定時器是否超時,一旦超時則進入下個發送周期,否則處于等待狀態直至超時。當閱讀器停止廣播“開始”指令,MSP430F2012重新進入LPM3模式以降低功耗。

系統完整流程如圖3所示。

2.2 防沖突設計

nRF24L01自帶載波檢測功能,在發送數據前先轉入接收模式進行監聽,確認要傳輸的頻率通道未被占用才發送數據,利用此功能可實現簡單的硬件防沖突。

考慮到本系統采用了500ms的統一發送間隔,在被定位目標眾多的場合有可能發生識別沖突,因此需要在程序中合理的增加防沖突算法。ALOHA算法主要用于有源標簽,其原理就是,一旦信源發生數據包碰撞,就讓信源隨機延時后再次發送數據。考慮到程序的復雜性勢必引起處理時間的增加,也會帶來額外的能耗,本系統采用了較為簡單的純ALOHA算法,即在每個500ms計時周期內隨機發送標簽ID,這就需要在程序中插入一個隨機延時,延時時長的選擇通過一個隨機值函數來實現,隨機延時范圍為0~300ms.這種簡單的防沖突算法既簡化了指令,又能大幅降低沖突概率。

另外,n R F 2 4 L 0 1傳輸速率為1 M b p s或2Mbps,單次發送一個數據包,單個數據包最大32bytes,假設標簽ID為32bytes,以2Mbps速率發送一次ID的信號寬度(傳輸時間)約為100~150μs,相對于500ms的整個定時周期而言微乎其微,但仍有可能出現發送飽和的狀態,這時可以適當的延長計時周期以增加信道容量。較快的傳輸速率有助于移動目標的識別和定位,而較短的數據長度也能顯著提高標簽基于隨機延時的防沖突能力,因此盡可能將標簽ID的長度限制在 32bytes以內。

3.測試結果

對于RFID系統而言,最重要的參數就是讀取距離[5]和有效讀取率。本次實驗測試設備為標簽3枚,閱讀器一臺,PC一臺,閱讀器基于 MSP430F149和nRF24L01芯片設計,并通過RS232串口與PC進行通信。測試中,分別將3枚標簽置于距離閱讀器15m、30m、45m 處,便簽ID分別為AABBCCDDFFFFFF01、AABBCCDDFFFFFF02、AABBCCDDFFFFFF03,每枚標簽進行一小時(約 7200次)連續讀取測試。

從表1測試結果看,30m以內為標簽正常讀取距離,可滿足一般的室內應用,距離為45m 時讀取率則顯著下降。由于天線的設計對系統性能有較大影響[6],通過改進標簽的天線以獲取較大輸出功率,改進閱讀器端天線接收靈敏度也能顯著提高系統性能。

4.結束語

本文對基于MSP430F2012和nRF24L01的有源RFID標簽的設計進行了詳細的介紹。對2款芯片的低功耗性能進行了分析并提出了自己的低功耗設計方案;結合了RFID定位的特點,介紹了有別于一般以識別為主要目的的標簽的設計方法,分析了其軟件設計流程;針對一般空間內被識別目標眾多且常處于移動狀態的特點,介紹了系統的防沖突能力。整個系統電路簡單,尺寸小,功耗低,通過良好匹配的天線通信距離可達幾十米,可以滿足煤礦行業井下一般小范圍空間內的定位需求。

?

?

電子發燒友App

電子發燒友App

評論