RFID系統包括標簽、讀寫器以及標簽與讀寫器之間的射頻通信信道。RFID系統容易遭受各種主動和被動攻擊的威脅,RFID系統本身的安全問題可歸納為隱私和認證兩個方面:在隱私方面主要是可追蹤性問題,即如何防止攻擊者對RFID標簽進行任何形式的跟蹤;在認證方面主要是要確保只有合法的閱讀器才能夠與標簽進行交互通信。當前,保障RFID系統本身安全的方法主要有三大類:物理方法(Kill命令,靜電屏蔽,主動干擾以及Blocker Tag方法等),安全協議(哈希鎖隨著物聯網技術的日益普及應用,使用RFID標簽的消費者隱私權備受關注;在使用電子標簽進行交易的業務中,標簽復制和偽造會給使用者帶來損失;在RFID標簽應用較廣的供應鏈中,如何防止信息的竊聽和篡改顯得尤為重要。RFID標簽的安全問題主要包括以下諸方面。

1.1 信息傳輸安全問題

物聯網終端很多時候都是通過無線電波傳輸信號,智能物品感知信息和傳遞信息基本上都是通過無線傳輸實現的,這些無線信號,存在著被竊取、監聽和其他的危險。目前,在信息傳輸中攻擊者使用的主要方式可分為兩大類,即主動攻擊和被動攻擊,主動攻擊中最常見的的攻擊手段為信道堵塞,而被動攻擊主要以監聽和竊聽技術為主。

1.2 數據真實性問題

電子標簽的身份識別在物聯網系統中非常重要。攻擊者可以從竊聽到的標簽與讀寫器間的通信數據中獲得敏感信息,進而重構RFID標簽,達到偽造標簽的目的。攻擊者可利用偽造標簽替換原有標簽,或通過重寫合法的RFID標簽內容,使用低價物品的標簽替換高價物品標簽從而非法獲益。同時,攻擊者也可以通過某種方式隱藏標簽,使讀寫器無法發現該標簽,從而成功地實施物品轉移。讀寫器只有通過身份認證才能確信消息是從正確的標簽出發送過來的。

1.3 信息和用戶隱私泄露問題

信息泄露是RFID標簽發送的信息被暴露,該信息包括標簽用戶或者識別對象的相關信息,這些信息一般包含一些用戶的隱私和其他敏感數據。如RFID物流商品通信信息是公開的,收發雙方及物品信息其他任何人都可以獲得。當電子標簽應用與藥品時,很可能暴露藥物使用者的病理,隱私侵犯者可以通過掃描服用的藥物推斷出某人的健康狀況。一個安全的RFID系統必須擁有一個安全的RFID標簽,從而保護用戶的隱私信息或相關經濟實體的商業利益。

1.4 數據秘密性問題

安全的物聯網方案應該可以保證標簽中包含的信息只能被授權讀寫器識別。但是目前讀寫器和標簽的通信是不受保護的,未采用安全機制的RFID標簽會向鄰近的讀寫器泄露標簽內容和一些敏感信息。由于缺乏支持點對點加密和PKI密鑰交換的功能,因此在物聯網系統的應用過程中,攻擊者能夠獲取并利用RFID標簽上的內容。

1.5 數據完整性問題

在通信過程中,數據完整性能夠保證接受者收到的信息在傳輸過程中沒有被攻擊者篡改和替換。在基于公鑰的密碼體制中,數據完整性一般是通過數字簽名完成的。在RFID系統中,通常使用消息認證碼進行數據完整性的檢驗,它使用的是一種帶有共享密鑰的散列算法,即將共享密鑰和帶驗證的消息連接在一起進行散列運算,對數據的任何細微改動都會對消息認證碼的值產生較大的影響。事實上,除了采用ISO14443標準的高端系統(該系統使用了消息認證碼)外,在讀寫器和標簽的通信過程中,傳輸信息的完整性無法得到保障。在通信接口處使用校驗和的方法也僅僅能夠檢測隨機錯誤的發生。如果不采用數據完整性控制機制,可寫的標簽存儲器有可能受到攻擊。攻擊者編寫軟件,利用計算機的通信接口,通過掃描RFID標簽和響應讀寫器的查詢,尋找安全協議、加密算法及其實現機制上的漏洞,進而刪除或篡改RFID標簽內的數據。

1.6 惡意追蹤

隨著RFID技術的普及,標簽識別裝備的價格也越來越低廉,特別是RFID進入人們的日常生活后,擁有閱讀器的人都可以掃描并追蹤別人。而且被動標簽信號不能切斷、尺寸很小,極易隱藏并且使用壽命很長,可以自動化識別和采集數據,這就加劇了惡意追蹤的問題。

2.RFID標簽安全問題解決方案

2.1 Kill命令機制(Kill標簽)

Kill命令機制是由標準化組織自動識別中心(Auto-ID Center)提出。Kill命令機制采用從物理上銷毀RFID標簽的方法,一旦對標簽實施了銷毀(Kill)命令,RFID標簽將永久作廢。讀寫器無法再對銷毀后的標簽進行查詢和發布指令,通過自戕的方法來保護消費者的個人隱私。這種犧牲RFID電子標簽功能以及后續服務的方法可以一定程度上阻止掃描和追蹤。但是Kill命令機制的口令只有8位,因此惡意攻擊者僅以64的計算代價就可以獲得標簽訪問權。而且由于電子標簽銷毀后不再有任何應答,很難檢測是否真正對標簽實施了Kill操作。因此,Kill標簽并非是一個有效檢測和阻止標簽掃描與追蹤的防止隱私泄漏技術。

2.2 靜電屏蔽機制

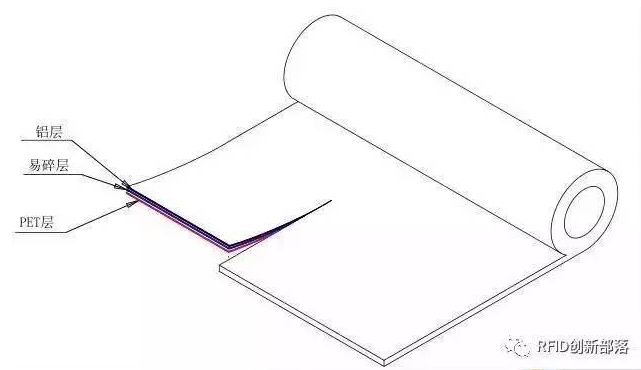

靜電屏蔽機制的工作原理是使用法拉第網罩(Faraday Cage)來屏蔽標簽。如圖1所示。

法拉第網罩是由金屬網或金屬箔片構成的阻隔電磁號穿透的容器。添加法拉第網罩前(圖1左邊部分)兩個物體可產生電磁反應,但加了法拉第網罩后(圖1右邊部分),外部電磁信號不能進入法拉第網罩,里面的磁波電信號也無法穿透出去。當人們把標簽放進由傳導材料構成的容器里時可以阻止標簽被掃描,被動電子標簽接收不到信號也就不能獲得能量,主動標簽發射的信號不能發出。利用法拉第網罩可以阻止非法窺測者通過掃描獲得標簽的信息。采用法拉第網罩需要添加一個額外的物理設備,帶來了不方便,也增加了物聯網系統設備的成本。

2.3 主動干擾

主動干擾無線電信號是另一種屏蔽標簽的方法。標簽用戶可以通過一個設備主動廣播無線電信號以阻止或破壞附近的物聯網閱讀器的操作。這種初級的方法可能導致非法干擾。附近的其他的合法的物聯網系統也會受到干擾,更嚴重的是它可能阻斷附近其他使用無線電信號的系統。

2.4 阻塞標簽法

阻塞標簽法(Blocker Tag)通過阻止閱讀器讀取標簽確保消費者隱私。與一般用來識別物品的標簽不同,Blocker Tag是一種被動干擾器。當讀寫器在進行某種分離操作時,當搜索到Blocker Tag所保護的范圍時,Blocker Tag便發出干擾信號,使讀寫器無法完成分離動作,讀寫器無法確定標簽是否存在,也就無法和標簽溝通,由此來保護標簽,保護用戶的隱私。但是由于增加了阻塞標簽,因此應用成本相應增加。其次,Blocker Tag可以模擬大量的標簽ID,從而阻止閱讀器訪問隱私保護區域以外的其他標簽,因此Blocker Tag的濫用可能導致拒絕服務攻擊。同時,Blocker Tag有其作用范圍,超出隱私保護區域的標簽將得不到保護。

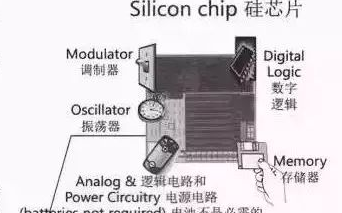

2.5 RFID標簽的芯片保護

2.5.1 破壞性攻擊及其防范

破壞性攻擊主要有版圖重構和存儲器讀出技術兩種防范措施。

(1)存儲器讀出技術

存放密鑰、用戶數據等內容的存儲器不能通過簡單的光學照片獲得其中的信息。在安全認證過程中,至少要對這些數據區訪問一次,因此,可以使用微探針監聽總線上的信號獲取重要數據。頂層探測器網格是有效防止微探針獲取存儲器數據的重要手段之一,充分利用深亞微米CMOS技術提供的多層金屬,在重要的信號線頂層構成探測器網格能夠連續監測短路和斷路。當有電時,它能防止激光切割或選擇性的蝕刻去獲取總線的內容。根據探測器輸出,芯片可立即觸發電路將非易失性存儲器中的內容全部清零。這些網格對于其下的各層金屬連線重構也有影響,因為蝕刻不是均勻的,上層金屬的模式在下層可見,會給版圖的自動重構帶來很多麻煩。手動探針的目標尺寸一般在1微米左右,尖端小于0.1微米的探針臺價格在幾十萬美元之上,且極難獲得。一個精心設計的網格將使手動微探針攻擊難以實施,一般的FIB修補技術也難以逾越。

(2)版圖重構

破壞性攻擊的一個重要步驟是重構RFID芯片的版圖。通過研究連接模式和跟蹤金屬連線穿越可見模塊的邊界,達到迅速識別芯片上的一些基本結構,如數據線和地址線。

對于RFID標簽芯片的設計來說,射頻模擬前端需要采用全定制方式實現,但是常采用HDL語言描述來實現包括認證算法在內的復雜控制邏輯,顯然這種采用標準單元庫綜合的實現方法會加速設計過程,但是也給反向工程為基礎的破壞性攻擊提供了極大的便利,這種以標準單元庫為基礎的設計可以使用計算機自動實現版圖重構。因此,采用全定制的方法實現RFID的芯片版圖會在一定程度上加大版圖重構的難度。版圖重構的技術也可用于獲得只讀型ROM的內容。ROM的位模式存儲在擴散層,用氫氟酸(HF)去除芯片各覆蓋層后,根據擴散層的邊緣就很容易辨認出ROM的內容。

基于微處理器的RFID設計中,ROM中可能不包含任何加密的密鑰信息,但是它的確包含足夠的I/O、存取控制、加密程序等信息,這些在非破壞性攻擊中尤為重要。因此,對于使用微處理器的RFID設計,推薦優先使用FLASH或EEPROM等非易失性存儲器存放程序。

2.5.2 非破壞性攻擊及防范策略

非破壞性攻擊主要針對具有微處理器的產品而言。微處理器本質上是成百上千個觸發器、寄存器、鎖存器和SRAM單元的集合,這些器件定義了處理器的當前狀態,結合組合邏輯則可知道下一時鐘的狀態。常見的非破壞性攻擊主要有電流分析攻擊和故障攻擊。

(1)電流分析攻擊及防范措施

根據電流分析攻擊實施的特點,可將其分為簡單電源攻擊(SPA)和差分電源攻擊。原則上,RFID的電源集成在AFE的內部,似乎遠離了電流分析的危險,然而實際上并非如此。通過在RFID天線和串聯的分壓電阻的兩端直接加載符合規格的交流信號,RFID負載反饋信號可以百倍于無線模式下的信號強度直接疊加在加載的交流信號上。由于芯片的功耗變化與負載調制在本質上是相同的,因此,如果AFE的電源設計不恰當,則RFID微處理器執行不同內部處理的狀態可能在串聯電阻的兩端交流信號上反饋出來。

針對于電流分析攻擊的特點,芯片的功耗是個重要的問題,就工作效率而言,串聯方案的效率更高,更適合集成電路設計。但是就安全而言,并聯方案是更理想的選擇,因為通過并聯泄放電路將電源幅度和紋波的變化控制在盡可能小的范圍內,使電源電流消耗波動抑制在整流電路之后。這樣天線兩端的交流信號不能反應任何內部基帶系統(主要是微處理器)狀態的差異。

(2)故障攻擊及防范措施

通過故障攻擊可以導致一個或多個觸發器位于病態,從而破壞傳輸到寄存器和存儲器中的數據。在所知的RFID標簽芯片非破壞性攻擊中,故障攻擊是實際應用中最有效的攻擊技術之一。

時鐘故障和電源故障都是故障攻擊的主要手段。通過簡單地增加或降低時鐘頻率一個或多個半周期可以實施時鐘故障攻擊,這樣會使部分觸發器會在合法的新狀態到來之前就采樣它們的輸入。時鐘故障有效的攻擊通常和電源故障結合在一起,在接觸式RFID標簽中通過組合時鐘和電源波動,增加程序計數器內容而不影響處理器的其它狀態。這樣,RFID標簽的任意指令序列都可以被黑客執行,而程序員在軟件編寫中并沒有什么很好的應對措施。

RFID標簽為了有效抵御時鐘故障攻擊,除了采用時鐘探測器外,更重要的是嚴格限制RFID設計的工作頻率范圍、載頻的諧波品質因素、對稱性的指標。潛在的故障技術仍需進一步探索,如通過將金屬探針置于處理器幾百個微米的高度,在幾毫秒內施加擊敗伏特的電壓,得到的電場強度足夠改變附近的晶體管閾值電壓。這些技術的應用價值和應對措施還有待進一步的研究。

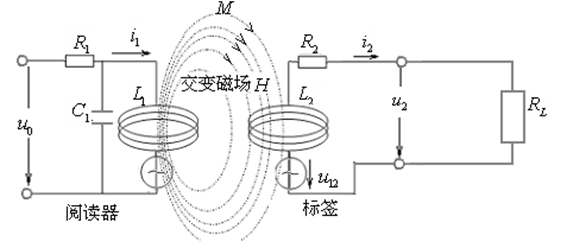

2.6 信息傳輸安全技術

解決信道數據的安全傳輸基本方法是提出相應的安全協議。目前已有多種安全協議被提出,其中包括Hash-Lock協議、隨機Hash-Lock協議、Hash-Chain協議、分布式RFID詢問-應答安全協議和LCAP協議。

(1)Hash-Lock協議

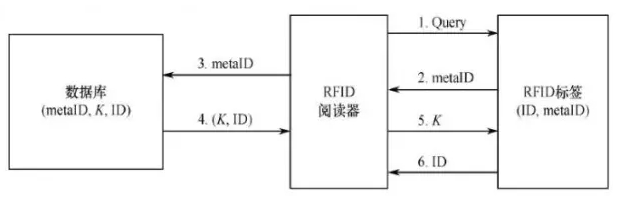

Hash-Lock是由Hash Lock協議是由Sarema等人提出的,為了避免信息泄露和被追蹤,它使用metalID來代替真實的標簽ID,并且每個標簽擁有自己的訪問密匙Key,且metalID=Hash(Key),其協議流程如圖2所示。

Hash-Lock協議的執行過程是:Tag接收到Reader發送的請求認證(Query)后將metalID發送給Reader。Reader將metalID轉發給Database,Database查詢自己的數據庫,如果找到與metalID匹配的項,則將該項的(key,ID)發送給Reader,其中,ID為待認證Tag的標識,metalID=Hash(Key);否則,返回給Reader認證失敗信息。Reader將接收自Database的部分信息key發送給Tag。Tag驗證metalID=Hash(Key)是否成立,如果成立,則將其ID發送給Reader。Reader比較來自Tag接收到和ID是否與Database發送過來的ID一致,如一致,則認證通過;否則,認證失敗。

從Hash-Lock協議的執行過程我們可以看出,該協議可以提供訪問控制和標簽數據隱私保護,但是由于ID沒有使用動態刷新機制,metalID保持不變,所以標簽容易被跟蹤定位,(key,ID)以明文形式發送,容易被竊聽者獲取。

(2)Hash-Chain協議

Hash-Chain協議由NTT實驗室提出,其本質上是基于共享秘密的詢問-答應協議,但對兩個使用不同Hash函數的標簽發起認證時,標簽總是發送不同的應答。Hash-Chain協議的優越點再于協議中的Tag是個具有自主更新ID的主動式標簽,避免了標簽定位隱私泄露;又由于Hash函數具有單向性,所以該協議具有前向的安全性。

Hash-Chain協議也有自身的不足之處。首先,Hash-Chain協議為了降低標簽的制作成本,該協議降低了標簽的存儲空間和計算能力,標簽到最后沒有對讀寫器的合法性進行認證。其次,Hash-Chain協議非常容易受到重傳和假冒攻擊。

3.總結

RFID電子標簽自身的安全設計存在缺陷,但完善的RFID應用系統可以彌補缺陷并保證RFID電子標簽安全運行。目前針對物聯網電子標簽安全的種種努力仍在進行,RFID電子標簽只是信息媒介,在RFID電子標簽自有的安全設置基礎上,加上應用系統更高級別的安全設計可以使RFID電子標簽的安全問題減少到最低范圍。

責任編輯:ct

電子發燒友App

電子發燒友App

評論